当前,各行业的网络安全防御体系建设正日益完善,特别是中大型企业,已经采购大量网络安全服务与产品。但随之而来的问题在于攻防实战演练下,企业整体防御能力到底如何?究竟能否抵抗各式各样的网络攻击?能否及时发现可能存在的安全风险?

红蓝对抗正是企业检验整体防御能力最为直接的手段,不过同时也依赖于红队人员的能力。较强的攻击团队能够及时且有效地进行评估,通过从外至内的渗透、社工、横向等途径,找出安全防护存在的不足之处。

攻防队伍借助"背靠背"的实战演练,考验防守方的安全防护能力以及对安全事件的监测发现能力和应急处置能力。通过对抗、复盘和研讨,总结经验教训,对提升网络安全保障整体能力和水平具有检验和提高应网络安全应急响应能力、培养和提升网络安全人才实战能力、有效强化网络安全风险意识等突出价值。

3.1 攻击面资产收集

渗透的本质在于信息收集,当红队人员面对一个未知目标时,最重要的任务就是尽可能地收集更全面的信息。

在进行红队攻击时,资产收集是至关重要的,全面的信息收集将极大有利于后续攻击,扩大了攻击面的广度和深度。在这个过程中,使用主动或被动方式获取目标资产信息后,进行漏洞扫描利用等。收集方式如下:

使用网络空间测绘引擎,如 Fofa,Hunter,对目标单位进行域名、IP、指纹信息获取等;

使用自动化漏洞工具对已有资产进行漏洞探测、漏洞利用等;

使用企业查询网站,对目标单位的上下级公司进行梳理,以获取更多的资产信息。

除上述提及方法外,资产测绘还有其他的信息收集手段。通过这些多元化的信息收集手段,使红队更加高效快捷的知晓目标单位的业务情况,在后续攻击阶段起到了决定性作用。

3.2 定向"社工"钓鱼

在红队攻击过程中,社工钓鱼是必不可缺的一个环节,通过进行钓鱼演练,企业能够有效提升员工安全意识,并增强他们的安全防范应对能力。高阶的社工钓鱼攻击往往瞄准人性的社会心理和行为习惯,以此为突破口发动攻击,突破边界的安全防线。

在红队在发起钓鱼攻击前,会尽可能多的搜集目标单位人员信息,做到知己知彼。通过招聘、公众号、网盘等多维度寻找可社工钓鱼的"鱼饵",如手机号、群聊,邮箱等。红队人员通过伪造不同的可信身份来获取他人的信任。一旦被信任,那么就可以轻松获取目标用户的主机权限,并利用这些信息和资源开展二次深入利用。最终,穿透整个目标网络,达到内网漫游目的。

3.3 供应链侧面攻击

目标单位通常会涉及到多家外部供应商和合作伙伴,而这些供应链中的资产安全是一个值得关注的问题。因业务迭代周期长、更新慢,未及时打漏洞补丁,很容易受到 0Day/1Day 攻击。红队人员通过侧面资产收集与漏洞利用,如代码安全、数据存储等安全风险,可以快速的发现目标单位的供应链侧的薄弱环节,这些安全风险有一定概率会造成连锁反应,进而直接影响目标单位自身的安全防线。

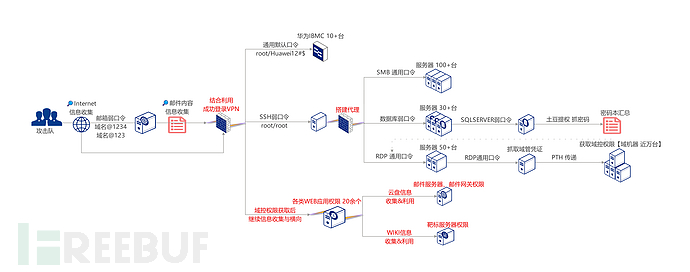

4.1 打点 GetShell

借助 Github 对目标单位进行信息收集,再结合中英文公司名称、简称、域名等以及收集到的信息,总结规律并组成字典,通过 Exchange 邮服接口爆破目标邮箱,进而获取弱口令邮箱用户;

尝试利用邮箱口令对 VPN 进行登录,发现存在动态令牌等双因素验证措施,但部分用户未绑定令牌(未使用过VPN),直接进行绑定使用,从而获得 VPN 入口权限。

4.2 内网探测渗透

基于 VPN 网络,针对内网进行信息收集、资产探测、口令猜解等;

通过常规设备通用口令获得华为 IBMC 设备权限;

通过弱口令猜解获得 Linux 服务器权限;

进一步基于已有服务器权限进行代理穿透与网络探测,尝试发现更多内网资产;

最终在一台 Linux 服务器上搭建代理,突破隔离进入下一层网络,可访问多个 B 段。

4.3 据点权限维持

通过系统信息、人员邮件、内部 Wiki 等方式,排摸内网存在的防护措施,发现内网及云上主机存在 EDR 等安全防护产品,敏感操作如:命令执行、爆破、隧道搭建等,会触发告警;

基于多种工具及协议,结合内网存在的防护措施进行针对性改造,如免杀、流量特征修改、云函数等,在内网不同环境绕过防护措施,建立据点并留存后门,加大防守方发现及处置难度。

4.4 内网横向移动

进一步利用口令爆破,获得数据库权限,在数据库中能够获得大量业务敏感信息;

通过数据库口令,获取 SQLSERVER 的服务器权限,之后利用土豆提权操作获取该服务器 Administrator 口令;

基于第二步获取到的 Administrator 口令以及之前的邮箱弱口令,组合形成新的字典,进一步爆破 RDP 口令,从而获得 Windows 服务器权限;

继续横向渗透,从 Windows 服务器中发现到域控凭证信息,经过 PTH 操作后取得域控权限(管理域内机器近万余台)。

4.5 获取重点目标

在域控上 Dump 所有密码,收集用户登录 IP 以及 Hash 、明文凭证,寻找重点用户,如运维、开发机器等,尝试以重点用户为基础进行横向,发现更多业务资产信息;

对终端机进行数据分析,获取口令等敏感信息,进而横向移动。

4.6 获取核心靶标

通过域用户凭证信息并结合先前收集的 Web 应用后台进一步尝试登录,获得各类 Web 应用系统权限,包括目标单位核心业务系统等;

通过登录重要人员的云盘,查阅资料,获取邮件服务器、邮件网关权限;

进一步对重要人员的 Wiki 信息收集,获取靶标服务器相关信息,通过口令成功获取靶标服务器权限。

通过对上述攻防实战案例进行深入剖析,红队人员借助网络空间引擎等手段展开多维度的信息收集,以此打开目标网络的边界突破口,以代理隧道的方式穿透目标内网并进行横向渗透。另外,通过对各类密码信息收集,在最大程度降低告警率的情况下高效地获取权限,并尽可能做到让防守方毫无觉察。

最终,成功穿透整个目标网络,获取目标单位核心业务数据、集群管控系统、靶标等权限,达到内网漫游目的。

网络安全的本质是对抗,对抗的本质是攻防两端能力的较量;从攻防双方的视角来看:攻,是一个"点",防,则是一个"面"!

已在FreeBuf发表 0 篇文章

已在FreeBuf发表 0 篇文章

本文为 独立观点,未经允许不得转载,授权请联系FreeBuf客服小蜜蜂,微信:freebee2022