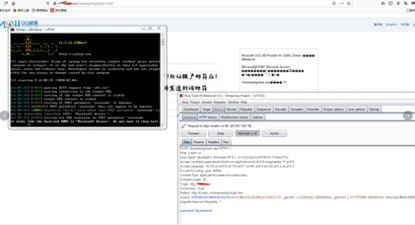

今天朋友给我发了个钓鱼站 说和我一起看看

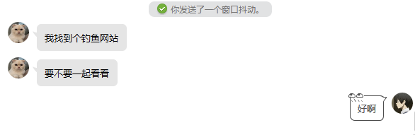

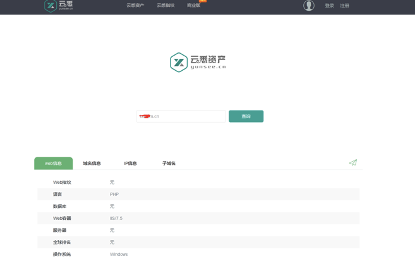

信息收集一下

没啥好利用的

woc这鱼站站长这么猛 这是黑服吧

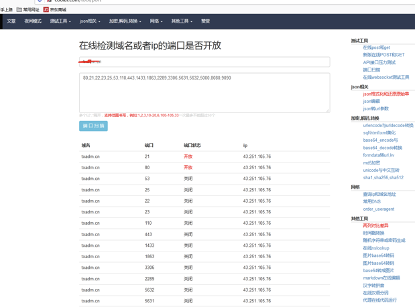

那就看看站点吧

点击立即领取跳转到这个伪steam

这里就是钓鱼页面了吗 随手来个1111抓个包 、 发现居然跳转到另一个页面

原来这里才是真正的钓鱼页面啊

发现别的都是跳转到qq的官方业务 看来只有测这里了

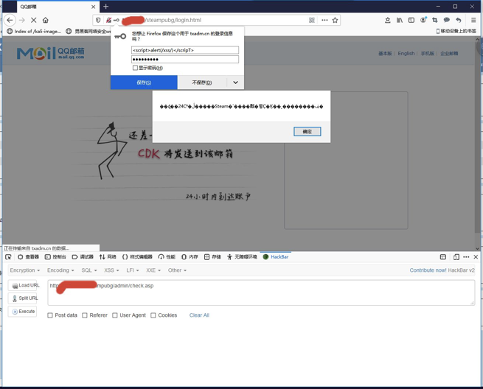

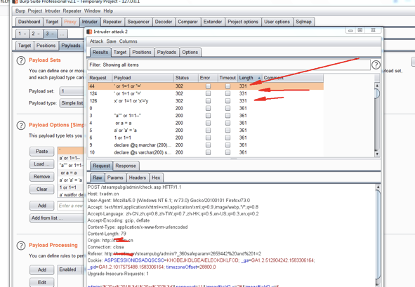

那先闭合一下看看咯 ![]()

这什么,憨批钓鱼站 啥过滤也没有 不过正合我意

先放去sqlmap跑你

在等sqlmap这段时间 我再随手打个xss吧

随便找找后台

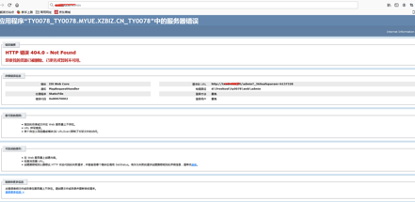

发现居然不是 admin 都听说钓鱼站后台难找

这回不会这么倒霉吧

拿御剑跑了一下也无果 这不会放去另一个站接收了吧

那可麻烦了

等等

如果真正的钓鱼页面是在qq邮箱那的话

那会不会 后台也会在那个目录 随即就去试试看

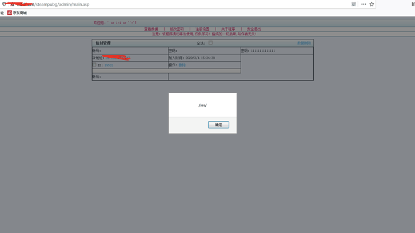

果然如此(其实用谷歌语法也可以找到)

而且我发现这个这个是个access的数据库

Sqlmap也不一定跑出来

但是我在后头发现了 这个后台程序是14-15年的

这么老 说不定可以万能密码就能进去了、

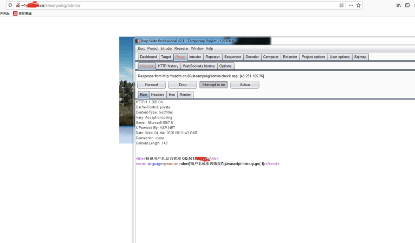

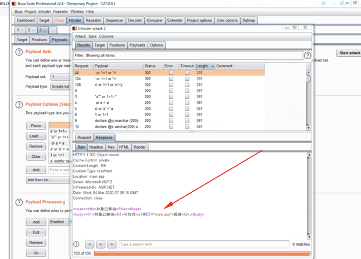

随便抓了个响应包

发现站长不但站过滤都不加 人也很傻逼居然把自己qq号留下来了 等会去吓吓他

省的一个个慢慢试了

直接fuzz

看了看响应包 发现成功跳转到管理员页面

现在只用把这个包替换发出去就可以登录了

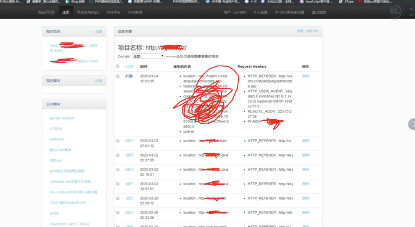

居然看到我自己打的xss

尴尬打到自己cookie了