2024-6-17 15:15:28 Author: www.securityinfo.it(查看原文) 阅读量:11 收藏

CERT-AGID 08 – 14 Giugno 2024: svelato il malware di settimana scorsa. Ma arriva una nuova minaccia sconosciuta

Giu 17, 2024 Attacchi, Malware, News, Phishing, Vulnerabilità

Questa settimana, il CERT-AGID ha individuato e analizzato 28 campagne malevole nel contesto italiano, di cui 24 mirate specificamente all’Italia e 4 di natura più generale che hanno comunque coinvolto il paese. Sono stati forniti agli enti accreditati 223 indicatori di compromissione (IOC).

I temi più rilevanti della settimana

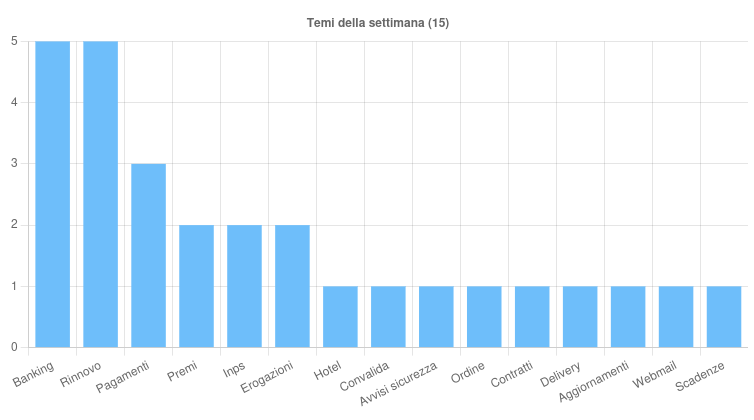

Questa settimana sono stati sfruttati 15 temi per veicolare campagne malevole sul territorio italiano. Tra questi, quello del Banking è stato ricorrente nelle campagne di phishing rivolte principalmente ai clienti di istituti bancari italiani come Intesa San Paolo, Poste e servizi di carte di credito e debito.

Il tema del Rinnovo è stato utilizzato per campagne di phishing su Aruba e Zimbra, basate sulla mancata conferma del rinnovo del dominio. Il tema dei Pagamenti ha invece veicolato campagne malware come AgentTesla e FormBook. Gli altri temi sono stati impiegati per diverse campagne di malware e phishing.

Eventi di particolare interesse sono stati le campagne mirate contro l’Italia finalizzate alla diffusione del malware Adwind/jRAT, gli attacchi DDoS a enti pubblici e privati italiani da parte del collettivo filorusso NoName057, e le campagne di phishing e smishing a tema INPS volte a sottrarre informazioni personali ai cittadini italiani.

Fonte: CERT-AGID

Malware della settimana

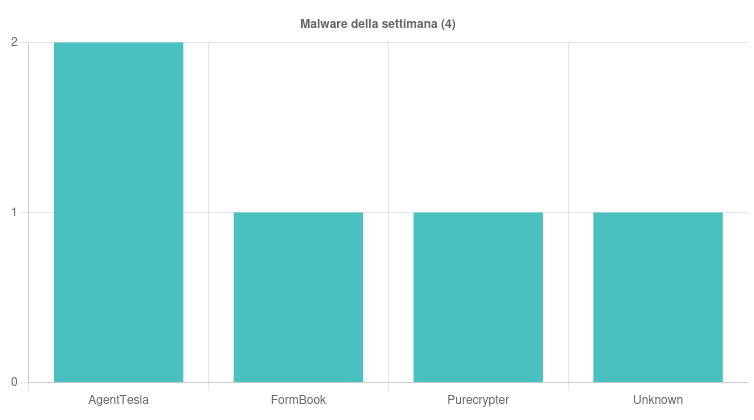

Questa settimana sono state riconosciute nello scenario italiano tre famiglie di malware e un possibile spyware ancora da identificare. Di particolare rilievo sono le campagne di AgentTesla, con due campagne italiane a tema “Pagamenti” e “Ordine”, diffuse tramite email con allegati IMG. FormBook si è distinto con una campagna italiana a tema “Pagamenti”, veicolata tramite email con allegati RAR.

Purecrypter è stato oggetto di una campagna italiana a tema “Contratti”, diffusa tramite email con allegati RAR. Desta poi attenzione un malware sconosciuto osservato dal CERT-AgID, a tema “Pagamenti”, che sembra comportarsi come uno spyware e viene diffuso tramite email con allegati ZIP.

Come ricorderete, infine, la settimana scorsa era stata osservata una campagna che aveva diffuso un malware ancora sconosciuto, sfruttando il tema “Pagamenti” e veicolato tramite email con allegato ZIP contenente un archivio JAR mascherato da IMG.

Il CERT-AGID ha infine identificato la minaccia come basata su Adwind/jRAT, un trojan di accesso remoto (RAT) distribuito tramite email con allegato ZIP contenente un file HTML denominato FATTURA.html.

L’HTML verifica la lingua del browser e, se impostata su Italiano, mostra un falso messaggio su Adobe Acrobat Reader. Cliccando su “OK”, viene rilasciato il file FATTURA.jar, contenente stringhe cifrate.

La decrittazione di queste stringhe rivela che FATTURA.jar scarica ed esegue Imagem.jar, che a sua volta avvia il download di un file denominato Imagem.png, che in realtà è un altro JAR mascherato da PNG. Il file finale è stato identificato come Adwind/jRAT.

Fonte: CERT-AGID

Phishing della settimana

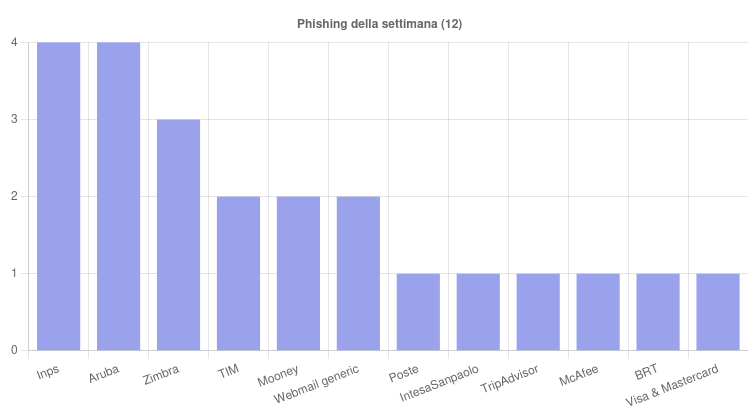

Questa settimana sono stati coinvolti 12 marchi nelle campagne di phishing. Particolarmente rilevanti sono state le campagne di phishing e smishing a tema INPS, attraverso le quali sono stati rubati dati a oltre 2000 utenti. Le informazioni sottratte dai cybercriminali includono dati personali come nome, cognome, data e luogo di nascita, codice fiscale, foto di patente, carta d’identità, codice fiscale e le ultime tre buste paga IBAN personale.

Di particolare interesse sono state anche le campagne di phishing a tema Aruba e Zimbra, che hanno sfruttato principalmente la mancata conferma del rinnovo del dominio.

Fonte: CERT-AGID

Formati e canali di diffusione

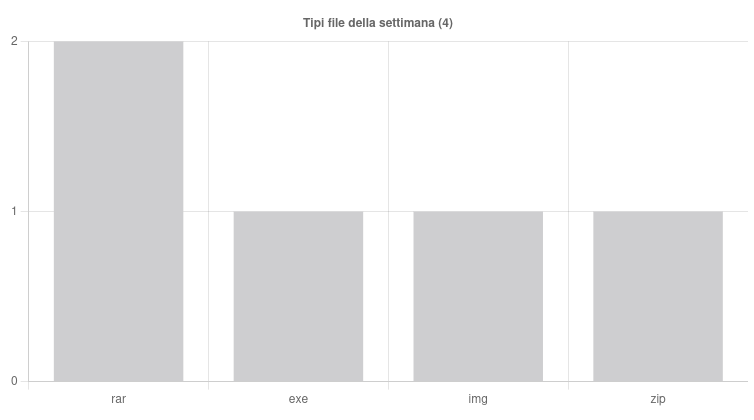

Questa settimana gli attacchi sono stati veicolati attraverso soli 4 diversi tipi di file. I più utilizzati sono stati i RAR (2). Con un solo impiego troviamo i file EXE, IMG e ZIP.

Fonte: CERT-AGID

Per quanto riguarda i canali di diffusione, le email sono state usate 24 volte, e gli SMS quattro.

Altro in questa categoria

如有侵权请联系:admin#unsafe.sh