2024-6-10 15:15:29 Author: www.securityinfo.it(查看原文) 阅读量:12 收藏

CERT-AGID 01 – 07 Giugno 2024: 202 IOC e una campagna malware sconosciuta

Giu 10, 2024 Attacchi, Malware, News, Phishing, Vulnerabilità

Questa settimana, il CERT-AGID ha individuato e analizzato complessivamente 31 campagne malevole nel contesto italiano, di cui 18 mirate specificamente a obiettivi italiani e 13 di carattere generale che hanno comunque coinvolto l’Italia. Ai suoi enti accreditati sono stati forniti i relativi 202 indicatori di compromissione (IOC).

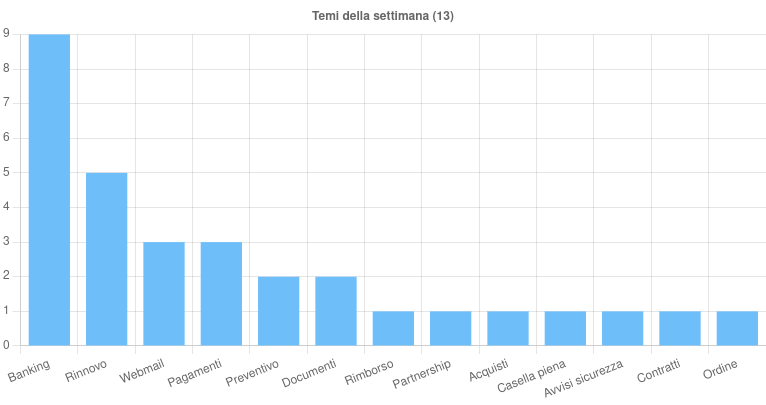

I temi più rilevanti della settimana

Questa settimana sono stati individuati 13 temi utilizzati per diffondere campagne malevole in Italia. Tra questi, il tema Banking è stato spesso sfruttato nelle campagne di phishing dirette principalmente a clienti di banche italiane, poste, carte di credito e prepagate, ed è stato anche impiegato per diffondere il malware Irata attraverso una campagna di smishing.

Il tema del Rinnovo è stato utilizzato nelle campagne di phishing legate ad Aruba e OVHcloud, facendo leva sulla mancata conferma del rinnovo del dominio. Il tema Webmail è stato prevalentemente usato per le campagne di phishing indirizzate agli utenti di cPanel. Gli altri temi hanno supportato diverse campagne di malware e phishing.

Un caso di particolare interesse è stata la campagna di phishing veicolata tramite PEC registrata appositamente, che il CERT-AGID ha contrastato con l’aiuto dei Gestori PEC.

Fonte: CERT-AGID

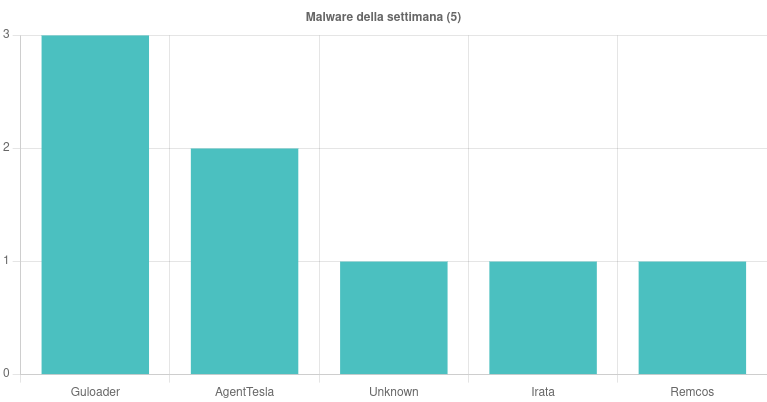

Malware della settimana

Questa settimana in Italia sono state osservate cinque famiglie di malware. Di particolare rilievo sono le campagne relative a Guloader, con tre campagne individuate, di cui due specificamente italiane, su temi come “Preventivo”, “Pagamenti” e “Documenti”, veicolate tramite email con allegati IMG, PDF e ZIP contenenti script VBS.

AgentTesla ha visto due campagne, una italiana e una generale, rispettivamente su “Contratti” e “Acquisti”, diffuse tramite email con allegati IMG e GZ.

È stata poi osservata una campagna che ha diffuso un malware ancora sconosciuto, sfruttando il tema “Pagamenti” e veicolato tramite email con allegato ZIP contenente un archivio JAR mascherato da IMG.

Irata è stata protagonista di una campagna italiana di smishing a tema “Banking”, che distribuisce un file APK tramite un link. Infine c’è stata anche una campagna italiana a tema “Preventivo”, diffusa da Remcos tramite email con allegati RAR.

Fonte: CERT-AGID

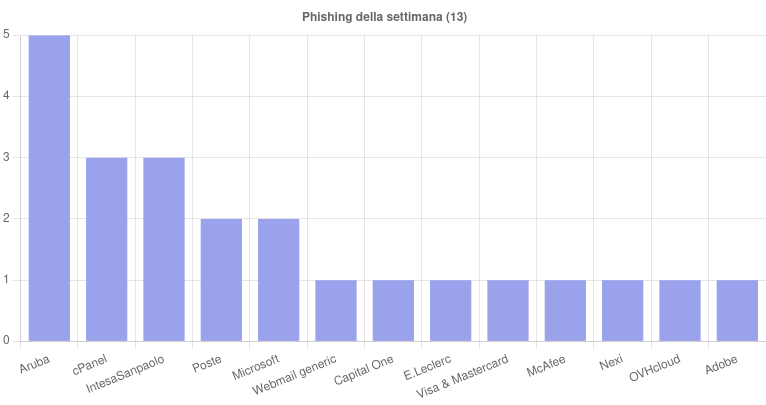

Phishing della settimana

Questa settimana sono stati coinvolti 13 brand nelle campagne di phishing. Di particolare rilievo sono state le numerose campagne rivolte ad Aruba e IntesaSanPaolo, che hanno sfruttato principalmente la scusa del mancato rinnovo del dominio e la necessità di compiere operazioni bancarie.

Si segnala inoltre una campagna di phishing effettuata tramite email PEC registrata in modo fraudolento, e il succitato smishing a tema bancario finalizzato a diffondere il ransomware Irata.

Fonte: CERT-AGID

Formati e canali di diffusione

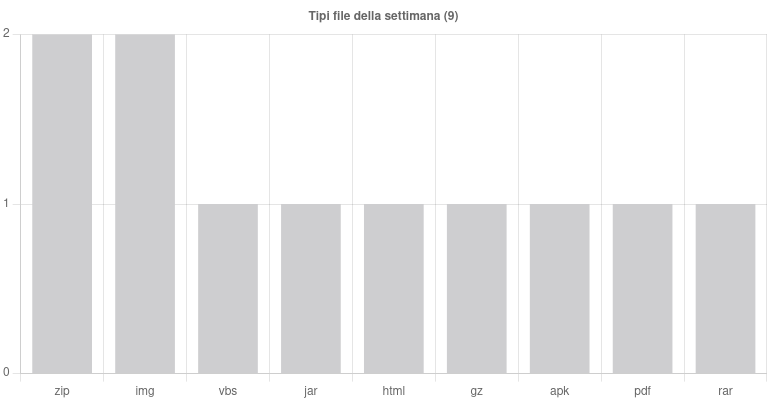

Questa settimana gli attacchi sono stati veicolati attraverso 9 diversi tipi di file. I più gettonati sono stati ZIP e IMG (2). Con un solo impiego troviamo i file VBS, JAR, HTML, GZ, APK, PDF e RAR.

Relativamente ai canali di diffusione, le email sono state usate 30 volte, le PEC una sola volta.

Altro in questa categoria

如有侵权请联系:admin#unsafe.sh