2024-5-27 16:15:26 Author: www.securityinfo.it(查看原文) 阅读量:8 收藏

CERT-AGID 17 maggio – 24 maggio: l’Italia colpita dal ransomware politico (e distruttivo) “CambiareRotta”

Mag 27, 2024 Attacchi, Intrusione, Malware, Minacce, News, Phishing, RSS, Vulnerabilità

Nella settimana dal 17 al 24 maggio 2024, il CERT-AGID ha rilevato e analizzato complessivamente 26 campagne malevole. Di queste 23 erano mirate specificamente all’Italia, mentre le altre 3, pour essendo di natura generica, hanno comunque interessato il nostro Paese. Di conseguenza sono stati emessi agli enti accreditati 139 indicatori di compromissione (IOC).

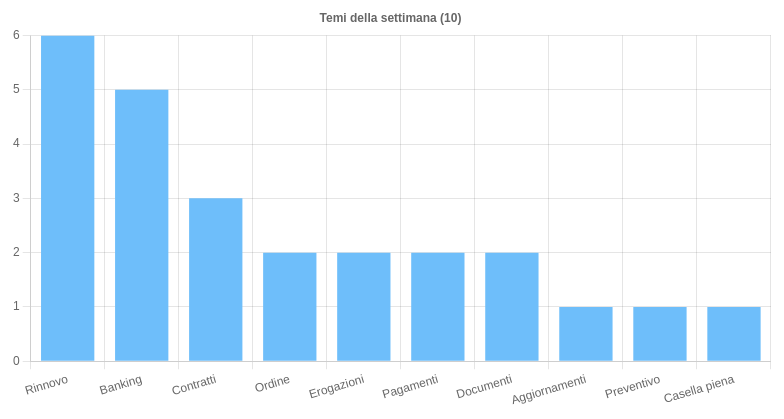

I temi più rilevanti della settimana

Questa settimana sono stati sfruttati 8 temi principali per veicolare le campagne malevole sul territorio italiano. In particolare, si segnala il tema del Rinnovo, utilizzato nelle campagne di phishing Aruba che fanno leva su un presunto mancato rinnovo del dominio.

Immancabile come ogni settimana troviamo il tema del Banking, ricorrente nelle campagne di phishing rivolte principalmente ai clienti di istituti bancari italiani. Infine, il tema dei Contratti è stato utilizzato per veicolare le campagne malware AgentTesla. Gli altri temi sono stati impiegati per campagne di malware e phishing di vario tipo.

Tra gli eventi di particolare interesse si segnala il ransomware “CambiareRotta“, una minaccia che il CERT-AGID definisce “distruttiva per l’Italia“, e una campagna di phishing veicolata tramite PEC registrata ad-hoc, contrastata col supporto dei Gestori PEC.

Fonte: CERT-AGID

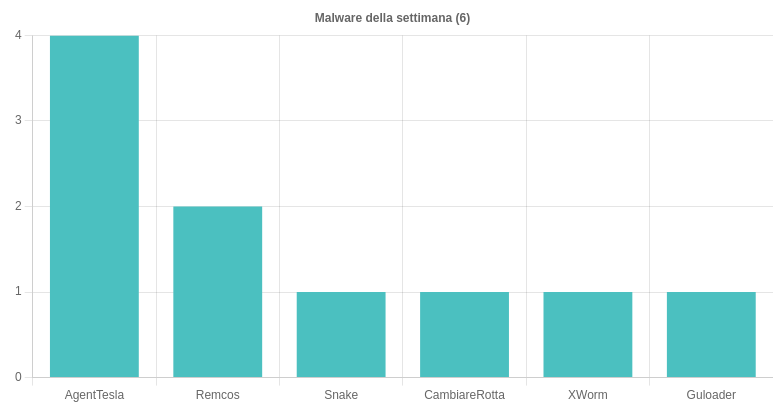

Malware della settimana

Questa settimana sono state identificate varie campagne di malware. Quattro di queste sono state basate su AgentTesla, hanno avuto come tema “Contratti” e “Pagamenti”, è sono state veicolate tramite email con allegati IMG.

Per quanto riguarda Remcos, sono state rilevate due campagne, una italiana e una generica, rispettivamente a tema “Ordine” e “Preventivo”, diffuse tramite email con allegati XLS e RAR.

È stata osservata una campagna volta a diffondere Snake Keylogger sfruttando il tema “Ordine” tramite email con allegati ZIP.

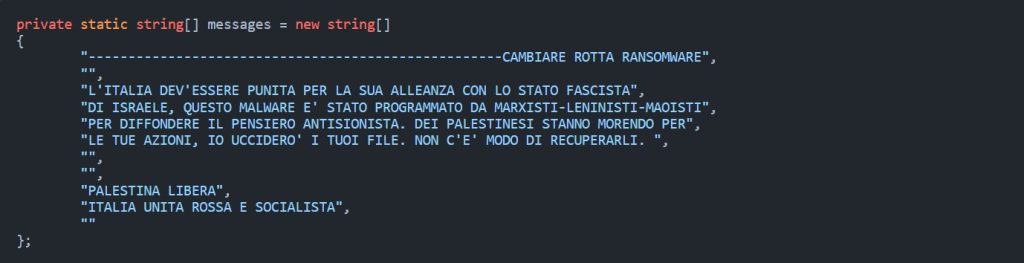

Abbiamo poi il succitato “chaos ransomware” CambiareRotta, osservato in Italia da SonicWall e analizzato dal CERT-AGID. Il CERT AGID lo definisce a ragione distruttivo in quanto

Va notato che i file criptati non possono essere recuperati perché la nota di riscatto non fornisce istruzioni su come contattare i criminali, che sono gli unici a possedere la chiave privata, né su come procedere per il recupero dei file. Anzi, la nota specifica che “non c’è modo di recuperarli”.

Il messaggio presente nel “chaos ransomware” CambiareRotta.

Questo perché il ransomware in questione non ha lo scopo di ottenere un profitto ma di promuovere un preciso messaggio politico. Che poi chi è stato colpito da CambiareRotta decida di sposare la causa palestinese propagandata dai malfattori e non quella opposta, anche solo per il danno subito, potrebbe essere oggetto di una trattazione a parte.

Passando ad altro, segnaliamo che XWorm ha avuto una campagna generica a tema “Documenti”, diffusa in Italia tramite email con allegati HTML da cui viene scaricato un file ZIP contenente un URL.

Infine, è stata rilevata una campagna italiana di Guloader a tema “Pagamenti”, veicolata tramite email con allegati ZIP contenenti script VBE.

Fonte: CERT-AGID

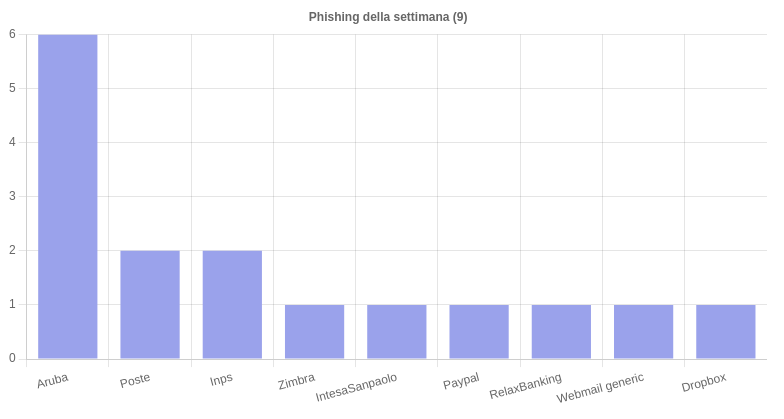

Phishing della settimana

Questa settimana sono stati coinvolti 9 brand nelle campagne di phishing. Da riportate sono state le numerose campagne di Aruba che sfruttano il mancato rinnovo del dominio, una campagna di phishing effettuata tramite PEC registrata fraudolentemente e una campagna di smishing dell’INPS mirata a sottrarre documenti di identità con il pretesto di erogare un bonus.

Fonte: CERT-AGID

Formati e canali di diffusione

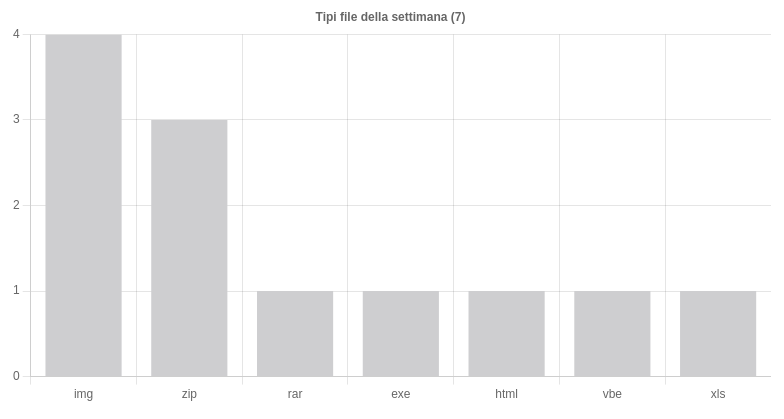

Per veicolare gli attacchi nell’ultima settimana sono stati usati 7 diversi tipi di file. Quelli IMG sono stati usati 4 volte, gli ZIP 3 volte. Tutti gli altri file, ossia RAR, EXE, HTML, VBE ed XLS, sono stati utilizzati una volta sola.

Quanto ai canali di diffusione, le email sono state utilizzate 20 volte, mentre gli SMS 5 volte e la PEC 1 volta.

Fonte: CERT-AGID

Altro in questa categoria

如有侵权请联系:admin#unsafe.sh