近日,Verizon——《2024年数据泄露调查报告》(以下简称:2024DBIR)重磅出炉。

连续17年,作为对安全从业者颇具参考意义的报告,2024DBIR依然基于大量现实事件进行研究支撑,共分析30,458起的安全事件,10,626起已确认的数据泄露事件,跨越94个国家。这一数量与前一年相比(16,312起安全事件和5,199起数据泄露事件)翻了一番,再创历史新高。

为帮助各行业用户更全面细致洞察数据安全事件与泄露事件的动态与趋势,美创科技持续关注,在过去几年进行数次解读,本文将再对全新年度报告中的重要发现及观点进行提炼分享。

概述

漏洞利用激增180%

在2023DBIR中,Verizon曾对Log4j漏洞展开详细分析,并敦促企业必须更快地响应新威胁,在发现高危漏洞时优先修补和更新系统,包括应用所有软件和系统安全补丁。

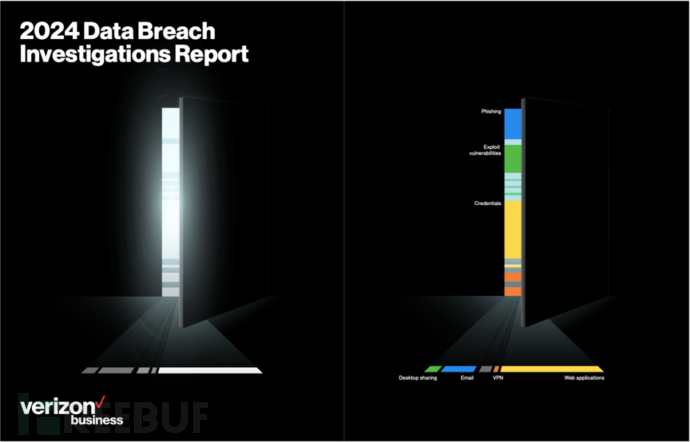

2024DBIR,“漏洞”成为本次研究的关键。正如报告封面中所描述的敞着缝隙的大门,本次报告分析显示,漏洞成为年度数据泄露的主要突破口,与前一年相比,漏洞利用增加近180%。这一激增的原因与众所周知且影响深远的MOVEit和其他零日漏洞息息相关。

报告提到,漏洞攻击常由勒索软件组织以及其他不法分子发起,其中,Web应用程序、电子邮件、VPN、桌面共享漏洞最常被利用,Web应用程序则是主要切入点。

报告数据分析同时揭示了许多企业组织的一个重要弱点——不法分子利用漏洞的速度比组织修补漏洞的速度更快。Verizon发现,组织需要大约55天才能修复其中一半的漏洞,而攻击者在五天内就可对这些漏洞进行大规模扫描。虽然许多组织都有强大、成熟的漏洞管理和修补计划,但在审查网络安全态势这些要素时,自满可能是一种危险。

勒索软件是超九成行业面临的最大威胁

勒索软件攻击在Verizon数据泄露调查报告中常年霸榜主要威胁,今年也不例外。

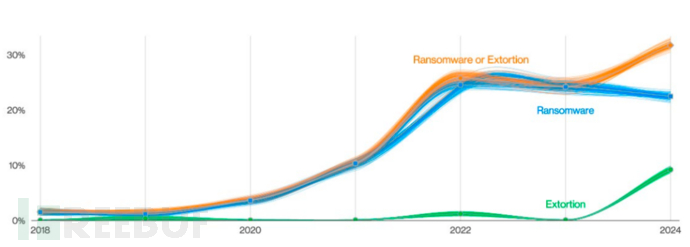

2022DBIR报告显示,勒索病毒同比增加了近13%,增幅相当于过去五年的总和。

2023DBIR报告中,勒索软件攻击事件占所有数据泄露事件的24%,勒索软件攻击广泛发生在不同规模、不同类型的组织中。

最新的2024DBIR则提到,涉及勒索软件或其他勒索攻击依然保持增长态势,占所有数据泄露事件的32%,同比去年增幅近8%,同时,每个勒索软件攻击导致的损失成本中位数已从前两年的26000美元增至46000美元。

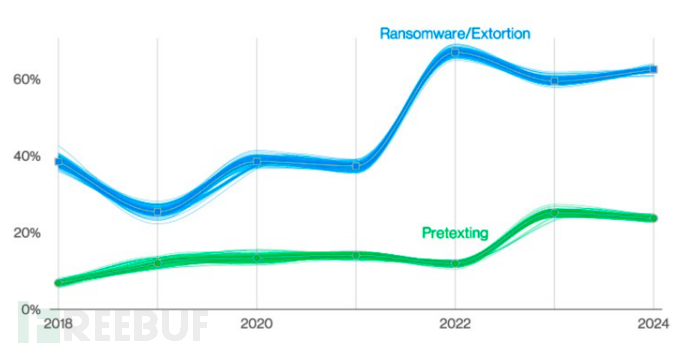

勒索软件及其他勒索行为趋势

值得注意的是,勒索软件组织新技术的使用导致勒索软件的数量略降至23%,但勒索软件攻击及其他勒索行为,依然成为92%行业共同面临的最大威胁,不容小觑。

人的因素仍占很大比重

2021DBIR:85%的安全事件涉及人的因素。

2022DBIR:82%的安全事件涉及人为因素。

2023DBIR中:安全事件涉及人为因素的占比下降为74%,但无论是人为错误、滥用特权、使用被盗凭证、以及社会工程学攻击,人在安全事件中始终扮演着非常重要的角色。

2024DBIR报告则对人为因素的影响计算指标进行修改调整,排除了滥用特权等主动恶意行为,从而为安全意识的影响提供更清晰的指标。但数据显示,依然有大约68%的安全事件涉及非恶意的人为因素,这表明“人”仍然是安全链中的易受攻击的一环,同时也表明安全意识在减少漏洞对组织的影响方面仍有很大的空间。

安全意识培训助力识别网络钓鱼企图

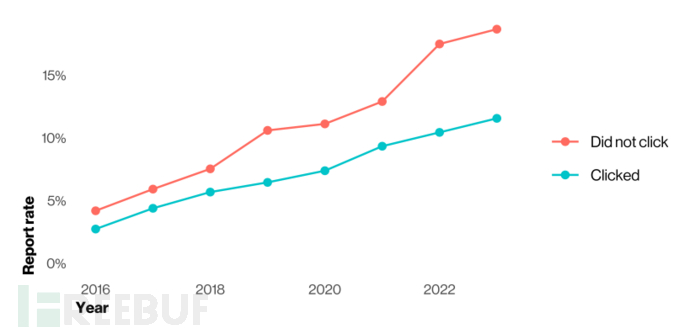

网络钓鱼曾多次被DBIR报告强调,今年2024DBIR则发现,用户越来越善于识别网络钓鱼企图。

根据Verizon合作伙伴提供的安全意识演习数据显示,20%的员工在演练中正确识别出网络钓鱼企图,而11%的员工点击电子邮件后进行上报,这是一个积极的迹象,表明组织安全意识培训继续致力于帮助组织员工识别网络钓鱼企图。

另一方面,数据分析发现,从打开电子邮件后点击恶意链接(平均时间为21秒)到在恶意网站上输入数据(平均时间为28秒),员工上当受骗的时间中位数不到60秒,也因此,组织的实时响应机制至关重要。

高ROI的攻击手段备受青睐

2024DBIR指出,经济利益驱动下,攻击者愈发青睐使用能高投资回报率的攻击技术手段。

比如,在过去的三年中,勒索软件和其他勒索行为就占高ROI攻击手段的近三分之二(59%至66%之间波动)。根据联邦调查局互联网犯罪投诉中心(IC3)勒索软件投诉数据显示,由勒索软件和其他勒索行为导致的损失成本中位数为4.6万美元,95%的案件金额在3美元至1141467美元之间。

此外,在过去两年中,四分之一(24%至25%)的高ROI攻击手段选择假托(pretexting)(其中大多数都存在商业电子邮件欺诈[BEC]),同样根据联邦调查局互联网犯罪投诉中心(IC3)数据显示,在这两年中,由BEC导致的损失成本中位数为50000美元。

结果分析

DBIR报告采用VERIS框架进行数据泄露事件分析,该框架将描述事件的核心分为四类(简称4A):Actor(攻击者)、Action(攻击方式)、Asset(资产)和Attribute(属性)。

即:谁(Actor),采取什么行动(Action),影响了什么资产(Asset)以及(Attribute)资产受到怎么的影响。

2024DBIR报告提到:

从攻击者ACTORS来看

分为:外部威胁、内部威胁、合作伙伴

“外部入侵”始终是数据泄露事件背后最热门的手段之一,今年同样如此,有 65%的泄露来源于外部攻击者,但内部数据泄露事件(占比35%)仍然值得各行业、各单位重点关注(这一数字比去年的19%大幅增加)。

报告同样指出,73%的内部泄露行为事实上可以采用相关的措施进行防范管控,组织不应袖手旁观。

无论外部威胁、内部威胁、还是合作伙伴,背后的动机依然是攫取经济利益。而受地缘政治影响,国家支持的间谍攻击活动相比去年略有上升,从5%增长到7%。但有组织的犯罪团伙的数量远远大于其它可能导致数据泄漏的国家/个人。

从攻击方式ACTIONS来看

包括:窃取凭证、漏洞利用、恶意软件、杂项错误、社会工程学攻击、特权滥用等。

窃取凭证依然是数据泄露最常用的攻击手段,但所占比例已相对减少至24%。

勒索软件攻击约占数据泄露事件23%,但勒索软件组织在利用漏洞的方法上正在变得更加激进,其活动显著增加。

过去一年,有59%的安全事件都存在DoS攻击。

在社会工程学中,来自假托(pretexting),如商业电子邮件欺诈,已替代网络钓鱼,成为主要方式。

在攻击行为中,最主要的攻击向量是Web应用程序。

从攻击中受影响的资产ASSETS来看

分为:Server(服务器)、Person(人员)、User(用户设备如:PC、手机等)、Network(广泛覆盖网络、路由、网络安全设备等)、Media(媒介)等。

在攻击中受影响的资产排名中,2024DBIR与往年并无较大变化,大多数的数据泄露依然是从服务器获取,其中,Web应用程序和邮件服务器是影响最大的两类资产。

人作为组织核心资产之一,也是组织的最后一道防线,在复杂威胁态势下,在未来几年内会继续保持在第二的位置,且值得关注的是,针对组织内的工作人员、以及介质(磁盘、U盘、硬盘、存储卡)等攻击窃取数据的事件正在大幅增长。

从攻击目标ATTRIBUTES来看

安全有三大属性,分别是机密性、完整性和可用性。通过描述资产的哪些属性可能受到影响,这是一种经过验证的理解事件潜在影响的方法。因此,安全人员在评估安全事件时,应首要考虑“资产或数据的副本是否泄露”(机密性),“已知和可信的状态是否改变”(完整性),“组织能否继续访问”(可用性)。

2024DBIR显示,在数据泄露事件中,有近三分之一的事件源于数据机密性受到损害,而个人信息是泄露最为严重的种类。

此外,2024DBIR注意到,无加密勒索攻击在持续增长,在这种攻击模式下,攻击者不再加密文件,而是窃取敏感数据作为勒索的筹码,这带来新的挑战,且从长远来看,这一方式将日益普遍。

事件分类模式

在2014年,DBIR报告首次引入了事件分类模式,而随着攻击类型和威胁态势的变化,每年的报告中模式分类也会发生合并与改变。

2024DBIR报告中则分为:基本Web应用程序攻击、拒绝服务、资产丢失和窃取、杂项错误、特权滥用、社会工程、系统入侵、其他共八种模式。

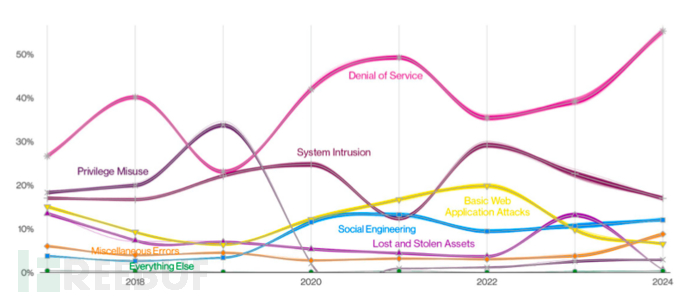

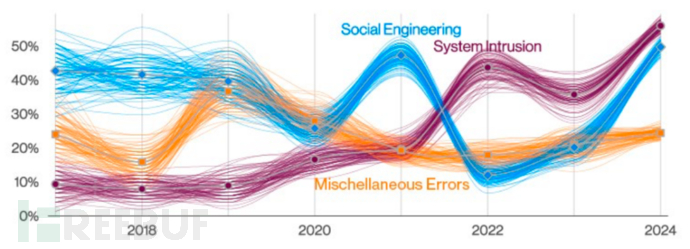

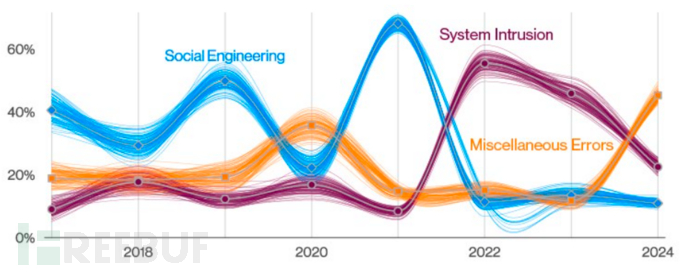

安全事件中,各种模式发展趋势

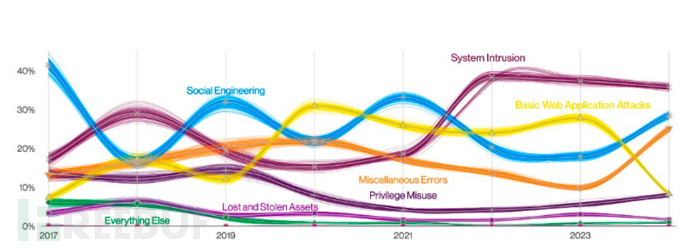

泄露事件中,各种模式发展趋势

系统入侵/System Intrusion

这种模式往往涉及更加专业的网络攻击者,他们利用在黑客攻击和恶意软件方面的专业知识来渗透/破坏/影响不同规模的组织,并经常利用勒索攻击获取报酬。今年共计有5,175 起系统入侵事件,其中3,803 起确认存在数据泄露的情况。

社会工程/Social Engineering

社会工程事件中,超过40%的事件涉及假托(pretexting),31%涉及网络钓鱼。由于大规模的MOVEit事件,通过社会工程进行勒索活动也急剧增加。同时,商业电子邮件入侵(BEC)攻击作为低成本、高回报的攻击方式,正在给组织带来严重的经济损失。

在该报告所分析的所有事件中,属于该模式的有3661起,其中3032起确认有数据泄露的情况,其中以攫取利益为目标的攻击占比95%、间谍类占比5%。

基本Web应用程序攻击攻击者通常采取窃取凭证(77%)、暴力破解(21%)、或利用漏洞(13%)等方式进行攻击,从而访问各种不同的资源。在该报告所分析的所有事件中,属于该模式的有1997起,其中881起确认有数据泄露的情况。杂项错误/Miscellaneous Errors

人在安全中作为最不可控因素,所犯的各种错误(杂项错误)正在导致数据泄露持续上升,在杂项错误模式中,错误交付、系统配置错误和终端用户错误发送敏感信息仍然是主因。今年共计有2679 起杂项错误事件,其中2671 起确认存在数据泄露的情况,这其中医疗健康以及公共管理领域首当其冲。

拒绝服务/Denial of Service

拒绝服务是网络安全事件中最常见的一种模式类型,50%的事件与此相关,其中3起已确认数据泄露。这种模式包括通过僵尸网络或被入侵的服务器,向目标计算机发送垃圾数据,从而制造网络堵塞与服务器瘫痪,造成拒绝服务/无法正常访问。

资产丢失和窃取 /Lost and Stolen Assets

对于组织来说,资产丢失或窃取的模式仍然是一个问题,随着大量便携式设备出现,以及数据存储能力不断增长,由此导致的泄露事件将长期存在,且持续增加。

在该报告所分析的所有事件中,属于该模式的有199起,其中181起确认有数据泄露的情况,这一数据泄露确认的比例已高达91%,相较于去年10%(2091起安全事件,159起确认数据泄露),值得重视。

特权滥用/Privilege Misuse特权滥用是指组织内部具有合法访问权限的员工窃取数据的模式。他们通常单独行动,获与外部勾结,以获取经济利益为动机。这种模式几乎完全是内部人员恶意使用访问特权来造成破坏,组织内部数据、个人数据是最常见的数据泄露类型。在该报告所分析的所有事件中,属于该模式的有897起,其中854起确认有数据泄露的情况。

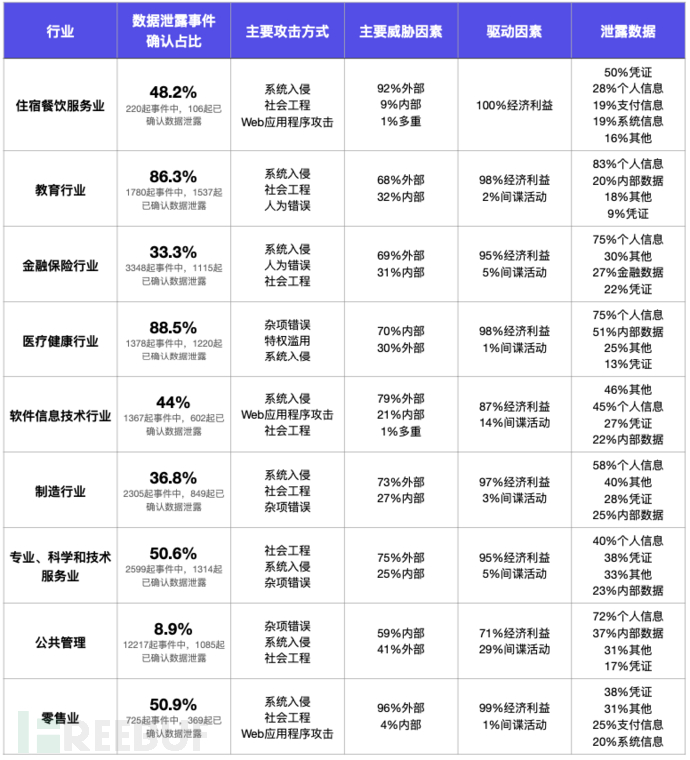

主要行业分析

2023DBIR分析显示,公共管理领域发生584起数据泄露事件;金融保险业480起,医疗健康行业436起,几乎占据所有行业数据泄露事件的三分之一。

纵观历年DBIR报告,上述三个行业也一直是数据泄露最严重的领域。

“ 而今年的DBIR中,医疗健康行业(1220起)仍在众多行业数据泄露事件统计排名中前三,教育(1537起)、专业科学技术服务业(1314起)因高价值数据以及相对滞后的安全保护措施,异军突起,跃升为数据泄露最严重的行业,金融保险业(1115起)、公共管理(1085起)则紧随其后。”

教育行业

教育行业成为年度数据泄露事件发生最严重的领域。

内部威胁者的误操作、错误配置、外发泄露等以及外部攻击者的勒索入侵、漏洞攻击等交织,成为该行业数据泄露的元凶 。

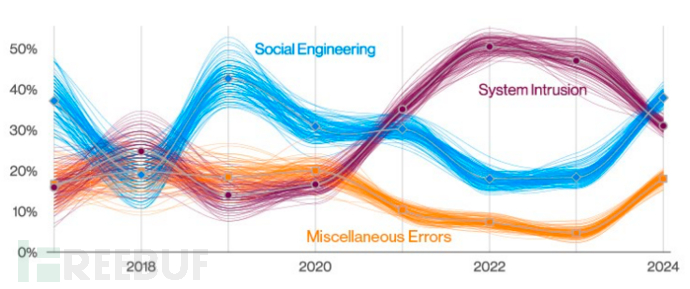

教育行业主要威胁趋势

专业、科学和技术服务业

这类群体十分广泛,如律师、会计师、建筑师、各类研究实验室和咨询公司等,社会工程学攻击是该行业面临的最大威胁之一,占所有行为的40%,20%的社会工程攻击由假托所导致。此外,由内部人员违规行为而引发的数据泄露事件也有所增加。

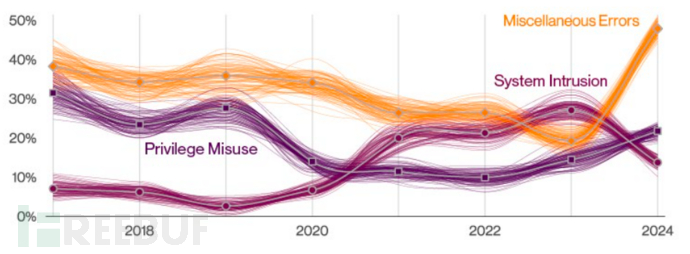

专业、科学和技术服务业主要威胁趋势

医疗健康行业

医疗健康行业1378起安全事件中,1220起已确认数据泄露,数据泄露发生频率高达88.5%,在各行业中高居榜首。

医疗健康行业也是所有行业中唯一一个内部威胁远大于外部威胁的行业,报告显示,过去一年有70%的威胁来自内部,这相较于前年的66%略有增长。

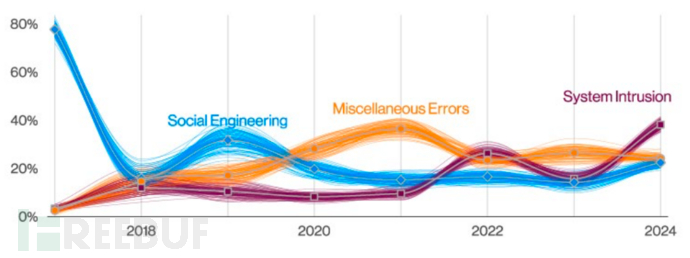

医疗健康行业主要威胁趋势

此外,患者个人隐私数据已超过医疗数据,成为攻击者的首选目标。

金融保险业

金融和保险行业一直以来都是出于经济动机的有组织犯罪分析的最爱,毋庸置疑。

系统入侵已超过杂项错误和基本Web应用程序攻击,成为今年金融和保险领域的主要威胁,这表明随着新技术新手段的应用,金融保险业面临的外部攻击更加复杂。

值得一提的是,在该行业数据泄露事件中,8%的案件是MOVEit漏洞引发,这表明供应链漏洞的影响有多深远。而欧洲、中东和非洲等地区,勒索软件攻击表现持续活跃。

金融保险业主要威胁趋势

公共管理

杂项错误已飙升至该行业的首位,反映了该行业内部违规行为的普遍性。系统入侵现在排名第二,勒索软件则是最常见的外部攻击手段之一。

公共管理领域主要威胁趋势

如有侵权请联系:admin#unsafe.sh