2024-5-6 22:45:30 Author: www.securityinfo.it(查看原文) 阅读量:10 收藏

CERT-AGID 27 aprile – 3 maggio 2024: 29 campagne malevole, 218 IoC e il keylogger di PuntoFisco

Mag 06, 2024 Attacchi, Leaks, Malware, Minacce, News, Phishing, Tecnologia, Vulnerabilità

Questa settimana, il CERT-AGID ha identificato e analizzato 29 campagne malevole nell’ambito del panorama italiano di riferimento. Tra queste, 21 erano specificamente dirette verso obiettivi italiani, mentre le restanti 8, pur essendo generiche, hanno influenzato l’Italia. Inoltre, l’agenzia ha fornito ai suoi enti accreditati 218 indicatori di compromissione (IOC) rilevati.

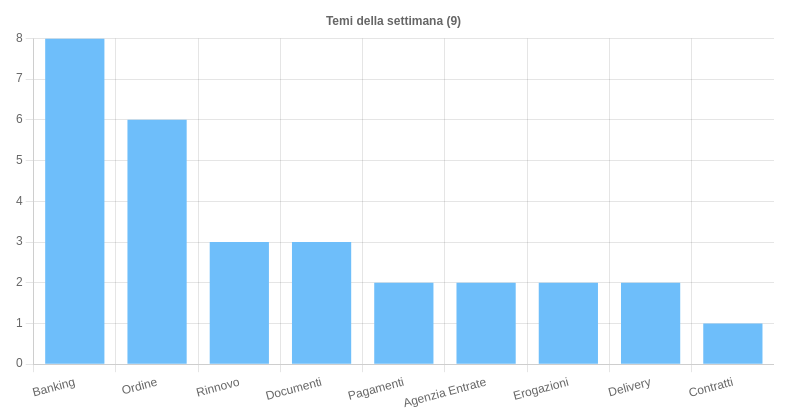

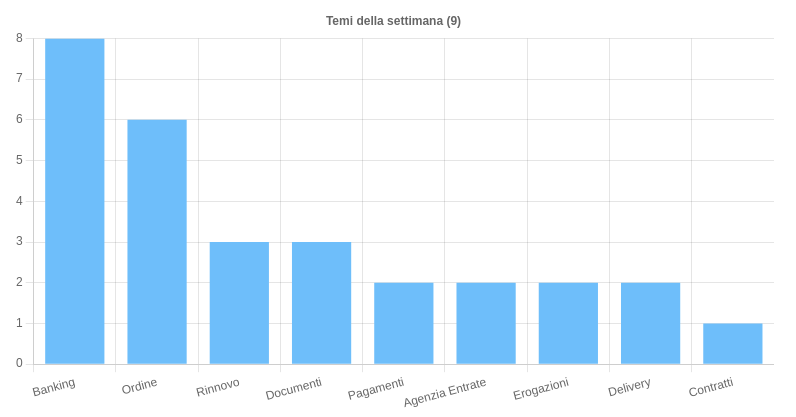

I temi più rilevanti della settimana

Questa settimana, sono stati individuati nove temi principali utilizzati per condurre campagne malevole in Italia. Tra questi spicca, come al solito, il tema Banking, ricorrente nelle operazioni di phishing e smishing, principalmente dirette ai clienti di banche italiane e impiegate anche per diffondere il malware Irata, volto a compromettere i dispositivi Android degli utenti italiani.

Il tema Ordine è stato utilizzato per le campagne che coinvolgono i malware AgentTesla, Formbook e ZgRat, mentre Rinnovo è stato adottato per attacchi di phishing rivolti ai clienti di Aruba. Gli altri temi hanno facilitato la propagazione di diverse campagne di malware e phishing.

Tra gli eventi di particolare interesse si segnalano la diffusione di malware keylogger attraverso PuntoFisco, una falsa pagina dell’Agenzia delle Entrate. Si annota poi una campagna italiana del malware Remcos, veicolata tramite Guloader, e campagne di smishing a nome dell’INPS volte a sottrarre documenti di identità. È stata infine riscontrata ancora una campagna ransomware Lockbit.

Fonte: CERT-AGID

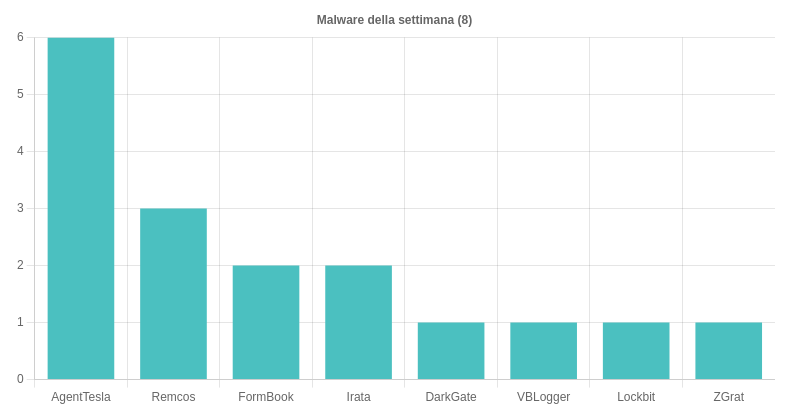

Malware della settimana

Questa settimana sono state monitorate otto famiglie di malware con diverse campagne attive. AgentTesla si è distinto con sei campagne, quattro delle quali italiane e due generiche, incentrate sui temi Ordine, Contratti e Delivery, veicolate attraverso email contenenti allegati nei formati RAR, CAB, IMG, RAR e ACE. RemcosRAT è stato al centro di tre campagne, due italiane e una generica, focalizzate sui temi Pagamenti e Documenti, con allegati in ZIP, 7Z e CAB, tra cui una campagna italiana che utilizza Guloader e i loghi della società Leonardo.

Formbook è stato coinvolto in due campagne generiche sui temi Ordine e Delivery, diffuse in Italia tramite allegati LZH e ZIP che contenevano documenti DOC sfruttando una vecchia vulnerabilità di Equation Editor. Irata è stato contrastato in due campagne italiane sul tema Banking, diffuse tramite SMS con link per il download di un APK malevolo. DarkGate è stato implicato in una campagna generica sul tema Documenti, veicolata tramite email con allegati HTML che scaricano uno script HTA.

VBLogger è stato utilizzato in una campagna italiana incentrata sull’Agenzia delle Entrate, mirata a compromettere i sistemi con un keylogger scritto in VB6. LockBit si è proposto nuovamente in una campagna sui Documenti, veicolando ransomware tramite email con allegati ZIP contenenti un eseguibile SCR, come già osservato la settimana scorsa. Infine, ZGrat è stato rilevato in una campagna sul tema Ordine, diffusa attraverso email con allegati XLAM.

Fonte: CERT-AGID

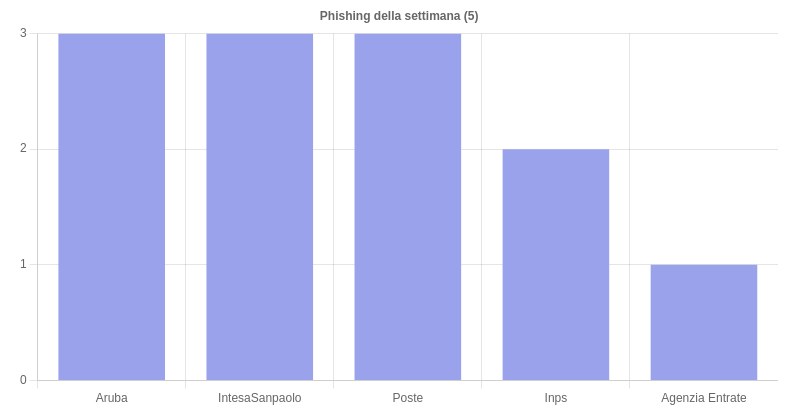

Phishing della settimana

Questa settimana, cinque marchi sono stati coinvolti in attività di phishing e smishing. Tra questi, spiccano la succitata campagna di phishing mirata all’Agenzia delle Entrate (Punto Fisco) e diverse campagne di smishing che hanno preso di mira l’INPS.

Fonte: CERT-AGID

Formati e canali di diffusione

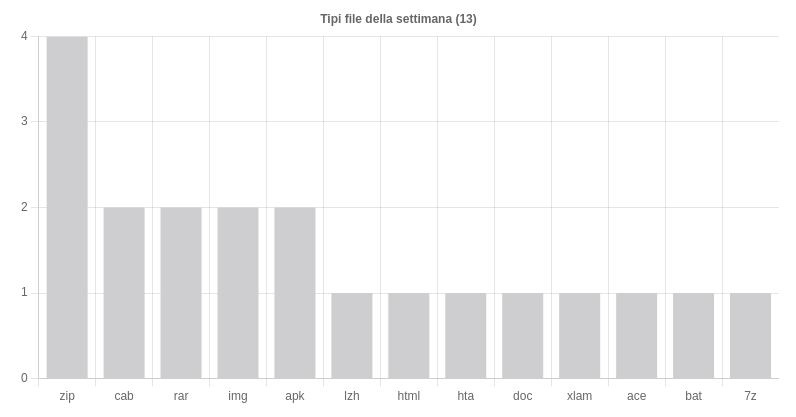

L’ultima settimana ha visto l’utilizzo di 13 diverse tipologie di file per veicolare gli attacchi. I file ZIP sono stati ancora una volta i più utilizzati (4 volte), seguiti da CAB, RAR, IMG e APK (2 volte). A quota 1 seguono i file LZH, HTML, HTA, DOC, XLAM, ACE, BAT e 7Z.

Quanto ai canali di diffusione, le email sono state utilizzate 22 volte, gli SMS 5 volte.

Fonte: CERT-AGID

Altro in questa categoria

如有侵权请联系:admin#unsafe.sh