2024-4-22 22:45:26 Author: www.securityinfo.it(查看原文) 阅读量:4 收藏

CERT-AGID 13 – 19 aprile 2024: ben 29 campagne malevole e 285 IOC!

Apr 22, 2024 Attacchi, Malware, News, Phishing, Vulnerabilità

Nel periodo compreso tra il 13 e il 19 aprile, il CERT-AGID ha identificato e analizzato, nell’ambito del panorama italiano, un totale di 29 campagne malevole. Di queste, 22 erano dirette specificamente verso obiettivi italiani, mentre le restanti 7, pur essendo generiche, hanno avuto impatti anche in Italia. In virtù di quanto accaduto, il CERT-AGID ha fornito ai suoi enti accreditati 285 indicatori di compromissione (IOC) rilevati durante le suddette analisi.

Andamento settimanale

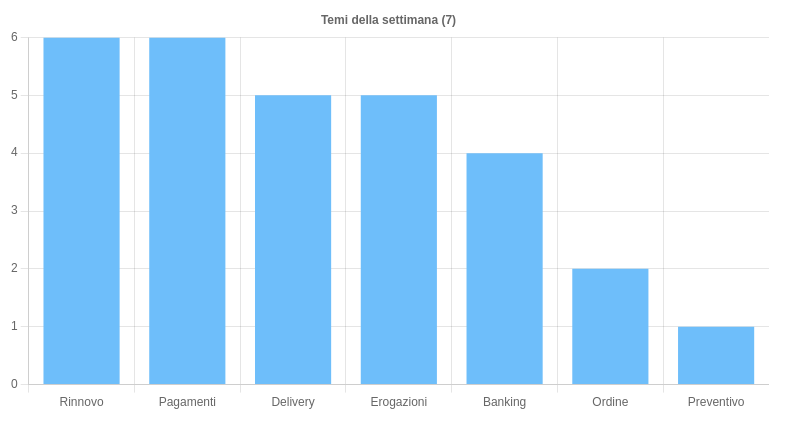

Questa settimana sono stati identificati 7 temi principali utilizzati per diffondere campagne malevole in Italia. Tra questi, il tema Rinnovo emerge nelle campagne di phishing di Aruba, che sollecitano le vittime a rinnovare i loro domini.

Il tema Pagamenti è stato impiegato nelle campagne malware di AgentTesla, StrRat, Formbook e Remcos. Il tema Erogazioni ha caratterizzato le campagne di smishing legate all’INPS. Altri temi sono stati utilizzati per promuovere varie campagne di malware e phishing.

Tra gli eventi di rilievo di questa settimana, si segnala un incremento delle campagne di phishing legate ad Aruba e dello smishing associato all’INPS.

Fonte: CERT-AGID

Malware della settimana

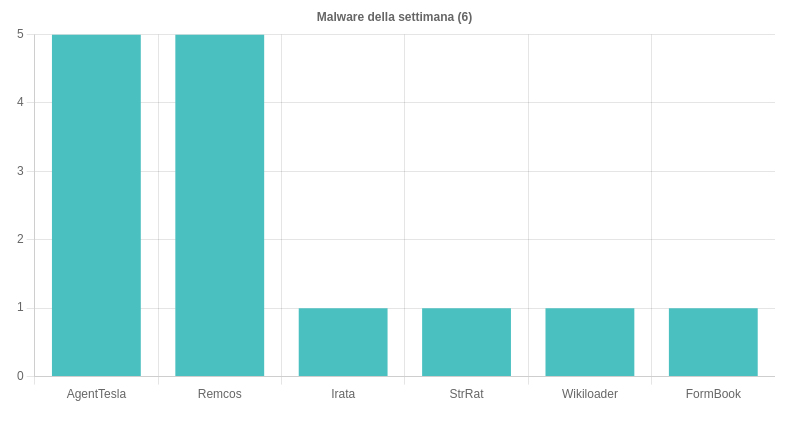

Nel panorama italiano sono state identificate sei famiglie di malware. Questa settimana, in particolare, si è distinto AgentTesla con cinque campagne, quattro delle quali italiane e una generica, focalizzate sui temi Ordine, Delivery e Pagamenti, veicolate tramite email con allegati RAR, ZIP e Z.

RemcosRAT è emerso in cinque campagne, due italiane e tre generiche, che trattano di Pagamenti, Consegne, Ordini e Preventivi, trasmesse mediante email con allegati nei formati 7Z o ISO contenenti file Office DOCX o XLS, o in alcuni casi, script VBS.

Irata è stato contrato in una campagna italiana legata al settore bancario, diffusa via SMS con link per scaricare un APK malevolo. StrRat è stato rilevato in una campagna generica sul tema Pagamenti, diffusa attraverso email che contengono link a file JAR.

Wikiloader è stato osservato in una campagna generica sul tema Delivery, diffusa mediante email con allegati PDF che includono link a file ZIP contenenti JS malevoli. Formbook è emerso in una campagna generica, incentrata su Pagamenti, diffusa in Italia tramite email con allegati ZIP.

Fonte: CERT-AGID

Phishing della settimana

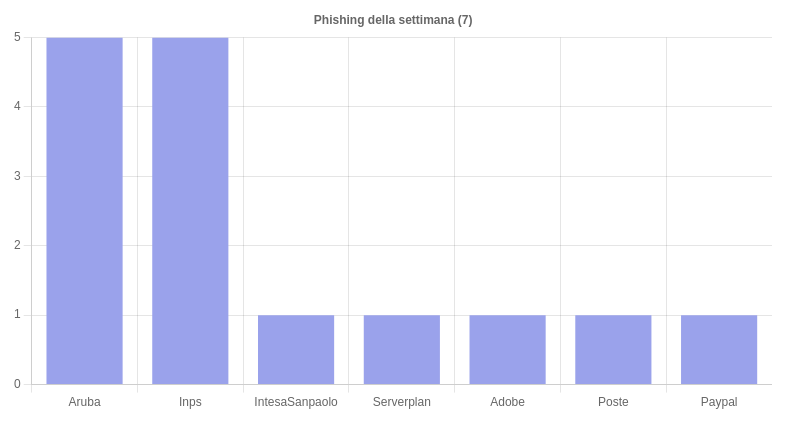

Questa settimana, 7 brand sono stati coinvolti in campagne di phishing e smishing. Tra gli aspetti più rilevanti si segnala l’incremento delle campagne di phishing legate ad Aruba e dello smishing associato all’INPS.

Fonte: CERT-AGID

Modalità e canali di diffusione

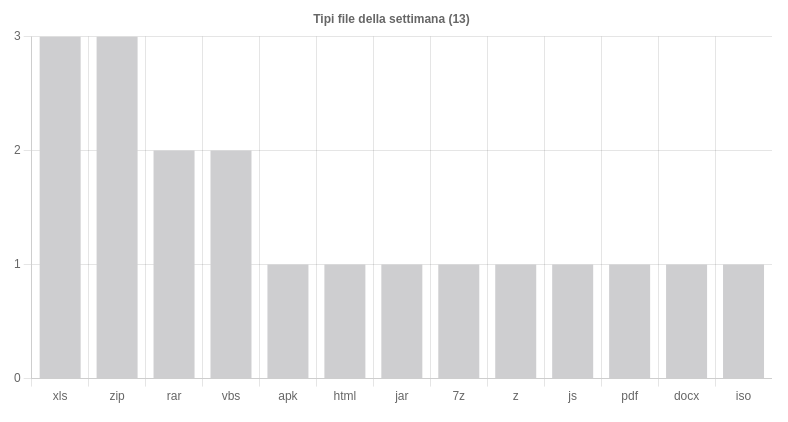

Nell’ultima settimana, sono state impiegate 13 diverse tipologie di file per diffondere attacchi informatici. I file XLS e ZIP sono emersi come i più utilizzati, impiegati in tre occasioni ciascuno, seguiti da RAR e VBS, usati due volte. I tipi di file APK, HTML, JAR, 7Z, Z, JS, PDF, DOCX e ISO sono stati utilizzati una volta ciascuno.

Fonte: CERT-AGID

Per quanto riguarda i metodi di distribuzione, l‘email è stata la modalità predominante, utilizzata in 22 occasioni, mentre gli SMS sono stati impiegati 7 volte.

Altro in questa categoria

如有侵权请联系:admin#unsafe.sh