聚焦源代码安全,网罗国内外最新资讯!

编译:代码卫士

Palo Alto Networks 公司发布安全公告称,“Palo Alto Networks 注意到数量有限的攻击正在利用该漏洞。”该漏洞由 Volexity 公司发现,编号为CVE-2024-3400,是一个命令注入漏洞,CVSS评分为10,无需特殊权限或用户交互即可遭利用。

Palo Alto Networks 公司澄清表示,如果同时启用了 GlobalProtect 网关和设备要测特性,则PAN-OS 的某些版本受影响。安全公告解释称,“适用于某些特定版本和特殊特性配置的 PAN-OS软件的GlobalProtect 特性中存在命令注入漏洞,可导致未认证攻击者以防火墙上的 root 权限执行任意代码。”

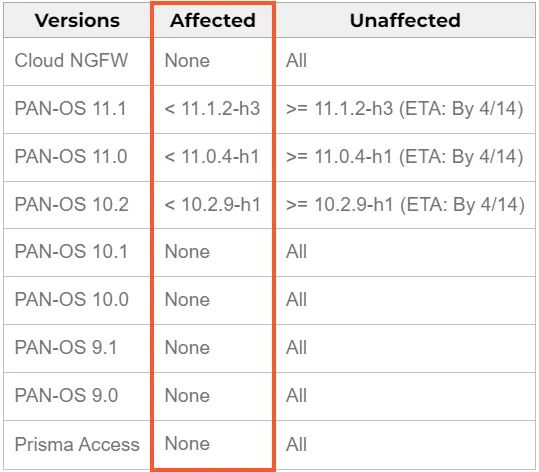

易受攻击影响的版本是PAN-OS 10.2、11.0和11.1,修复方案将在2024年4月14日发布。厂商将发布如下三个版本,在本周日执行热修复方案:

PAN-OS 10.2.9-h1

PAN-OS 11.0.4-h1

PAN-OS 11.1.2-h3

多款产品如 Cloud NGFW、Panorama 设备以及 Prisma Access 不受影响。相关影响概览如下:

威胁研究员 Yutaka Sejiyama 表示,扫描显示目前被暴露在网络的8.2万台设备可能易受该漏洞影响,其中40%的设备位于美国。

由于CVE-2024-3400已遭在野利用,因此受影响用户必须立即应用缓解措施,解决该风险。该安全公告提出执行如下措施:

具有“威胁防御”订阅服务的用户可激活系统中的“威胁ID95187”,拦截攻击;

确保已在 “GlobalProtect Interfaces” 上配置漏洞防御措施,阻止漏洞遭利用。

在应用补丁前禁用设备遥测。

由于Palo Alto Networks 设备部署在企业网络中,因此已成为复杂威胁行动者的攻击目标。2022年8月,PAN-OS 中的另外一个 0day 被用于执行 TCP DoS 放大攻击。而CVE-2024-3400的严重性更高,如遭利用将产生更严重的影响,因此管理员必须及时采取措施,确保系统安全。

CISA 已将该漏洞列入必修清单,要求联邦机构在2024年4月19日之前必须修复该漏洞。

https://www.bleepingcomputer.com/news/security/palo-alto-networks-warns-of-pan-os-firewall-zero-day-used-in-attacks/

题图:Pexels License

本文由奇安信编译,不代表奇安信观点。转载请注明“转自奇安信代码卫士 https://codesafe.qianxin.com”。

奇安信代码卫士 (codesafe)

国内首个专注于软件开发安全的产品线。

觉得不错,就点个 “在看” 或 "赞” 吧~

如有侵权请联系:admin#unsafe.sh