据BleepingComputer消息,在3月的一起针对德国数十家机构网络钓鱼活动中,研究人员发现,攻击者使用的 PowerShell 脚本很有可能由人工智能辅助创建。

网络安全公司 Proofpoint 的研究人员将这次攻击归因于一个至少从 2017 年起就开始活跃、被追踪为 TA547 的攻击者,又名 Scully Spider,擅长利用各类恶意软件针对Windows和安卓系统。而此次攻击活动中使用的是一种名为“Rhadamanthys”的模块化窃取程序,能够搜集剪贴板、浏览器、cookie中的数据。

研究人员称, TA547 在此次攻击活动中冒充德国麦德龙,以发票为诱饵,欺骗了德国各行各业的数十家组织。 这些邮件包括一个用密码 "MAR26 "保护的 ZIP 压缩包,其中包含一个恶意快捷方式文件(.LNK),访问该快捷方式文件会触发 PowerShell 运行远程脚本,并在内存中执行恶意代码。

冒充麦德龙现购自运公司的 TA547 钓鱼邮件

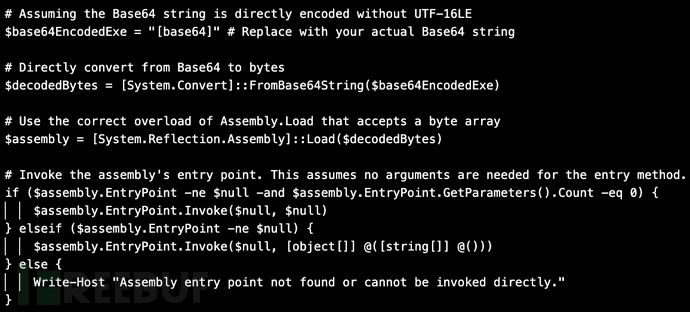

在分析加载 Rhadamanthys 的 PowerShell 脚本时,研究人员注意到脚本中包含一个哈希符号 (#),后面是每个组件的特定注释,这在由真人创建的代码中并不常见。 研究人员指出,这是由ChatGPT、Gemini 或 CoPilot 等生成式人工智能所生成代码的典型特征。虽然他们不能绝对确定 PowerShell 代码来自大型语言模型(LLM)解决方案,但研究人员表示,脚本内容表明 TA547 有可能使用了生成式人工智能来编写或改写 PowerShell 脚本。

TA547 攻击中使用的疑似人工智能生成的 PowerShell 脚本

Proofpoint 威胁研究主管丹尼尔·布莱克福德(Daniel Blackford)告诉BleepingComputer,虽然开发人员很擅长编写代码,但他们的注释通常是隐晦的,而且存在语法错误。而这些疑似由 LLM 生成的 PowerShell 脚本注释缜密,语法无懈可击,几乎每一行代码都有一些相关注释。

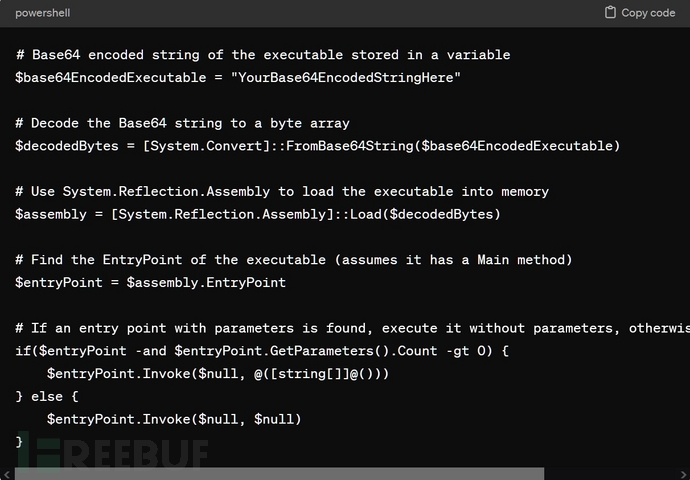

此外,根据使用 LLM 生成代码的实验结果,研究人员已几乎相信TA547所用的代码就是使用此类技术生成。BleepingComputer 使用 ChatGPT-4 创建了一个类似的 PowerShell 脚本,输出的代码看起来与 Proofpoint 看到的代码相似,包括变量名和注释,这进一步表明该脚本很可能是由人工智能生成。

使用 ChatGPT 生成的 PowerShell 脚本示例

使用 ChatGPT 生成的 PowerShell 脚本示例

自 OpenAI 于 2022 年底发布 ChatGPT 以来,出于经济动机的攻击者一直在利用人工智能来创建定制化或本地化的网络钓鱼电子邮件、运行网络扫描以识别主机或网络上的漏洞,以及构建高度可信的网络钓鱼页面。但由于大多数大型语言学习模型都试图限制可能被用于恶意软件或恶意行为的输出,网络犯罪分子开始推出专门用于恶意目的的人工智能平台。

参考来源:

本文为 独立观点,未经允许不得转载,授权请联系FreeBuf客服小蜜蜂,微信:freebee2022