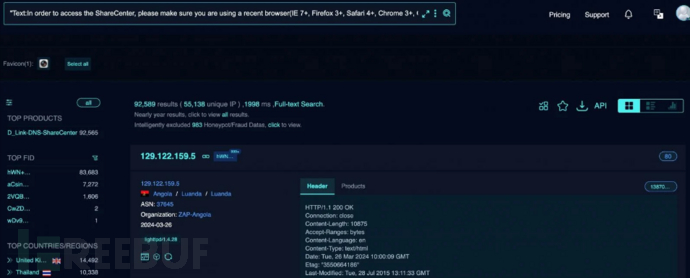

近日,安全研究人员发现,威胁攻击者正在积极”瞄准“超过 92000 台报废的 D-Link 网络附加存储 (NAS) 设备,这些设备长时间都处于在线暴露状态,且未针对关键的远程代码执行 (RCE) 零日漏洞进行修补。

网络安全公司 GreyNoise 和威胁监控平台 ShadowServer 方面的研究人员指出,威胁攻击者针对漏洞始于上周一。

据悉,安全漏洞追踪为 CVE-2024-3273,主要是通过硬编码账户(用户名为 "messagebus",密码为空)和 "system "参数的命令注入问题造成的后门。目前,威胁攻击者正在利用安全漏洞部署 Mirai 恶意软件的变种 skid.x86。(Mirai 变种可以将受感染的设备添加到僵尸网络中,以用于大规模分布式拒绝服务(DDoS)攻击)

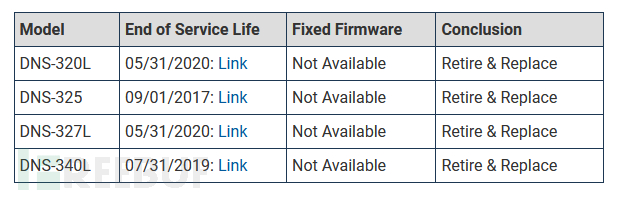

安全研究人员 Netsecfish 表示,安全漏洞影响包括 DNS-340L、DNS-320L、DNS-327L 和 DNS-325 等型号在内的多个 D-Link NAS 设备。威胁攻击者一旦成功利用安全漏洞就能够在受害者系统上执行任意命令,最终可能导致未经授权访问敏感信息、修改系统配置或拒绝服务情况。

存在漏洞的 D-Link NAS 设备在网上曝光(Netsecfish)

值得一提的是,当部分媒体向 D-Link 提问是否会发布安全更新来修补安全漏洞时,后者表示将不再处理这些报废(EOL)的 NAS 设备。D-Link 发言人向媒体透露,所有的 D-Link 网络附加存储设备都已报废多年,与这些产品相关的资源也已停止开发,公司决定不再提供任何技术支持。

此外,D-Link 发言人还强烈建议,相关用户应该尽快”退役“受安全漏洞影响的产品,尽量使用能够接受固件更新的产品取而代之。

D-Link 发言人进一步表示,受安全漏洞影响的 NAS 设备已经不具备自动在线更新或警报发送功能,因此无法及时通知用户安全威胁。

安全漏洞的消息披露后,D-Link 近期发布了安全公告,通知了说有受影响的用户尽快淘汰或更换受影响的设备。此外,D-Link 还为旧设备创建了一个支持页面,警告用户通过旧设备支持网站应用最新的安全和固件更新。

最近几个月,其他 D-Link 设备(其中一些也已报废)也成为了几个基于 Mirai 的 DDoS 僵尸网络(其中一个被追踪为 IZ1H9)的攻击目标。这些僵尸网络的所有者正在不断扩大其能力,增加新的漏洞和攻击目标。

参考文章:

https://www.bleepingcomputer.com/news/security/critical-rce-bug-in-92-000-d-link-nas-devices-now-exploited-in-attacks/

本文为 独立观点,未经允许不得转载,授权请联系FreeBuf客服小蜜蜂,微信:freebee2022