摘要

在 Google Play 商店中发现了多个恶意 Android 应用程序,这些应用程序将运行操作系统的移动设备转变为为其他威胁行为者服务的居民代理 (RESIPs)。

这些发现来自 HUMAN 公司的 Satori 威胁情报团队,该团队称这一批 VPN 应用程序内置了一个 Golang 库,该库在用户不知情的情况下将用户的设备转变为一个代理节点。

该公司已将此次操作命名为 PROXYLIB。谷歌已经移除了这 29 个涉及的应用程序。

居民代理是由真实的 IP 地址构成的代理服务器网络,这些 IP 地址由互联网服务提供商 (ISPs) 提供,帮助用户通过通过一个中间服务器路由其互联网流量来隐藏他们的实际 IP 地址。

除了匿名性的好处之外,它们还非常适合被威胁行为者滥用,不仅用于掩盖他们的起源,也用于进行广泛的攻击。

"当威胁行为者使用居民代理时,这些攻击的流量看起来就好像来自不同的居民 IP 地址,而不是数据中心的 IP 或威胁行为者基础设施的其他部分。"安全研究人员说道。"许多威胁行为者购买这些网络的使用权以便于他们的操作。"

这些网络的一部分可以由恶意软件操作者欺骗不知情的用户安装假冒的应用程序来创建,这实际上是将设备聚合进一个机器人网络(botnet),然后通过出售访问权给其他顾客来获取利润。

HUMAN 发现的 Android VPN 应用程序旨在与远程服务器建立联系、招募被感染的设备加入网络,并处理来自代理网络的任何请求。

这些应用程序的另一个显著特点是,在 2023 年 5 月至 10 月之间发现的一部分应用程序中包含了来自 LumiApps 的软件开发套件 (SDK),其中包含了代理软件功能。在这两种情况下,都是通过一个本地的 Golang 库实现的恶意功能。

LumiApps 还提供了一项服务,实质上允许用户上传任何他们选择的 APK 文件,包括合法的应用程序,并将 SDK 打包进去而无需创建用户账户,然后可以重新下载并与他人共享。

"LumiApps 帮助公司收集互联网上公开可用的信息。"这家以色列公司在其网站上说。"它使用用户的 IP 地址在后台加载几个来自知名网站的网页。"

"这样做从不打断用户,并完全符合 GDPR/CCPA。然后将网页发送给公司,他们使用这些信息来改进他们的数据库,提供更好的产品、服务和定价。"

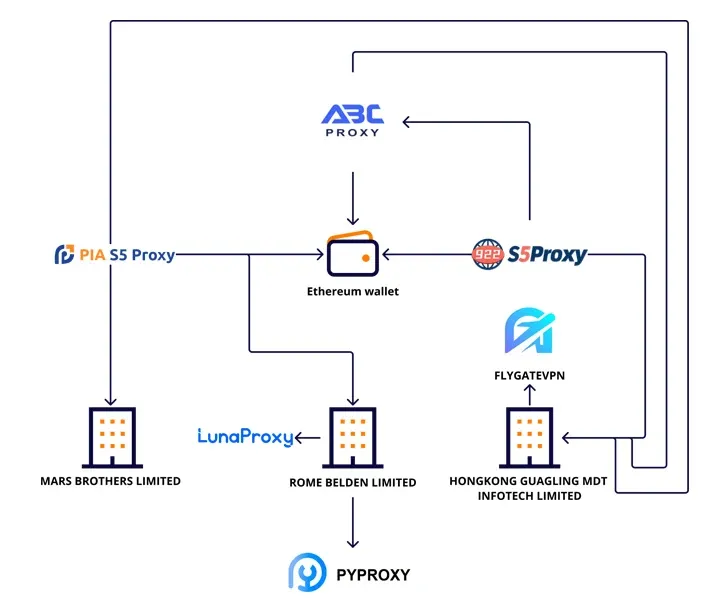

这些修改后的应用程序 - 称为 mods - 则在 Google Play 商店内外分发。LumiApps 将自己和 SDK 宣传为一种替代应用程序变现方法,以取代展示广告。有证据表明,PROXYLIB 背后的威胁行为者通过 LumiApps 和 Asocks(一个宣传自己为居民代理销售商的公司)出售由感染设备创建的代理网络的访问权。

更重要的是,为了尽可能多地将 SDK 整合到应用程序中并扩大机器人网络的规模,LumiApps 根据通过安装他们应用程序的用户设备路由的流量量向开发者提供现金奖励。SDK 服务还在社交媒体和黑帽论坛上宣传。

最近由 Orange Cyberdefense 和 Sekoia 发表的研究将居民代理描述为一个"碎片化但相互关联的生态系统",在此代理软件服务以各种方式广告,从自愿贡献到专门商店和转售渠道。

"[在 SDK 的情况下],代理软件经常嵌入到某个产品或服务中,"这些公司指出。用户可能没有注意到在接受主应用程序的使用条款时将安装代理软件。这种不透明导致用户在没有清晰理解的情况下共享他们的互联网连接。"

这一发展是在 Lumen Black Lotus Labs 披露称,已经淘汰的小型家庭/小型办公室 (SOHO) 路由器和物联网 (IoT) 设备正被一个名为 TheMoon 的机器人网络利用,为一个名为 Faceless 的犯罪代理服务提供动力。

如有侵权请联系:admin#unsafe.sh