编者寄语

社会教育的善良是实事求是,相互竞争,相互协作,协作大于竞争。希望每一个人为下一代营造宽松,法治清明,现代文明的环境而努力。

了解xz-utils工具

xz-utils是一个软件包,提供命令行工具,用于处理使用XZ格式压缩的文件。XZ格式是一种高压缩的开源数据压缩格式,旨在提供比GZIP和BZIP2等其他流行的压缩格式更好的压缩比。

xz-utils软件包包括几个命令行工具,允许您以XZ格式压缩和解压缩文件。以下是xz-utils提供的一些常用工具:

xz:此工具用于将文件或目录压缩为XZ格式。它支持各种压缩选项,例如压缩级别、线程使用和内存使用。

unxz:此工具用于解压缩使用XZ压缩的文件。它自动检测压缩格式并相应地解压缩文件。

xzcat:此工具类似于cat命令,但它专门适用于XZ压缩文件。它解压缩文件,并将未压缩的内容打印到标准输出。

lzma:此工具使用LZMA算法为压缩和解压缩提供了一个较低级别的接口,LZMA算法是XZ格式中使用的底层算法。它对压缩选项提供了更细粒度的控制,但需要更多的手动配置。这些工具通常在类Unix系统中用于处理XZ压缩文件。它们可以集成到shell脚本中,也可以直接从命令行使用。xz-utils软件包通常在大多数Linux发行版的软件包存储库中可用,并且可以使用特定于您的发行版的软件包管理器进行安装,例如基于Debian的系统的apt或基于Red Hat的系统的yum。

紧急操作

使用Mac本的同学可以先做以下操作:

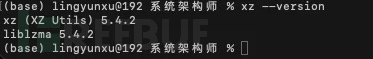

查询自己使用的xz-utils版本

5.4.6安全版本

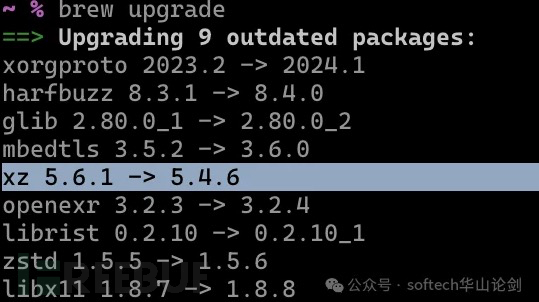

如有mac xz版本5.6.0和5.6.1,请按照下面操作。

xz --versionbrew uninstall --ignore-dependencies xzbrew uninstall --force xzxz --version

升级下brew

brew updatebrew upgrade

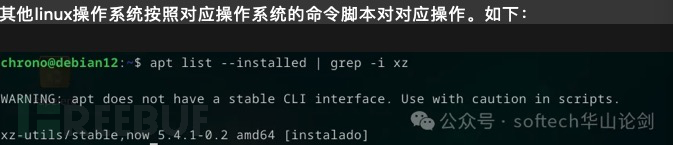

其他linux操作系统按照对应操作系统的命令脚本对对应操作。如下:

完整check shell脚本

见华山论剑

安全漏洞发现

Andres Freund 在 2024 年 3 月 29 日发现了一个在 xz-utils 注入的后门。我们都知道xz-utils是基于操作系统内核的工具,用来压缩文件。

Fedora理事会于3月29日星期五收到了与xz工具和库有关的CVE-2024-3094的通知。此时,Fedora Rawhide用户可能已经收到了受污染的软件包。如果系统在3月2日至3月6日期间更新,Fedora Linux 40分支用户(即测试前)可能会收到潜在易受攻击的5.6.0-2.fc40构建。仅使用稳定存储库的Fedora Linux 40 Beta用户不会受到影响。Fedora Linux 39和38用户也不受影响。

恶意行为者破坏软件或硬件供应链,将隐藏的漏洞或后门引入产品。操作系统提供商和开发者很容易将漏洞引入到自己软件或者产品中。这允许攻击者在部署受损产品后获得对系统或数据的未经授权的访问。

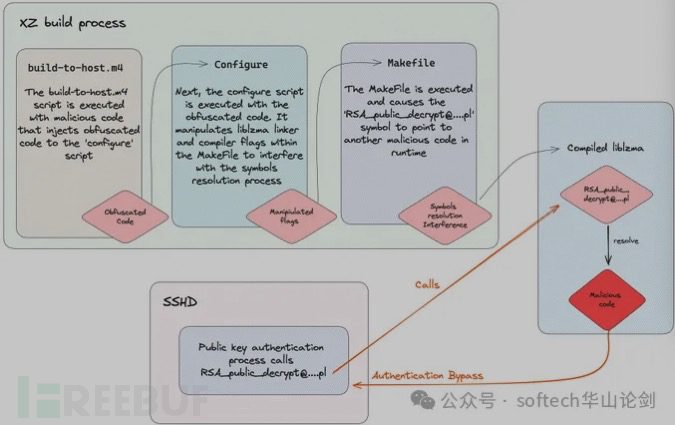

后门在编译阶段被注入,可以绕过auth,直接通过SSHD进行远程代码执行。

OpenSSH中的RCE是指影响OpenSSH软件的远程代码执行漏洞。OpenSSH是安全外壳(SSH)协议的广泛使用的开源实现,它提供安全的远程访问和安全的文件传输功能。 在OpenSSH的上下文中,RCE漏洞将允许攻击者在运行受影响版本的OpenSSH的目标系统上执行任意代码。这意味着攻击者可能会未经授权访问系统,并可能完全控制它。

重要的是要注意,虽然软件中可能存在漏洞,但让软件与最新的安全补丁和更新保持同步至关重要,以降低此类漏洞被利用的风险。OpenSSH有积极解决安全问题的历史,OpenSSH开发团队定期发布安全补丁,以修复漏洞并提高软件的安全性。 如果您担心OpenSSH安装的安全性,建议您定期更新到官方OpenSSH项目或操作系统软件包管理器提供的最新版本。此外,遵循安全配置的最佳实践,例如禁用不安全的身份验证方法和强制执行强密码或基于密钥的身份验证,可以进一步提高OpenSSH设置的安全性。

可以成功利用此漏洞可以允许在登录用户的上下文中远程执行代码。根据与用户关联的特权,攻击者可以安装程序;查看、更改或删除数据;或创建具有完全用户权限的新帐户。

各平台响应

1 github设置xz代码库disabled

苹果和其他受影响的公司也做出了一些响应。

研发者感受

釜底抽薪

原理分析

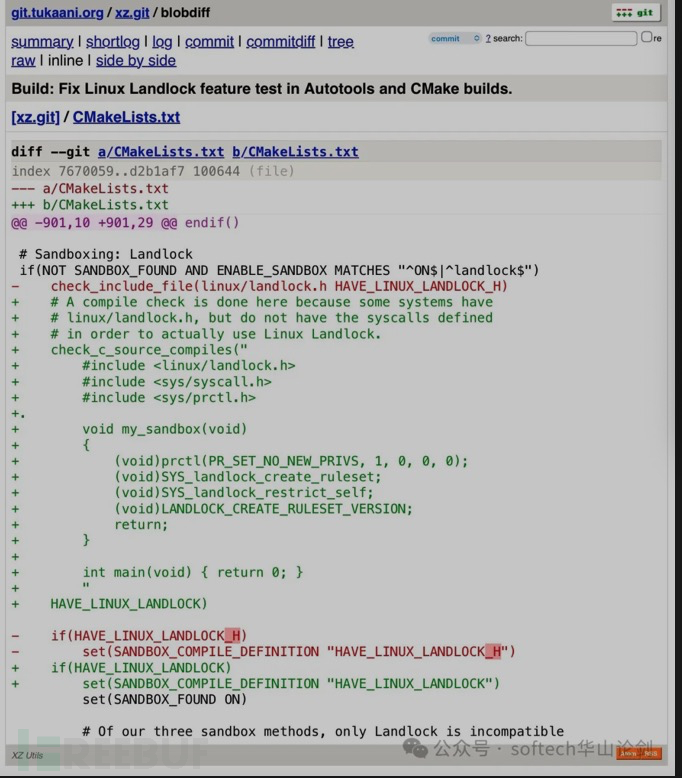

禁用Landlock沙盒的语法错误(也许有效负载影响的不仅仅是sshd)。

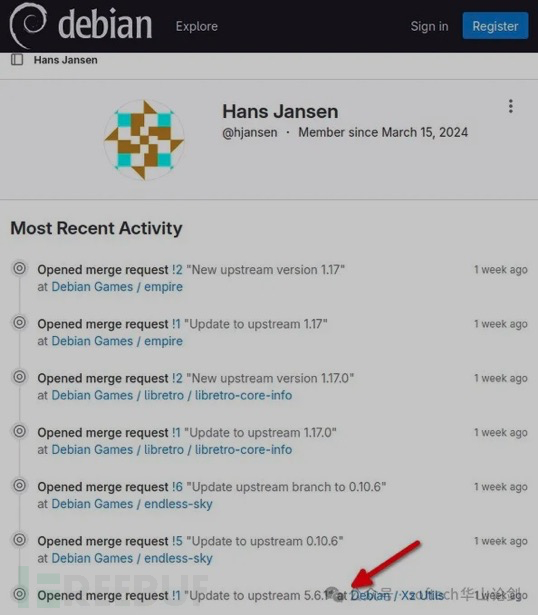

溯源

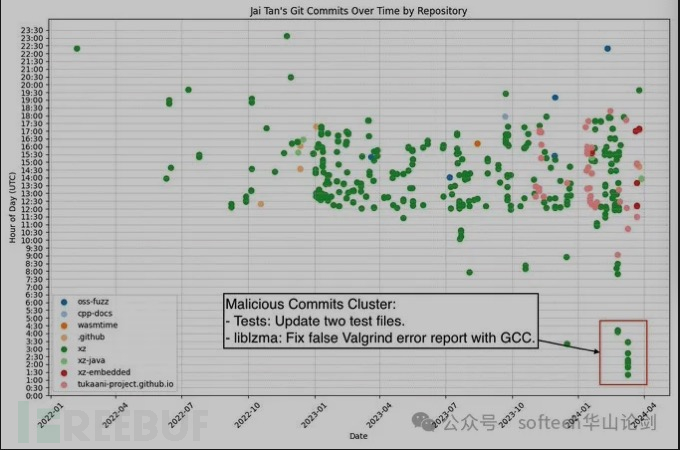

果您随着时间的推移绘制Jai Tan的提交历史记录,与其余活动相比,一组违规提交发生在不寻常的时间。如果开发人员被攻击了,这可能是一个迹象,表明威胁行为者在他们自己的时区做出了贡献。

开放讨论

关于此次供应链后门事件,对Linux代码提交的影响,对开源后续发展的影响,以及对开源安全的推动。

已在FreeBuf发表 0 篇文章

已在FreeBuf发表 0 篇文章

本文为 独立观点,未经允许不得转载,授权请联系FreeBuf客服小蜜蜂,微信:freebee2022