LockBit简介

2022年,LockBit是世界上部署最多的勒索软件变体,并在2023年继续扩大规模。自2020年1月以来,使用LockBit的联盟机构攻击了一系列不同规模的关键基础设施部门,包括金融服务、食品和农业、教育、能源、政府和应急服务、医疗保健、制造业和运输。LockBit勒索软件运营是一种勒索软件即服务(RaaS)模式,招募联盟机构使用LockBit的勒索软件工具对基础设施进行勒索软件攻击。由于行动中有大量未联网的联盟机构,LockBit勒索软件攻击在观察到的战术、技术和程序(TTP)方面差异很大。观察到的勒索软件TTP的这种差异对致力于维护网络安全和防范勒索软件威胁的组织来说是一个的挑战。

根据《Zscaler ThreatLabz 2023 Ransomware Report》中显示,根据其泄露的受害者数量,LockBit, ALPHV/BlackCat, and BlackBasta这三家是最流行的勒索软件勒索组织,其中LockBit的受害者数量也是远超其他家。

LockBit商业模式

LockBit采用的是联盟营销模式(Affiliate Model)。这种营销模式,是一种按营销效果付费的网络营销方式。商家通过联盟营销渠道产生了一定收益后,才需要向联盟营销机构及其联盟会员支付佣金。由于是无收益无支出、有收益才有支出的量化营销,因此联盟营销已被公认为最有效的低成本、零风险的网络营销模式。

LockBit联盟公司对世界各地的大大小小的组织都产生了负面影响。2022年,就数据泄露网站上声称的受害者数量而言,LockBit是最活跃的全球勒索软件集团和RaaS提供商。RaaS网络犯罪集团维护特定勒索软件变体的功能,向个人或运营商团体(通常被称为“联盟公司”)出售对该勒索软件变种的访问权限,并支持联盟公司部署其勒索软件,以换取预付款、订阅费、利润分成,或预付款、订购费和利润分成的组合。LockBit成功吸引联盟公司的一些方法包括但不限于:

⦁ 通过允许联盟公司在向核心集团收到赎金之后来确保付款;这种做法与其他RaaS集团形成了鲜明对比,后者先收取自己的费用,然后再支付联盟公司的费用;

⦁ 在线论坛中贬低其他RaaS群组;

⦁ 参与宣传活动的噱头,例如付钱给人们做LockBit纹身,并悬赏100万美元获取与LockBit主角“LockBitSupp”真实身份相关的信息;

⦁ 为其勒索软件开发和维护一个简化的点击式界面,使技术水平较低的人可以访问该界面。

LockBit这种营销模式让市场营销人员直呼内行,也宣称是全球唯一一个不经手加盟租住的RaaS联盟项目。其他勒索软件联盟项目都会要求合作伙伴先将赎金支付转入自己的钱包,然后再向合作伙伴支付其份额,一旦RaaS项目运营者卷款跑路,其“合作伙伴”将蒙受巨大损失,例如DarkSide项目。LockBit对其勒索软件攻击活动的定义是:“后付费的渗透测试服务”。

LockBit技术思路

1.采用敏捷开发方案,每一年发布一个新版本和多个变种。

LockBit更新表

| 时间 | 版本更新事件 |

| 2019年9月 | 首次观察到LockBit的前身ABCD勒索软件的活动。 |

| 2020年1月 | LockBit命名的勒索软件首次出现在基于俄语的网络犯罪论坛上。 |

| 2021年6月 | LockBit版本2(LockBit 2.0)的出现,也称为LockBit Red,包括StealBit,一种内置的信息窃取工具。 |

| 2021年10月 | 引入LockBit Linux ESXi Locker版本1.0,将功能扩展到Linux和VMware ESXi的目标系统。 |

| 2022年3月 | LockBit 3.0的出现,也称为LockBit Black,与BlackMatter和Alphv(也称为BlackCat)勒索软件有相似之处。 |

| 2022年9月 | 非LockBit联盟公司在其构建程序被泄露后能够使用LockBit 3.0。 |

| 2023年1月 | LockBit Green结合了来自Conti勒索软件的源代码 |

| 2023年4月 | VirusTotal上出现了针对macOS的LockBit勒索软件加密程序 |

LockBit通过集团管理面板和RaaS支持功能的创新和持续发展取得了成功。与此同时,与LockBit和其他著名变体合作的分支机构正在不断修改用于部署和执行勒索软件的TTP。

2.会采用泄露数据的方式来加强勒索的力度。

泄露的网站只展示列出了LockBit联盟公司遭受二次勒索的部分受害者。自2021年以来,LockBit的分支机构采用了双重勒索,首先加密受害者数据,然后窃取这些数据,同时威胁要将被盗数据发布到泄露网站。由于LockBit只披露拒绝支付主要赎金解密其数据的受害者的姓名和泄露的数据,因此一些LockBit受害者可能永远不会被点名,也不会将其经过滤的数据发布在泄露网站上。因此,泄漏网站揭示了LockBit联盟公司的一部分受害者。由于这些原因,泄漏网站不是LockBit勒索软件攻击发生时间的可靠指标。泄露网站上的数据发布日期可能是LockBit联盟公司实际执行勒索软件攻击后的几个月。

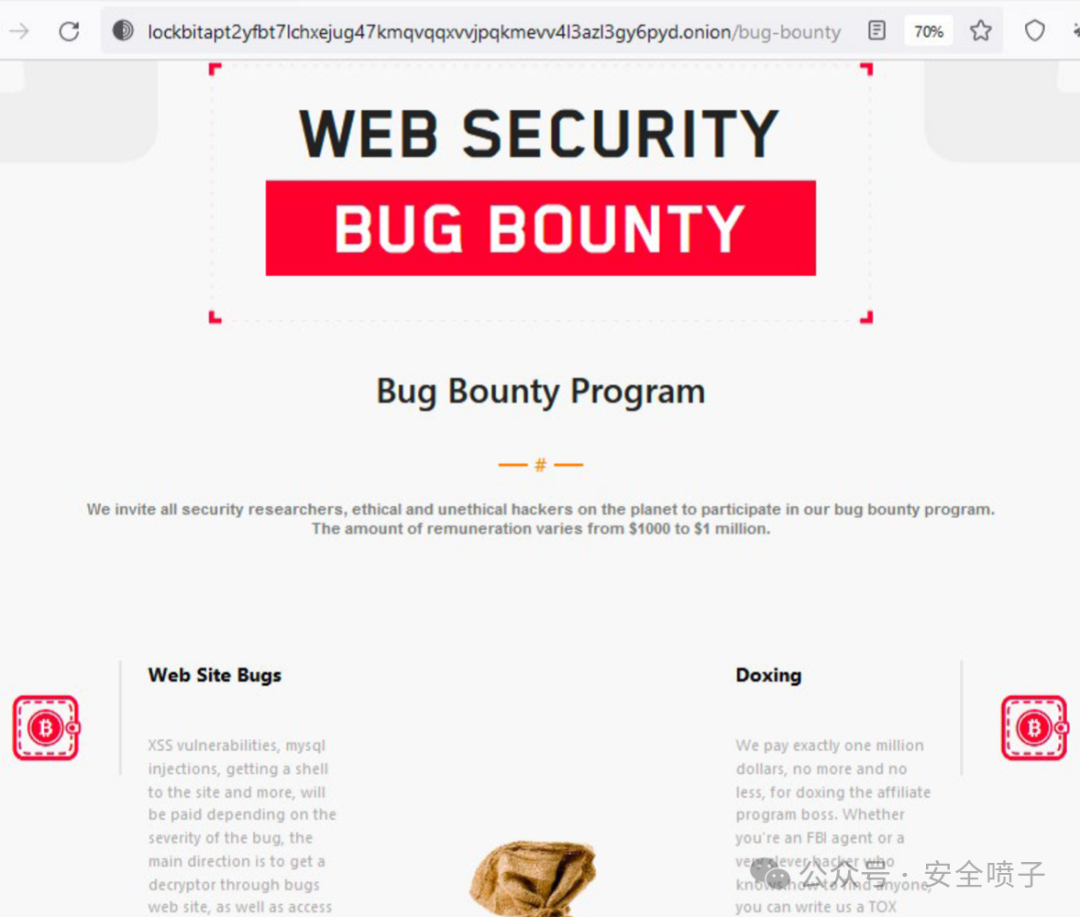

3.为了增强其自身安全性,还推出了一个漏洞奖励项目。

鼓励研究人员以1000至100万美元的价格报告漏洞赏金。

此外,LockBit已经扩大了其漏洞奖励计划,不仅仅是为发现的漏洞付费,现在还创造性的为增强其勒索软件运营的方法提供奖励。他们甚至为任何能够识别LockBitSupp的人提供了100万美元的现金奖励。

4.使用了大量的免费和开源的软件作为攻击工具。

在入侵期间为了掩人耳目,LockBit 联盟公司被发现使用各种看起来合法使用的免费软件和开源工具。当 LockBit 重新调整其用途时,这些工具可用于一系列恶意网络活动,例如网络侦察、远程访问和隧道、凭证转储和文件泄露。在大多数入侵中都观察到使用 PowerShell 和批处理脚本,这些入侵主要集中在系统发现、侦察、密码/凭据搜索和权限升级。专业渗透测试工具(例如 Metasploit 和 Cobalt Strike)也已被观察到。提到的合法免费软件和开源工具都是公开可用且合法的。威胁行为者对这些工具的使用不应归因于免费软件和开源工具,因为缺乏具体的事实可表明这些工具是在威胁行为者的指导下或在威胁行为者的控制下使用的。

5.使用已知漏洞进行入侵行为。

这种行为并不是最优选的方案,主要基于0day漏洞的成本考虑,所以才会使用二手漏洞资源。联盟公司一般使用比较老旧的漏洞,也会使用较新的漏洞。比较常见的漏洞如下:

⦁ CVE-2021-44228: Apache Log4j2 Remote Code Execution Vulnerability,

⦁ CVE-2021-22986: F5 BIG-IP and BIG-IQ Centralized Management iControl REST Remote Code Execution Vulnerability,

⦁ CVE-2020-1472: NetLogon Privilege Escalation Vulnerability,

⦁ CVE-2019-0708: Microsoft Remote Desktop Services Remote Code Execution Vulnerability, and

⦁ CVE-2018-13379: Fortinet FortiOS Secure Sockets Layer (SSL) Virtual Private Network (VPN) Path Traversal Vulnerability.

6.供应链攻击引发“二次爆炸”。

当 LockBit 联盟机构针对负责管理其他组织网络的组织时,在主要目标上引爆 LockBit 变种后尝试进行二次勒索软件勒索。一旦主要目标被击中,LockBit 联盟公司就会尝试勒索主要目标客户的公司。这种勒索以二级勒索软件的形式出现,它会锁定客户使用的服务。此外,主要目标的客户可能会受到 LockBit 联盟公司的勒索,威胁要泄露这些客户的敏感信息。

7.采用非流行的ATT&CK的TTP。

我们需要对以下假设进行更多研究:一些勒索软件团体之所以更成功,是因为加盟机构拥有被忽视的能力。除了 T1003.001 OS Credential Dumping 技术之外,LockBit 加盟公司使用的前 10 名 MITRE ATT&CK 技术与大多数TOP 10 MITRE ATT&CK 技术都不同。

LockBit的TOP 10 ATT&CK的技战术如下:

LockBit死灰复燃

执法机构2024年2月份宣布了“克罗诺斯行动”,这是一项由英国国家犯罪局 (NCA) 领导、计划已久的针对 LockBit 的打击行动。此次行动还涉及来自美国、加拿大、法国、德国和其他几个国家的执法组织。执法机构在三个国家查获了 28 台服务器,并控制了 LockBit 的泄密网站和该组织的管理门户。波兰和乌克兰的两名嫌疑人也被捕,但身份尚未确定。

LockBit管理员将此次取缔归咎于联邦调查局,并表示联邦调查局决定对该团伙进行黑客攻击是因为LockBit 获得了有关美国前总统唐纳德·特朗普的敏感信息,这些信息可能会影响即将到来的总统选举。LockBit 勒索软件最近袭击了佐治亚州富尔顿县,该县当局正在对特朗普和几名共同被告提出刑事指控,罪名是涉嫌试图颠覆 2020 年总统选举。

一周之后LockBit 回来了,并提供了有关漏洞的详细信息以及他们将如何运营业务以使他们的基础设施更难以被黑客攻击。攻击发生后,该团伙立即确认了此次泄露,称他们只丢失了运行 PHP 的服务器,PHP 的备份系统未受影响。

在克罗诺斯行动期间,当局收集了 1000 多个解密密钥。LockBit 声称警方从“未受保护的解密器”获得了密钥,服务器上有近 20,000 个解密器,大约是整个操作过程中生成的约 40,000 个解密器的一半。威胁行为者将“未受保护的解密器”定义为未启用“最大解密保护”功能的文件加密恶意软件的构建,通常由低级别加盟机构使用,这些加盟机构仅收取 2,000 美元的较小赎金。

同时LockBit 勒索软件开发人员正在秘密构建新版本的文件加密恶意软件,称为 LockBit-NG-Dev,很可能成为 LockBit 4.0,甚至在执法部门摧毁了该网络犯罪分子的基础设施之前。

虽然以前的 LockBit 恶意软件是用 C/C++ 构建的,但最新的示例是用 .NET 编写的,似乎是使用 CoreRT 编译的,并使用 MPRESS 打包。

新的 LockBit 加密器的发现是执法部门通过克罗诺斯行动对 LockBit 运营商造成的又一次打击。即使备份服务器仍然由该团伙控制,当安全研究人员已知加密恶意软件的源代码时,恢复网络犯罪业务也应该是一项艰巨的挑战。

未来的勒索软件的趋势

根据上述对LockBit的各方面分析,可以看出勒索软件会进入下个时代,但是下个勒索软件时代是否属于LockBit未可知,但是继续进化是一定的。以下几个方面是勒索软件进化的方向:

⦁ 采用无加密的数据泄露和竞拍的勒索方式

传统上,针对企业的勒索软件组织通常会针对正常运行时间至关重要的业务,即因加密文件或停止生产而损失一小时的费用也可能会造成高昂的代价。但一些敌对组织在没有部署有效负载的情况下,仅通过数据泄露的勒索就取得了成功。如今,窃取或加密数据以勒索受害者已成为勒索软件组织的常态。但被盗数据不仅对其所有者有价值,这些数据在竞争对手眼里也非常有价值。一台受感染的机器可以为对手提供大量公司机密和敏感文件,准备出售给最高出价者。这样的方式不仅可以减少对业务的直接伤害而且可以降低一些声誉的损害。

⦁ 使用供应链攻击方式进行勒索攻击

供应链攻击不是攻击单个受害者,而是扩大了爆炸半径。其中一个例子是 Progress 软件的 Moveit Transfer 软件产品中的漏洞,该漏洞导致 Clop 勒索软件团伙发起大规模勒索软件攻击。过去几年发生了多起此类事件,包括影响至少 1,500 名托管服务提供商客户的 Kaseya 攻击以及 SolarWinds 黑客攻击。

⦁ AI加成下的勒索软件开发和攻击方式

勒索软件组织预计将更多地利用人工智能(AI)功能——包括聊天机器人、人工智能开发的恶意软件代码、机器学习算法、自动化流程,以及更多——这将使他们能够开发出更复杂的产品高效的技术,让传统的方法变得更加困难检测和防止此类攻击的网络安全措施。人工智能也可能将开发勒索软件的门槛降低并使用更少老练的威胁攻击者。

⦁ 对网络安全保险对象的勒索

网络犯罪分子有更加关注网络组织的目标保险覆盖范围,盈利趋势可能会持续下去。攻击者知道受保受害者更有可能支付赎金,因为他们可以信赖保险来支付费用。这一目标战略旨在最大限度地提高成功支付赎金的机会。

⦁ 以云计算为重点目标勒索

随着越来越多的组织迁移到云端,端点漏洞的情况也随之发生变化。网络安全团队已经适应了云的去中心化性质,但错误配置和未修补的漏洞仍然是勒索软件组织寻求立足点的主要目标。谷歌网络安全行动团队的一项研究发现,86% 的受感染云实例用于挖掘加密货币。已经参与“加密劫持”的对手可以轻松地在受感染的系统上部署勒索软件,或者向更成熟的勒索软件组织出售访问权限。

⦁ 扩展其他的非常见平台的勒索

除了windows系统之外,勒索软件已经支持了Linux、MacOS以及ESXI等平台,不常见的平台实际上可能会给您的组织带来最大的风险,因为勒索软件组织在没有备份的情况下更关注关键业务设备的价值。攻击人员也不会仅仅坚持经过验证的攻击。佐治亚理工学院的研究人员于 2017 年进行了将勒索软件部署到程序逻辑控制器 (PLC) 的概念验证。重建或更换此类设备的成本可能高得令人望而却步,而这正是勒索软件组织寻求赔偿的目的。

勒索软件目前来看主要的针对对象是欧美相关国家,但是网络世界没有围墙,对于我国的危害也是愈演愈烈。我们要提前了解这些可能的方式和危害,后续笔者还会研究相关的防御和检测等相关技术,有助于整个行业对勒索软件的认知和防御。

如有侵权请联系:admin#unsafe.sh