近日,研究人员发现一种名为 "Darcula "的新型网络钓鱼即服务(PhaaS)使用 20000 个虚假域名,盗取了大量 Android 和 iPhone 用户的凭证。

Darcula 目前已被用于针对全球 100 多个国家的各种服务和组织,涵盖了邮政、金融、政府、税务部门、电信公司、航空公司公用事业公司,为威胁攻击者提供了 200 多个“模板”供其选择。

值得一提的是,Darcula 服务与其它类型的钓鱼服务有一些差别,它主要使用谷歌信息和 iMessage 的富通信服务(RCS)协议发送钓鱼信息(其它类型的钓鱼服务大都使用短信)。

Darcula 网络钓鱼服务

安全研究人员 Oshri Kalfon 去年夏天首次记录了 Darcula 网络钓鱼服务。Netcraft 分析师指出,目前该服务在网络犯罪领域越来越受欢迎,已经被用于几起备受瞩目的案件中。

相比传统网络钓鱼服务,Darcula 采用了 JavaScript、React、Docker 和 Harbor 等现代技术,成功实现了持续更新和新功能添加,“客户”无需重新安装网络钓鱼工具包。

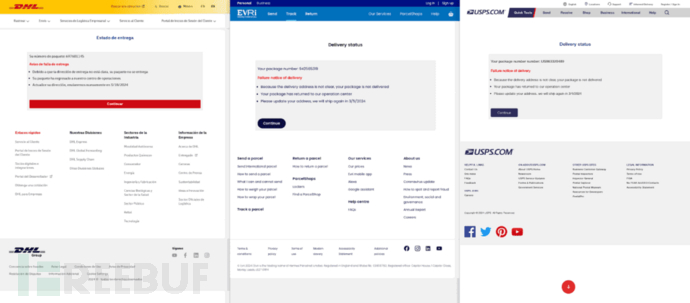

从研究人员透露的信息来看,Darcula 网络钓鱼工具包提供 200 个网络钓鱼模板,可假冒 100 多个国家的品牌和组织。不仅如此,Darcula 使用了正确的本地语言、徽标和内容,虚假登陆页面质量非常高。

Darcula 工具包中的登陆页面(Netcraft)

威胁攻击者只需选择一个想要假冒的组织品牌,然后运行一个设置脚本,将相应的钓鱼网站及其管理面板直接安装到 Docker 环境中。

研究人员指出,Darcula 服务通常使用".top "和".com "顶级域名来托管用于钓鱼攻击的目的注册域名,其中大约三分之一的域名由 Cloudflare 支持。Netcraft 已经成功绘制了横跨 11000 个 IP 地址的 20000 个 Darcula 域名。(据悉,欺诈域名以每天 120 个的数量激增)

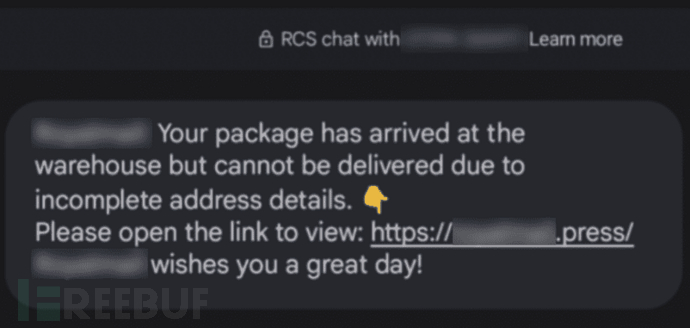

Darcula 服务放弃了短信欺诈

Darcula 服务放弃了传统的基于短信的策略,改为利用 RCS(Android)和 iMessage(iOS)向受害者发送带有钓鱼 URL 链接的信息,这样做收件人更容易上当。此外,由于 RCS 和 iMessage 支持端到端加密,因此无法根据其内容拦截和阻止网络钓鱼信息。

从 Darcula 发送的 RCS 消息(Netcraft)

Netcraft 表示,全球范围内正在加紧通过遏制基于短信的网络犯罪活动的立法,以期推动 PhaaS 平台转向 RCS 和 iMessage 等替代协议,但这些协议都有自身的局限性。例如,苹果禁止账户向多个收件人发送大量信息,谷歌最近也实施了一项限制措施,禁止已 root 的安卓设备发送或接收 RCS 信息。

然而,网络犯罪分子试图通过创建多个 Apple ID 和使用大量设备,从每个设备中发送处少量信息来规避这些限制。

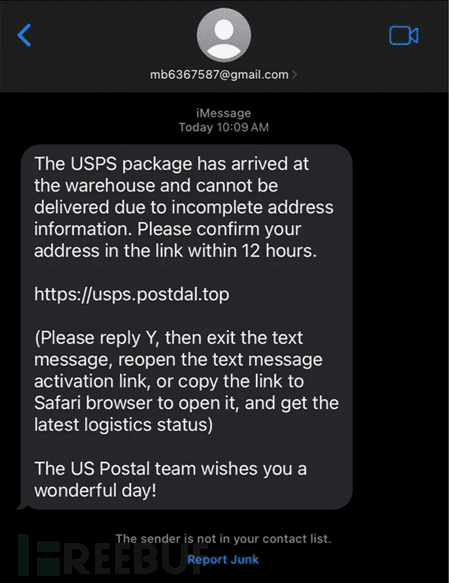

此外,iMessage 中还有一项保护措施,即只有收件人回复了信息,才被允许点击 URL 链接。为了绕过这些防御措施,钓鱼信息指示收件人回复 "Y "或"1",然后重新打开信息,点击链接。

通过 iMessage 发送的钓鱼信息(Netcraft)

最后,研究人员强调,用户应该以怀疑的态度对待所有催促其点击 URL 链接的信息,尤其是在发件人不明确的情况下。

参考文章:

https://www.bleepingcomputer.com/news/security/new-darcula-phishing-service-targets-iphone-users-via-imessage/

本文为 独立观点,未经允许不得转载,授权请联系FreeBuf客服小蜜蜂,微信:freebee2022