原创探险者安全团队探险者安全团队

阅读须知:

探险者安全团队技术文章仅供参考,未经授权请勿利用文章中的技术资料对任何计算机系统进行入侵操作,由于传播、利用本公众号所提供的技术和信息而造成的任何直接或者间接的后果及损失,均由使用者

本人负责,公众号及作者不为此承担任何责任,如有侵权烦请告知,我们会立即删除并致歉,创作不易转载请标明出处.感谢!

端口镜像,又称为“端口监视”或“端口抄送”,是一种网络管理技术,旨在将网络设备上的特定端口的流量复制到另一个端口,以供监测和分析。这个技术通常用于网络故障排除、流量分析、性能监测以及安全审计。通过端口镜像,网络管理员可以非侵入性地观察和记录网络流量,而无需中断正常的网络操作。

## 端口镜像的原理

端口镜像的原理很简单,它涉及将一个端口的数据流复制到另一个端口,以便进行监视和分析。这个过程通常在交换机、路由器或网络设备上完成,这些设备通常都具有专用的镜像端口或镜像功能。

基本的端口镜像原理包括以下几个步骤:

选择源端口(被监视的端口): 网络管理员选择要监视的源端口,通常是网络中的一个活跃端口,其流量需要进行监测或分析。

选择目标端口(镜像端口): 网络管理员选择一个目标端口,这是将源端口的流量复制到的地方。目标端口通常连接到一个监测设备,如网络分析器或日志记录系统。

启用端口镜像: 在网络设备上配置,启用端口镜像功能,并指定源端口和目标端口。这告诉设备将源端口的流量复制到目标端口。

复制流量: 一旦配置完成,网络设备将源端口的流量复制到目标端口,以供监测和分析。

通过这种方式,监测设备可以实时地监视和记录流经源端口的所有数据流量,无需干扰网络的正常运行。

端口镜像优缺点

优点

成本低,使用现有的交换机功能。

通过网络远程配置。

捕获交换机内流量。

缺点

在频繁使用的全双工链路上丢弃数据包。

过滤掉物理层错误。

复制数据可能会加重交换机 CPU 的负担。

可能会改变帧时序、改变响应时间并降低网络性能。

集线器工作在物理层,集线器输出漏洞是指在计算机网络中使用集线器(hub)时可能出现的安全漏洞。集线器是一种网络设备,用于将多台计算机连接在一起形成局域网。由于集线器的工作方式,它会将收到的数据包发送到所有连接的设备上,而不管这些数据包的目的地址是什么。

因此,集线器输出漏洞可能会导致网络中的数据包被发送到未经授权的设备上,从而暴露网络中传输的机密信息。为了解决这个问题,通常建议使用交换机(switch)代替集线器,因为交换机可以更智能地将数据包定向发送到特定的设备,从而减少了输出漏洞的风险。

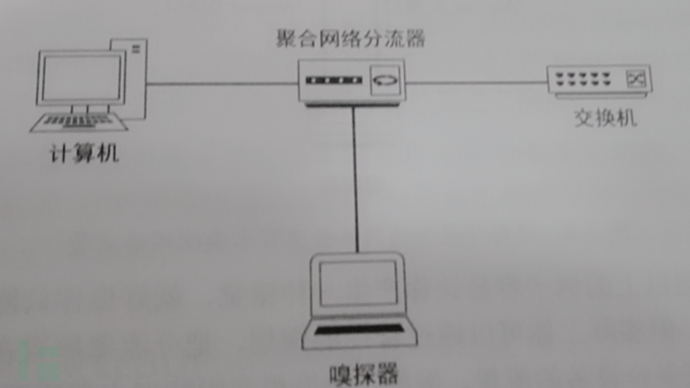

将目标计算机、网络分流器、交换机、嗅探器连在一起,嗅探器能捕获计算机所有数据。 ![image.png]

![image.png]

嗅探器(sniffer)是一种用于捕获、分析和监视网络数据包的工具或设备。嗅探器可以截取经过网络的数据包,使用户能够查看其中的内容,包括源地址、目标地址、传输协议、以及携带的数据等信息。这些数据包可以通过网络嗅探器进行实时的监控和记录。

嗅探器通常被用于网络故障诊断、安全审计、性能优化以及网络管理等方面。然而,嗅探器也可能被用于恶意目的,比如窃取敏感数据、监视网络流量以获取登录凭证等行为。因此,在网络安全方面,嗅探器也可能被视为一种潜在的安全风险,需要妥善管理和监控以防止滥用。

ARP即地址解析协议(Address Resolution Protocol)的简称,该协议是TCP/IP协议簇里面的一个协议。ARP的主要作用是根据IP地址来获取对应的MAC地址

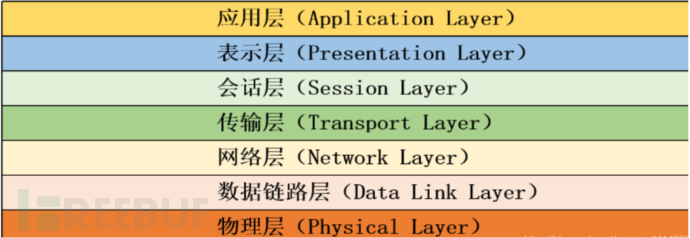

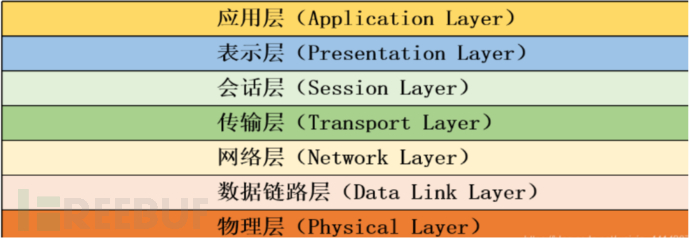

目前网络通信中最常见的IPv4协议工作在OSI模型的第三层,即网络层。在发送数据时,来自传输层的数据段(Segment)到达网络层之后,网络层需要将该数据段重新封装为数据包(Packet),并且根据数据包内的IPv4地址,结合网络层自身的路由表,来为数据包选择最佳的传输路径。当网络层的数据包到达数据链路层之后,需要重新将数据包封装为数据帧(Frame),然后再交由物理层进行字节传输。

如下图所示为OSI模型图。

然而,这里出现了一个问题:物理层无法越过数据链路层去获取目的主机的IP地址,因此它不知道数据该发送给谁。因此,在数据链路层中,ARP协议的作用就显得尤为重要。ARP协议根据来自网络层的数据包中包含的IPv4地址,查询出对应目的主机的MAC地址,然后将该MAC地址封装在数据帧当中再传送给物理层传输。这样一来,物理层就知道数据该发往哪里了。

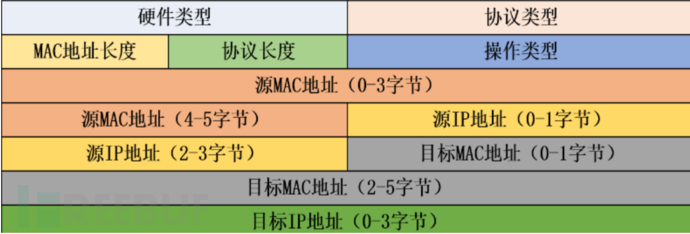

如下图所示为ARP报文格式。

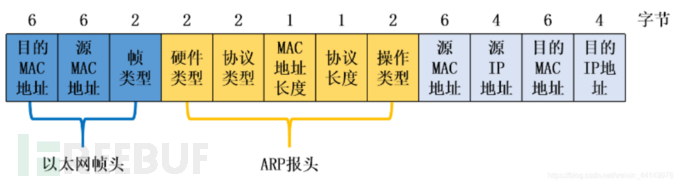

如下图所示为ARP报文封装在以太网帧内形成的ARP帧格式

攻击原理

ARP缓存中毒攻击(ARP Cache Poisoning Attack)主要利用了ARP没有任何安全措施的弱点。ARP缓存表内的映射记录依赖于计算机中的高速缓冲存储器动态更新,然而高速缓冲存储器的更新是受到更新周期的限制的,通常只保存最近使用的映射记录。

攻击者正是利用这一弱点,在高速缓冲存储器更新缓存表中的映射记录之前,通过欺骗受害者接受伪造的IP地址到MAC地址的映射,导致受害者的数据包可能会被重定向到具有伪造MAC地址的计算机之上,进而完成攻击行为。

已在FreeBuf发表 0 篇文章

已在FreeBuf发表 0 篇文章

本文为 独立观点,未经允许不得转载,授权请联系FreeBuf客服小蜜蜂,微信:freebee2022