近期,安全公司 Sucuri 发现一个名为 Sign1 的未知恶意软件感染了 39000 多个 WordPress 网站,致使网站访问人员看到了很多“强制性”的重定向链接和弹出式广告。

Sign1 恶意软件活动

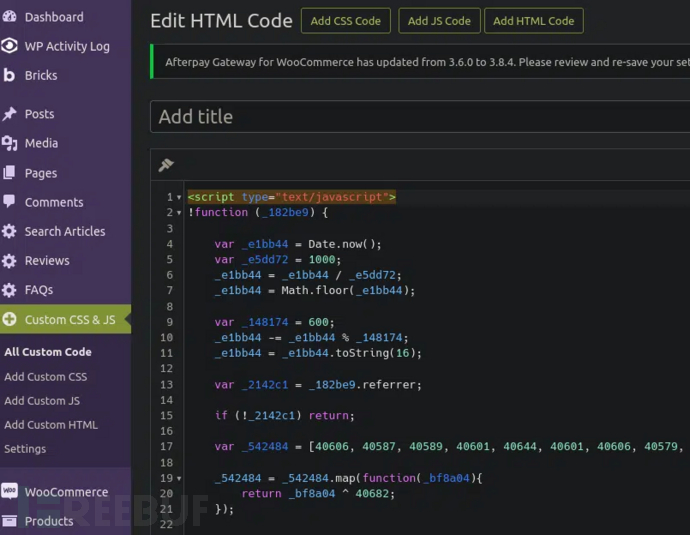

从以往的 WordPress 网站攻击案例来看, Sign1 恶意软件可能采用了暴力攻击或者利用了插件漏洞,一旦威胁攻击者获得了网站访问权限,就会立刻使用 WordPress 自定义 HTML 小工具,或者安装合法的 Simple Custom CSS and JS 插件来注入恶意 JavaScript 代码。

通过简单自定义 CSS 和 JS 插件注入 Sign1 恶意软件来源(来源:Sucuri)

在对 Sign1 恶意软件详细分析后,Sucuri 指出该恶意软件使用了基于时间戳的随机化生成动态 URL,每 10 分钟就会更新一次,以躲避安全拦截。(威胁攻击者在开展网络攻击前不久才会注册域名,因此域名不在任何拦截列表中)

这些 URL 被用来获取更多的恶意脚本,并在访问者的浏览器中运行。Sucuri 强调,这些域名一开始都是托管在 Namecheap 上,目前威胁攻击者已经将其转移到 HETZNER 上托管了,并且使用了 Cloudflare 进行 IP 地址混淆。

(图片来源:Sucuri )

注入的代码采用 XOR 编码和看似随机的变量名,这样就使得安全工具更难检测到恶意软件。恶意代码在执行前还会检查特定的推荐人以及 cookie,其主要目标是谷歌、Facebook、雅虎和 Instagram 等主要网站的访问者,而在其他情况下则处于休眠状态。

此外,代码还会在目标浏览器上创建一个 cookie,这样弹出式窗口对每个访客只显示一次,从而降低了向被入侵网站所有者生成报告的可能性。随后,脚本会将访问者重定向到诈骗网站,例如假冒的验证码,试图诱骗访问者启用浏览器通知。(这些通知会将一些广告直接发送到访问者的操作系统桌面上)

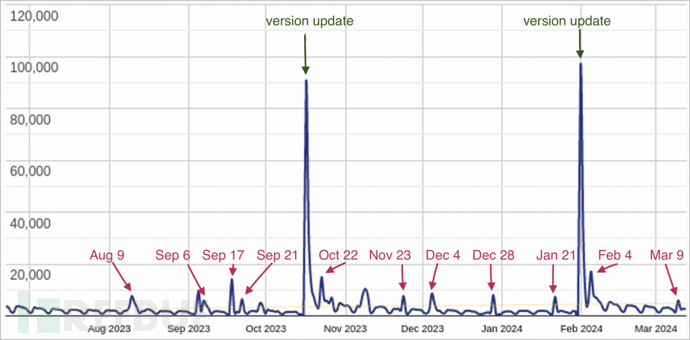

值得注意的是,Sucuri 警告称,Sign1 容易软件在过去六个月中不断演变,每当新版恶意软件发布时,感染率就会激增。

每日下载量(来源:Sucuri )

过去 6 个月中,Sucuri 的扫描仪在 39000 多个网站上检测到了 Sign1 恶意软件。随着时间推移, Sign1 恶意软件活动已经变得更加隐蔽,对拦截的抵御能力也更强了。

最后,网络安全专家指出,为了保护网站免受 Sign1 恶意软件的攻击,网站管理员应当尽量使用强大/冗长的管理员密码、将插件更新到最新版本,并当尽快删除不必要的附加组件。

参考文章:

https://www.bleepingcomputer.com/news/security/evasive-sign1-malware-campaign-infects-39-000-wordpress-sites/

本文为 独立观点,未经允许不得转载,授权请联系FreeBuf客服小蜜蜂,微信:freebee2022