看不见的“疫情”,超半数医学行业设备“确诊”

星期五, 二月 21, 2020

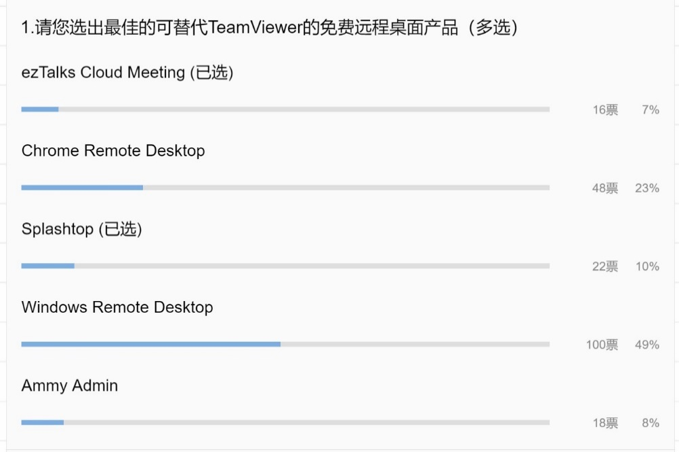

在安全牛之前的《史上最大规模远程办公安全指南》中,曾指出肺炎疫情掀起的全民远程办公运动产生的最大安全隐患之一就是RDP(Windows远程桌面是安全牛调研中最流行的远程办公技术之一,下图)相关漏洞,例如BlueKeep的威胁。

雪上加霜的是,2020年1月微软停止了对Windows Server 2008和Windows 7的支持。大量依然运行上述操作系统,并通过互联网使用RDP直接访问的计算机给企业带来了巨大风险。但上述产品用户也不必太过惊慌,这些风险基本属于“可防可控”,安全牛在报告中给出了具体的漏洞环节措施。

但是,根据最新的安全报告,对于医疗等行业用户来说,BlueKeep漏洞风险问题似乎显得更加严重,因为医疗设备的操作系统和补丁更新尤为滞后。

近日,在CyberMDX的《2020安全展望》报告中,安全研究人员警告说,医院中几乎一半的连接医疗设备运行在过时的Windows版本上,这些版本仍然容易受到远程桌面协议(RDP)漏洞的攻击。

研究发现,典型的医院Windows设备中有22%容易受到BlueKeep的攻击。更糟糕的是,运行Windows且易受BlueKeep攻击的已连接医疗设备的数量要高得多,大约为45%。易受攻击的医疗设备包括MRI核磁共振、超声波、X射线等,它们通常运行Windows操作系统。

对于医院来说,监控漏洞、识别存在漏洞的设备、寻找合适的补丁并在庞大的园区网络中分发安装补丁是一项非常繁重的工作,报告指出:此过程缓慢且效率低下,因为医院通常不知道首先要处理哪些设备或安全问题。

虽然微软在2019年5月份就发布了BlueKeep漏洞补丁(CVE-2019-0708)并敦促系统管理员尽快安装补丁程序。但是一年后,研究人员发现,数量惊人的连接医疗设备仍然容易受到BlueKeep的攻击,这引起安全业界的广泛担忧,尤其是2017年WannaCry勒索软件爆发时,大量医院遭受重创,而BlueKeep漏洞的广泛存在,很可能成此类蠕虫病毒爆发的温床。

除BlueKeep之外,过时的Windows版本还将医疗设备暴露于一系列其他漏洞中。例如,高达11%的已连接医疗设备都暴露于DejaBlue——一系列RDP缺陷,可影响Windows 7、Windows 8.1和Windows 10(以及Windows Server 2008、Windows Server 2012、Windows Server 2016和Windows Server 2019)。

那么医疗机构为什么不更新他们的医疗设备?这背后的原因有很多,首先,补丁管理对医院来说是一个大麻烦。研究人员说,一个重大漏洞被披露四个月后,大多数医院仍不会修补超过40%的易受攻击设备。

根据CyberMDX先前的研究,有80%的设备制造商和医疗机构报告说,医疗设备“非常难于保护”,原因是缺乏安全开发的知识和培训,开发团队则面临按时交付产品的巨大压力。该研究还指出,医疗设备缺乏质量保证和安全测试程序,导致产品上市时的漏洞越来越多。实际上,接受调查的组织中有近三分之一表示,他们从未审核过医疗设备的已知漏洞。

对于Digital Shadows的安全工程师Charles Ragland来说,这并不奇怪,他曾在急诊室和救护车上担任过10年的护理人员。在此期间,他亲眼目睹了大量过时的医疗设备,包括依然运行Windows Server 2003的心脏导管实验室系统。

由于连接大量设备的医疗网络的复杂性,许多设备的漏洞都成了漏网之鱼,包括BlueKeep这样的危险漏洞。

对于医疗结构来说,最有效的风险缓解技术包括:

关闭不必要的服务,实施(用于RDP的)网络级身份验证,阻止对敏感端口的访问以及确保及时进行安全更新。

Vectra安全分析主管Chris Morales认为,医疗行业安全问题如此“脏乱差”的部分原因还在于制造商缺乏责任心,因为设备通常是由非技术背景的医务人员购买,厂商往往不会“自寻烦恼”主动告知客户IT或安全性问题。

另外,大多数医疗设备没有更新,还因为它们是拯救生命的工具。虽然操作系统更新是件好事,但医疗设备功能的任何中断都可能产生严重影响。不过现在,这不是不更新的借口。制造商需要更新测试流程,以便能够确定验证和更新的时间表。

除了前文提到的BlueKeep等操作系统漏洞外,医疗设备的其他漏洞也是层出不穷。本月初,美敦力公司(Medtronic)发布了更新程序,以解决去年和2018年最初披露的其联网医疗设备系列中的已知漏洞。1月份,研究人员在一系列医院GE 医疗设备中发现了六个漏洞,这可能使攻击者能够关闭设备、收集个人健康信息(PHI)、更改警报设置并更改设备功能。在2019年,美国食品药品管理局(FDA)发出了紧急警报,警告美敦力的MiniMed胰岛素泵容易受到威胁生命的网络攻击。

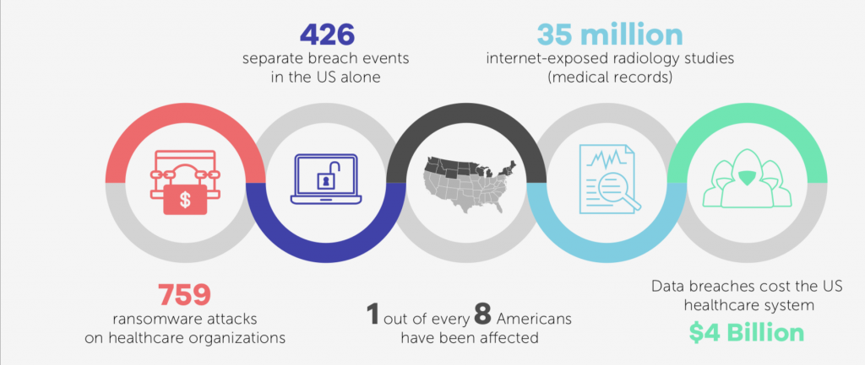

这些“纸面上”的安全问题已经导致大量真实攻击。例如,在2019年,大量医院报告了安全事件,例如因服务器配置错误UW Medicine泄露了973,024名患者的数据,网络钓鱼攻击导致UConn Health和俄勒冈州人类服务部的数据泄露;,以及针对哥伦比亚外科专家医院Spokane、Sarrell Dental牙科医院和Pavia Hato Rey医院的大规模勒索软件攻击。

SaltStack的首席技术官兼联合创始人托马斯·哈奇(Thomas Hatch)指出:医疗行业面临的安全问题只是冰山一角,实际的漏洞比我们所看到的要严重得多。

物联网设备因难以修补而‘臭名昭著’。围绕它们构建的系统是为医院医务人员而非维护人员设计的。物联网设备是为目标用例构建的,这使它们难以维护,因为单个科室可以使用许多截然不同的设备。整个医院的情况甚至更糟。

相关资料与工具

BlueKeep免费检查工具:

https://download.eset.com/com/eset/tools/diagnosis/bluekeep_checker/latest/esetbluekeepchecker.exe

微软BlueKeep漏洞补丁:

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2019-0708

2020年医疗行业安全威胁现状与预测报告:

相关阅读

如有侵权请联系:admin#unsafe.sh