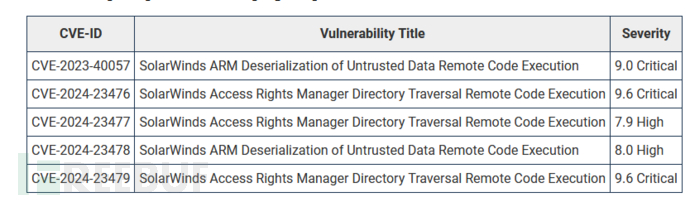

SolarWinds 近期修补了 Access Rights Manager (ARM) 解决方案中的五个远程代码执行 (RCE) 漏洞,其中包括三个允许未验证利用的严重漏洞!

漏洞详情

CVE-2024-23476 和 CVE-2024-23479 安全漏洞由于路径遍历问题引发,第三个严重安全漏洞 CVE-2023-40057 由反序列化不受信任的数据造成,一旦未经身份验证的威胁攻击者成功利用这三个安全漏洞,便可以轻松在未打补丁的目标系统上执行任意代码。

另外两个安全漏洞 CVE-2024-23477 和 CVE-2024-23478 被 SolarWinds 评定为高严重性安全漏洞,可以被威胁攻击者用来 RCE 攻击。

值得一提的是,上述提到的安全漏洞中有四个是由 ZDI 匿名安全研究人员发现并报告,剩余一个则是 ZDI 漏洞研究人员 Piotr Bazydło 发现并上报。据悉,SolarWinds 在本周发布的 Access Rights Manager 2023.2.3 中解决安全漏洞问题,并进行了安全修复。

安全漏洞问题曝出后,SolarWinds 发言人第一时间对外表示,目前尚未收到任何关于这些漏洞在野外被利用的报告。此外,公司在获悉漏洞信息后,立刻与客户取得了联系,以确保其能够采取有效措辞,避免遭受网络攻击。后续立即发布了安全更新,用户能够通过补丁程序,最大程度上解决安全漏洞问题。

值得一提的事,SolarWinds 曾在 2023 年 10 月份修复了另外三个关键的 Access Rights Manager RCE 漏洞,这些安全漏洞允许威胁攻击者以 SYSTEM 权限运行代码。

2020 年 3 月 SolarWinds 供应链攻击事件

SolarWinds 在全球范围内有着广泛的客户群体,拥有超过 30万客户,为包括苹果、谷歌和亚马逊等知名公司,以及美国军方、五角大楼、国务院、美国国家航空航天局、美国国家安全局、邮政局、美国海洋和大气管理局、司法部和美国总统办公室等政府组织在内机构提供服务。因此,早就成为了威胁攻击者眼中的“香饽饽”。

几年前,SolarWinds 公司曾发生了一起严重的供应链攻击事件,对全球多个组织带来了恶劣影响。

起因是 APT29 黑客组织渗透了 SolarWinds 的内部系统,将恶意代码注入到了客户在 2020 年 3 月至 2020 年 6 月期间下载的 SolarWinds Orion IT 管理平台构建中,为在数以千计的系统上部署 Sunburst 后门提供了便利,使得威胁攻击者能够有选择性地针对潜在受害目标,开展网络攻击活动。

供应链攻击事件披露后,包括国土安全部、财政部和能源部,以及国家电信和信息管理局(NTIA)、国家卫生研究院和国家核安全局在内的多个美国政府机构证实自身遭到了网络入侵。

参考文章:

https://www.bleepingcomputer.com/news/security/solarwinds-fixes-critical-rce-bugs-in-access-rights-audit-solution/