2024-2-5 17:0:27 Author: www.securityinfo.it(查看原文) 阅读量:10 收藏

CERT-AGID 27 Gennaio – 2 Febbraio: Poste e Unicredit le più colpite degli attacchi di phishing

Feb 05, 2024 Attacchi, Malware, Minacce, News, Phishing, Vulnerabilità

Il CERT-AGID, unità dell’Agenzia per l’Italia Digitale, cui spetta il compito di prevenire, rilevare e gestire gli incidenti informatici che interessano le infrastrutture e gli enti pubblici italiani, nella settimana che va dal 26 gennaio al 2 febbraio ha riscontrato 22 campagne malevole, di cui 21 con obiettivi italiani.

Considerando anche una campagna generica, che ha comunque interessato l’Italia, ha quindi messo a disposizione dei suoi enti accreditati ben 231 indicatori di compromissione.

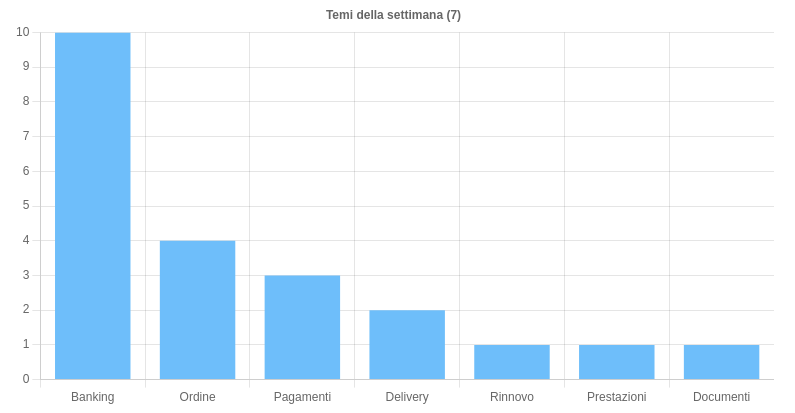

I temi più rilevanti della settimana

Nella scorsa settimana, sono stati identificati 7 argomenti principali, usati per diffondere attività dannose in Italia. Il banking è stato anche stavolta il settore oggetto del maggior numero di attenzioni, con 10 campagne di phishing e smishing rivolte a clienti di istituti bancari italiani, e 2 campagne volte a compromettere i dispositivi Android con il malware IRATA.

Con 4 campagne, Ordine è stato il secondo argomento più gettonato, con campagne malware AgentTesla e Formbook. In terza posizione troviamo Pagamenti, tema sfruttato anch’esso per 3 campagne malware basate su Astaroth, Formbook e Remcos. Il resto dei temi è stato sfruttato per veicolare campagne di malware e di phishing di vario tipo.

Fonte: CERT-AGID.

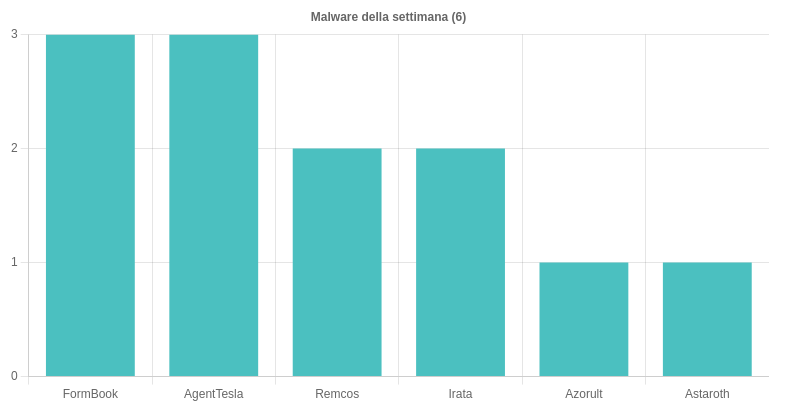

Malware della Settimana

Nella settimana appena trascorsa, sono state osservate 6 famiglie di malware. Entrando nel dettaglio, troviamo 3 campagne di Formbook, di cui due specificamente italiane e una di natura generica, incentrate sui temi “Ordine” e “Pagamenti”, diffuse tramite email con allegati nei formati IMG, XZ e R12. In una delle campagne italiane, è stato scoperto l’uso di un dropper con DateTime preimpostato.

Il dropper è un tipo di malware progettato per “depositare” o installare un altro software malevolo su un computer, evitandone il rilevamento. Il DateTime Preimpostato significa che il dropper è stato regolato per attivare o rilasciare il malware in un momento specifico predefinito.

AgentTesla è stato identificato in 3 campagne italiane con oggetto “Ordine” e “Banking”, diffuse attraverso email con allegati IMG e RAR. Remcos è stato osservato in 2 campagne italiane sui temi “Delivery” e “Pagamenti”, trasmesse per email con allegati TAR e SCR. Una di queste campagne si è avvalsa del loader chiamato ModiLoader.

Sono poi state contrastate 2 campagne italiane focalizzate sul “Banking”, mirate a diffondere Irata attraverso SMS contenenti link per scaricare un APK dannoso, al fine di compromettere dispositivi Android. È stata individuata anche 1 campagna italiana legata ad Azorult, sul tema “Documenti”, diffusa via email con allegati RAR.

Fonte: CERT-AGID.

Infine, è stata rilevata 1 campagna italiana associata ad Astaroth, incentrata sui “Pagamenti” e veicolata tramite email contenenti link a file ZIP con dentro LNK e collegamenti a JavaScript malevoli.

Phishing della Settimana

Le campagne di phishing e smishing della settimana hanno visto coinvolti 5 brand. In prima posizione, con 4 campagne, troviamo le Poste, poi Unicredit a 3 e Aruba a 1. Sempre con 1 campagna ciascuna troviamo INPS e DHL.

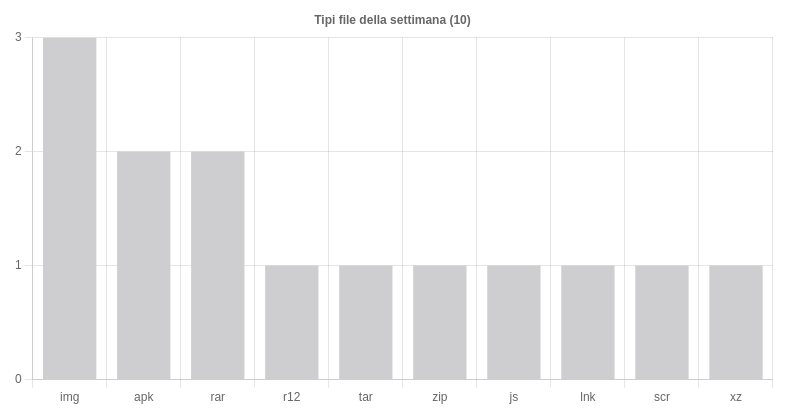

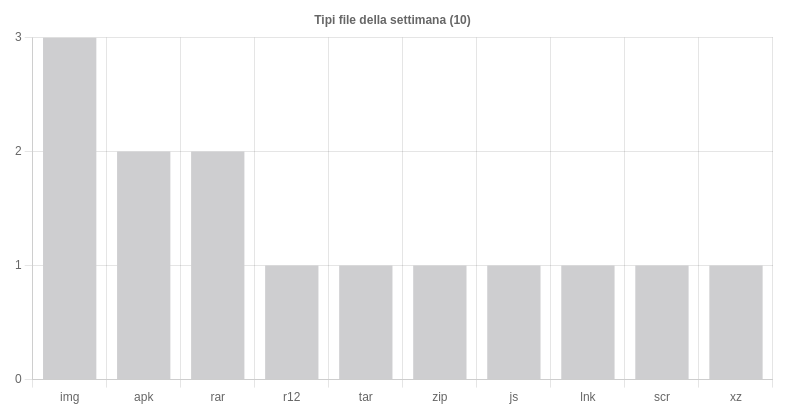

Formati e Canali di Diffusione

Sono stati 10 i tipi di file usati questa settimana, contro i 6 della settimana scorsa. I formati vedono un predominio di IMG con 3 campagne, seguito da APK e RAR a 2 campagne. Con 1 campagna ciascuno troviamo R12, TAR, ZIP, JS, LNK, SCR e XZ.

Fonte: CERT-AGID.

Per quanto riguarda i canali di diffusione, le email sono state il veicolo di 14 campagne, e gli SMS per le rimanenti 8.

Altro in questa categoria

如有侵权请联系:admin#unsafe.sh