2024-1-29 20:30:28 Author: www.securityinfo.it(查看原文) 阅读量:8 收藏

CERT-AGID 20-26 gennaio: ancora le banche al centro degli attacchi di phishing

Gen 29, 2024 Attacchi, Malware, Minacce, News

Negli ultimi giorni, dal 20 al 26 gennaio, il CERT-AGID ha osservato un aumento nelle minacce informatiche con un totale di 26 campagne malevole, in crescita rispetto alle 17 della settimana precedente. Di queste, 25 erano mirate specificatamente all’Italia mentre 1 era generica, ma ha comunque impattato il territorio italiano. In risposta, il CERT-AGID ha rilasciato 161 indicatori di compromissione ai suoi enti affiliati.

Ecco un riassunto delle attività malevole dal 13 al 19 gennaio.

I temi più rilevanti della settimana

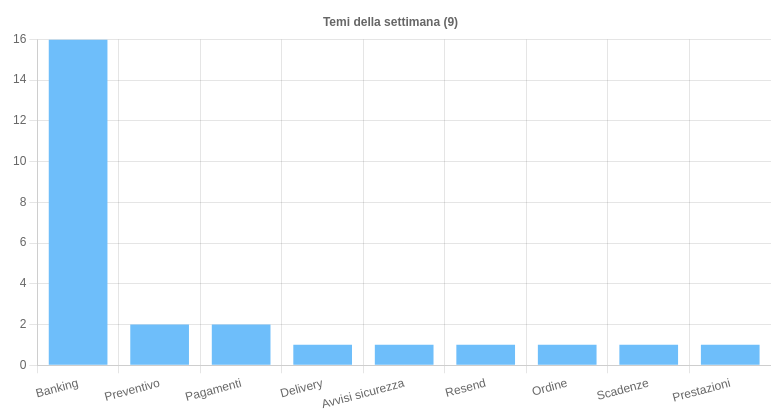

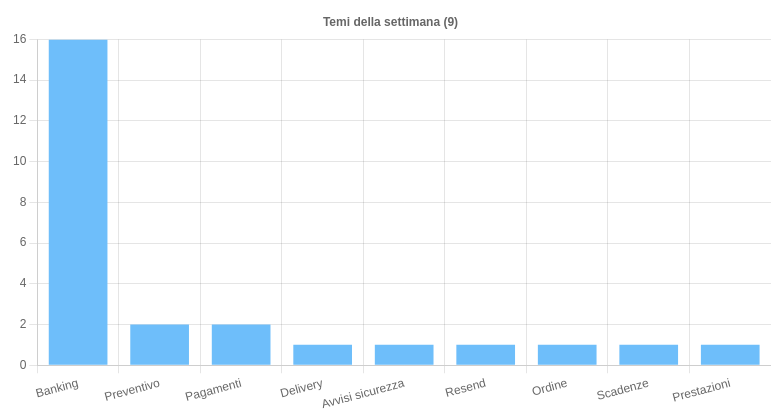

Nella settimana precedente, sono stati individuati 9 temi per la propagazione di attività malevole in Italia. Il settore bancario è risultato il più colpito, con 16 campagne che si sono articolate attraverso attacchi di phishing e smishing verso clienti di banche italiane. Degna di nota è stata una campagna malware per diffondere IRATA.

Il settore dei Preventivi segue con 2 iniziative nocive, utilizzate per diffondere i malware AgentTesla e Remcos. Il tema dei Pagamenti ha visto anch’esso 2 attacchi con il malware Astaroth, mentre sono stati registrati attacchi singoli per i temi di Delivery, Avvisi di sicurezza, Resend, Ordine, Scadenze e Prestazioni.

Queste tematiche sono state sfruttate per diffondere varie tipologie di malware e phishing. Particolarmente rilevante è stata la campagna IRATA mirata agli utenti Android italiani.

Fonte: CERT-AGID.

Malware della Settimana

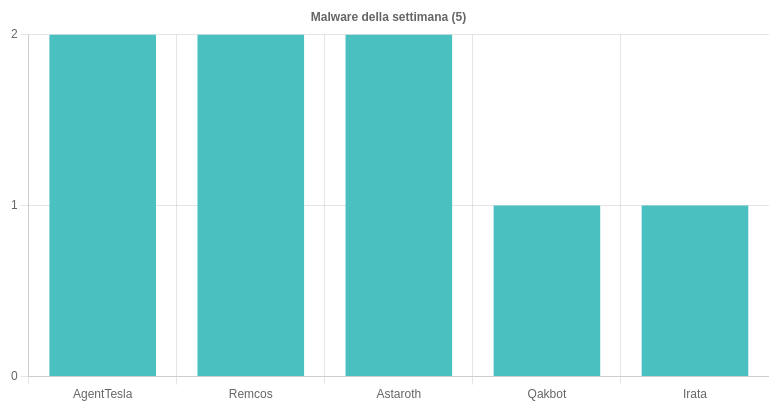

In Italia, nella settimana appena trascorsa, sono stati rilevati attacchi da 5 diverse famiglie di malware. AgentTesla è stata la più diffusa, impiegata in due campagne italiane sui temi “Ordine” e “Preventivo”, tramite email con allegati IMG e 7Z.

Anche Remcos e Astaroth sono stati utilizzati in due campagne ciascuno. Remcos è emerso in due campagne italiane sui temi “Delivery” e “Preventivo”, distribuite via email con allegati DCX e ZIP. Astaroth è stato impiegato in due iniziative italiane sul tema “Pagamenti”, veicolate attraverso email con allegati ZIP.

Infine, Qakbot e Irata sono stati utilizzati in una campagna ciascuno. Qakbot è stato scoperto in una campagna italiana sul tema “Resend”, diffusa via email con link a file ZIP. Irata è stato usato in una campagna sul tema “Bancario” per distribuire un link a un APK malevolo tramite SMS, con l’obiettivo di compromettere dispositivi Android.

Fonte: CERT-AGID.

Phishing della Settimana

Sono 8 i marchi sono stati coinvolti nelle campagne di phishing e smishing della settimana, con una particolare concentrazione sul settore bancario italiano. Con 6 campagne troviamo le Poste, a 5 Unicredit e a 2 Nexi. Oggetto di 1 campagna ciascuno sono stati Outlook, N26, BPM, Webmail generic e INPS. Si sono visti anche tentativi di smishing mirati a ottenere documenti d’identità da utenti INPS.

Formati e Canali di Diffusione

Sono stati 6 i tipi di file usati per portare avanti gli attacchi, ognuno impiegato in una campagna. I formati includono: zip (3), 7z (1), docx (1), img (1), apk (1) ed exe (1). I canali di diffusione principali sono stati le email, con 19 campagne, e gli SMS per le restanti 7.

Altro in questa categoria

如有侵权请联系:admin#unsafe.sh