多版本“银狐”木马加密要素分析

日期:2024年01月26日 阅:77

作者 观成科技

“银狐”木马,自2023年起在国内肆虐,其攻击范围广泛,波及众多企业,在黑产团伙中应用广泛,并且不同团伙采用的攻击手段各异,加载“银狐”的方式层出不穷,最终呈现的“银狐”木马版本也各有差异。观成安全研究团队收集分析了2023年以来披露的“银狐”样本,按照通信加密方式来分类,共发现了5个版本的“银狐”木马:

- XOR加密:加密密钥通过提取通信载荷中部分数据计算后得到;

- XOR+减法加密:加密密钥在样本中固定编码;

- Zlib压缩:只使用了Zlib对数据进行压缩;

- 加法加密+异或+Zlib压缩加密:加密密钥在样本中固定编码;

- AES加密:加密密钥在样本中固定编码。

在这些加密算法的基础上,攻击者还会更改通信端口、加密密钥、通信标识符、通信格式等,来规避特征检测。

1、XOR加密

“银狐”木马使用XOR加密的样本共发现两种,其中XOR密钥均由载荷中的部分数据经过加法运算后所得,主要区别在于加法运算的值不同。两种样本的通信载荷数据格式一致,前4字节是数据长度,后面跟10字节密钥数据,密钥数据与0x36、0x3d(两个样本中硬编码记录)进行加法运算后得到XOR密钥,后面1字节在服务器发送给客户端的数据中存储着控制指令,最后一部分是XOR加密的数据。加密数据构造如下图所示:

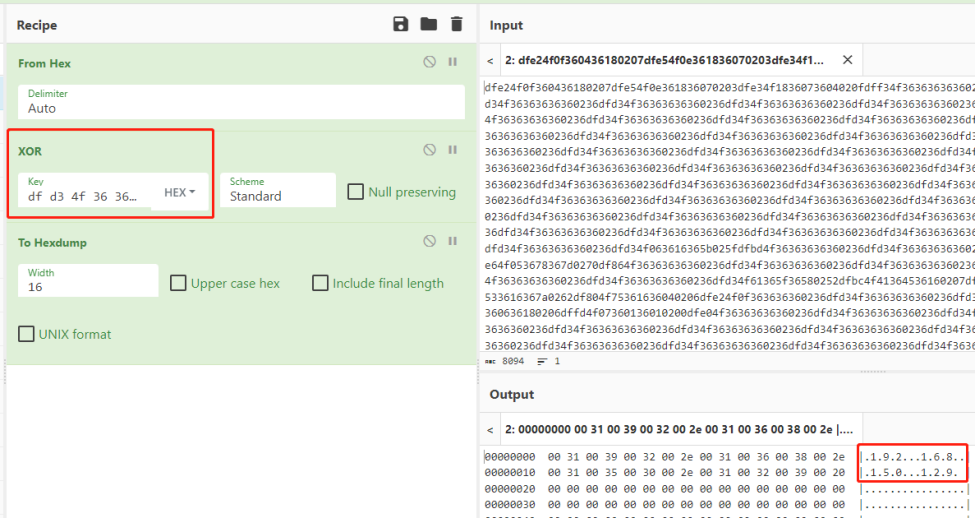

以加密密钥0x36的流量为例,通信流量如下图所示:

从加密数据的固定偏移0x05-0x14处可以获取到密钥数据,与0x36进行加法运算后得到密钥。

将加密数据进行XOR解密后得到如下系统信息。

2、XOR+加减法

使用XOR+加减法加密的样本共发现四种,分别使用四个不同的加密密钥,解密后的上线包数据为计算机名、当前时间等系统信息,数据格式一致,均由0xF字节长度的数据头+实际上传数据构成,数据头包含3字节的特征字符+整体数据长度+实际上传数据长度+固定字符。四种样本数据头的前3字节有些许不同,具体含义不明,可能代表“银狐”木马的小版本变化。其中一种样本不仅对数据进行多次加密,还会将数据的前0xF字节头部信息进行单独加密,试图隐藏数据头特征。

表 1 XOR+加减法不同样本对比

| 密钥 | 加密算法 | 解密后上线包前三字节 | |

| 第一种 | (0xFC,0xCF) | 先异或0xFC,然后减0xCF | |68 78 20| |

| 第二种 | (0x46,0x19) | 先减0x46,然后异或0x19 | |78 79 20| |

| 第三种 | (0x95,0x07) | 先异或0x95,然后减0x07 | |68 78 20| |

| 第四种 | (0x9e,0x18,0x7a) | 前0xF字节先异或0x9e,然后对计算后的数据进行两次运算(先异或0x18,然后加0x7a) | |68 78 20| |

数据结构以及加密过程如下:

以第一种为例,流量截图如下:

解密后数据如下:

3、Zlib压缩

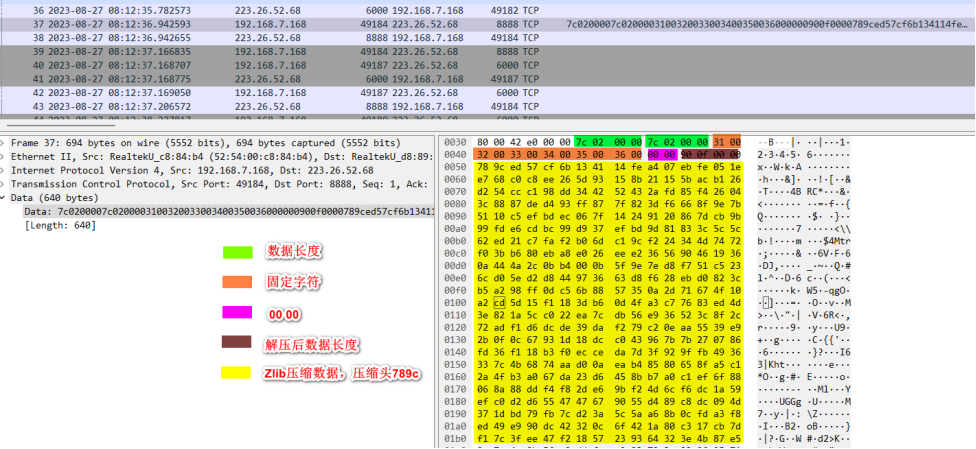

使用Zlib压缩的样本共发现三种,样本的通信数据结构类似,均是由数据头+zlib压缩数据(以zlib压缩头特征“|79 9c|”作为分界线)构成。数据头包含数据长度、固定字符(作为标识符)和解压后的数据长度。而三种样本的区别在于数据头部使用了不同的标识符,分别为“123456”、“d9725c9cef2a830ea7bac94e9f14391f”、“98459aee8548fef5f627ef21660ee65c”,其中标识符“123456”为泄露的银狐4.0版本使用的通信加密方式,另外两种代表的版本未知。三种样本的通信流量如下图:

4、加法+XOR+Zlib压缩

“银狐”木马曾使用过“加法+XOR+Zlib压缩”综合加密的方式,此样本仅发现一例。加密通信载荷进行三次加密处理,首先通过Zlib压缩数据,然后对压缩后的数据进行逐字节异或(0x15),再逐字节加0x79。流量截图如下:

解密并解压缩后得到上传数据。

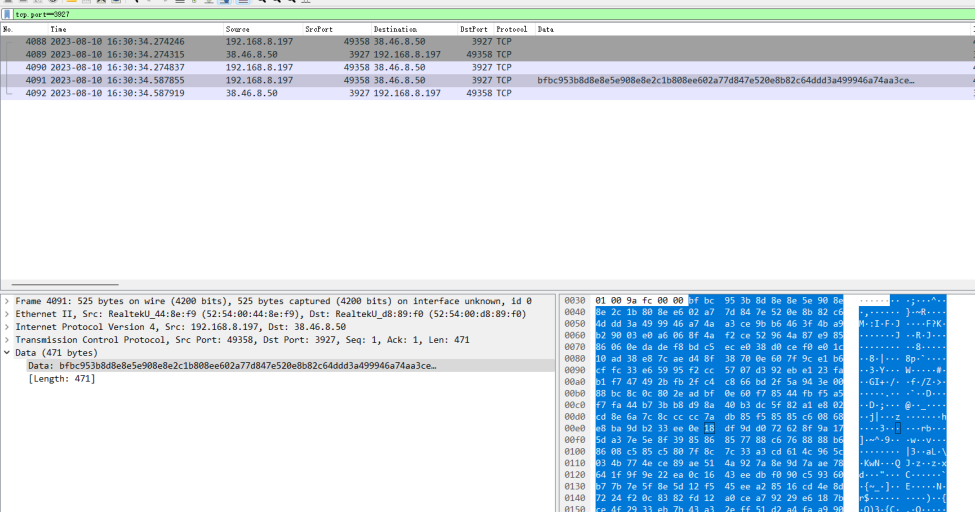

5、AES加密

“银狐”木马也使用AES算法对通信数据进行加密,密钥和IV在样本中硬编码记录。加密后的通信载荷数据格式如下图,通信载荷前2字节为加密数据的长度,后跟2字节的固定值“|40 5a|”,最后为加密数据。加密数据构造如下图所示:

结语

在对“银狐”木马的分析中可以看出,该木马存在多个版本,每个版本产生的流量使用了不同的加密方式和加密密钥,而且存在使用加密的方式抹去数据头特征的情况。在此基础上,多个黑产组织使用“银狐”木马的方法也各不相同,这就导致对这种加密流量检测的难度进一步提高。针对目前已经掌握加密算法和密钥的“银狐”样本,观成瞰云(ENS)加密威胁智能检测系统已经实现对“银狐”流量的检测。而对于密钥或者标识符可能发生更改的样本,我们可以构建行为检测方法实现对该木马的检测。

![]()

观成科技

观成科技成立于2018年8月,由国内一流安全团队创建,团队核心成员拥有十余年的攻防对抗、产品研发、安全分析、人工智能的实战经验。 观成科技坚持“自主研发、持续创新”,公司将人工智能、攻防技术和密码技术相结合,在国内首家推出针对加密流量AI安全检测、防御的创新型产品,产品已申请加密流量检测相关国家发明专利20余篇,应用在军工、网信、部委、央企等重要客户,并被多个央企、龙头安全企业选为合作伙伴。 公司2019年6月获得联想之星、基石基金的天使轮投资;2021年2月获得奇安投资、基石基金的Pre-A投资。

如有侵权请联系:admin#unsafe.sh