- 信息收集

目标地址:..com 这里用了百度语法

个人所见,如果要挖掘edusrc的话,可以尽量避免门户网站,因为一些漏洞都已公开且有修复方案了,除了弱口令以及敏感文件路径泄露我会直接跳过,直奔一些业务网站。

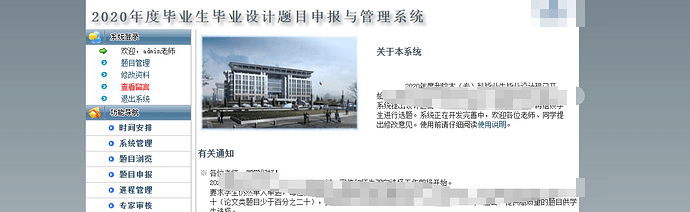

如:毕业设计系统 人才招聘系统 以及一些常见的业务场景

2. 分析

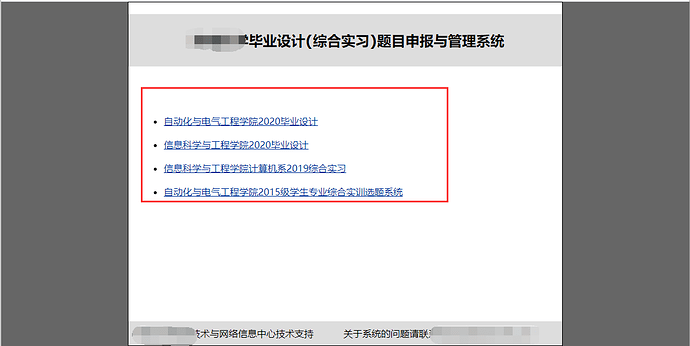

网站的具体结构是这样

有4个功能。都是采用相同的cms。但前三个是跳转到统一身份认证平台进行认证的。

只有第四个是本地认证。

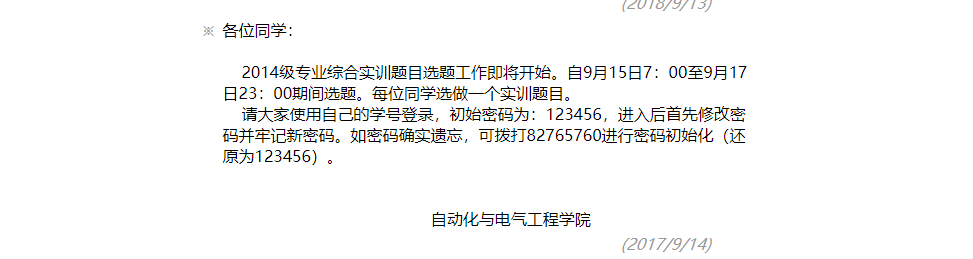

但是这里我看到了一则公告:知道了登录账户时什么类型以及默认密码

通过公告可知,该网站的登录账户是学号。。默认密码是123456

那么我是不是只要得到一个学号就可以登录了???

收集方法: site:..com 学号

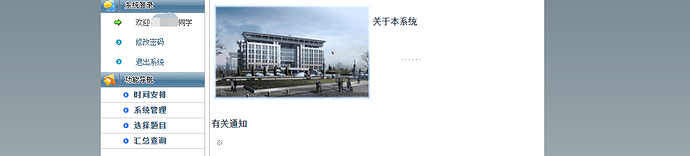

这里通过测验了多个账户,最终成功了

但是,当我点击系统管理的时候

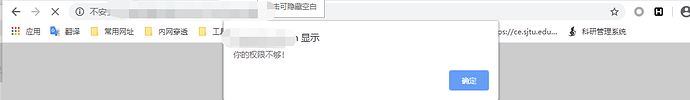

提示我权限不足???

这里值得思考的是:

- 权限不足?那么也就是说同一个登录系统,具备多层权限的分别

那么后端是怎样通过数据包识别到权限的??

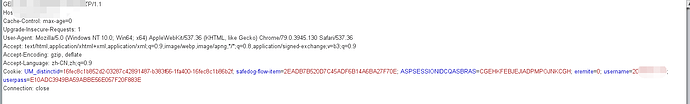

这里我用burp抓了一次包

通过cookie观察到

-

该网站有safedog 安全狗

-

Cookie里有username 是我的账户名,password是我账户密码的md55密文

那么password值是我密码的密文,也就是说,他还要验证username和password是否正确???

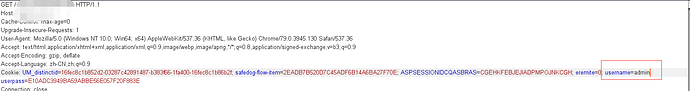

但是这里我还是蛋疼的改了下username为admin

当我放包过后,居然切换到了admin。

也就是说,password值并没有什么作用??还是说admin的密码也是123456?

当我切出去重新试着登录,发现admin的密码并不是123456.也就是说,网站是根据username来判断用户的。Password参数没有什么作用。

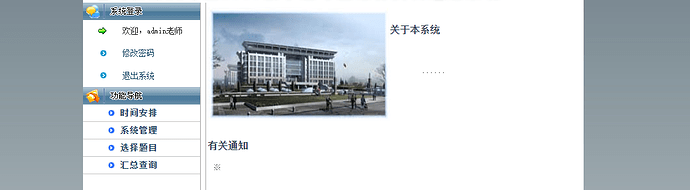

这里再次点击系统管理

成功切换到了管理员页面,权限提升成功。

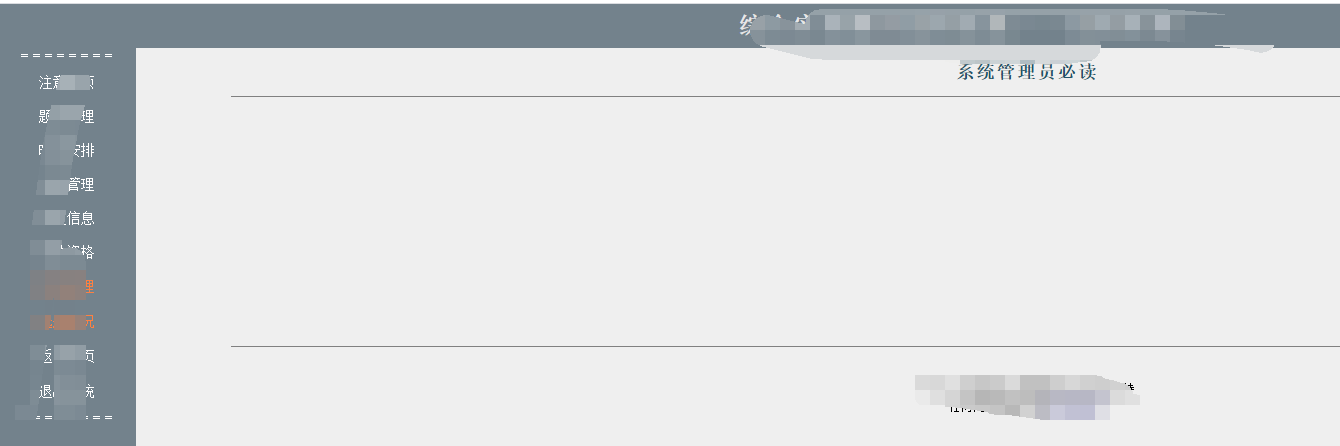

同时,我们知道该网站有4个子系统。并且都是同一个cms

那么其他的是否能完成权限切换??

试了一下

发现可行。。。

一个username参数直接是管理员。

相关内容已提交至edusrc。。