无论用户设置了多长的密码,如果恶意软件感染设备并发现了一些Cookie,账户都会存在被窃风险。

据 Cybernews 在1月初的报道,黑客正在利用授权协议 OAuth2 的新漏洞劫持 Google 帐户,并在 IP 或密码重置的情况下通过重新生成 Cookie来保持持久性。

前 FBI 数字犯罪专家、现任 SpyCloud 实验室副总裁特雷弗·希利戈斯(Trevor Hilligoss)在接受 Cybernews 采访时警告称,所有 Cookie 都容易受到攻击,是危害谷歌或其他帐户的唯一手段,最近发现的 OAuth 漏洞证明了这一点。

SpyCloud 实验室副总裁特雷弗·希利戈斯(Trevor Hilligoss)

希利戈斯指出,Cookie 盗窃并不是绕过身份验证的新策略,有效的 Cookie 可以导入犯罪分子的系统,从而欺骗受害者的设备。

这种方法的兴起是由于许多用户现在使用多重身份验证,盗窃密码变得困难,但同时很少有人真正了解 Cookie 盗窃的严重性以及预防的难度。

希利戈斯以谷歌账户举例,认为它是对犯罪分子最具吸引力的帐户之一,因为其中包含了大量重要的个人、税务和其他信息,还可以用于重置其他服务的密码。

“如果我进入你的 Gmail 帐户,我敢打赌我可以使用你的 Google 帐户重置你的 Facebook 密码。我在半夜这样做。直到早上你才会意识到这一点,”Hilligoss 向 Cybernews 解释道,“犯罪分子每天都在这样做。”

为什么Cookie 如此重要?

几年前,当多重身份验证 (MFA) 尚未普及时,大多数人仍然仅使用用户名和密码进入帐户。如今,MFA 随处可见,因为它是阻止简单撞库攻击的有效方法,而与此同时,黑客也适应了这一趋势,开始瞄准Cookie 。

去年,当攻击者利用谷歌的Cookie 撤销策略发现了其中的零日漏洞时,该漏洞很快就被集成到多个信息窃取程序中。

一般而言,身份验证Cookie会确定用户与服务会话的到期时间,时长可从几分钟到几个月,到期后需要重新进行身份验证。攻击者可以访问 cookie 和设备信息,不再需要知道密码和安全密码或有权访问帐户恢复选项。

攻击者很容易窃Cookie吗?

希利戈斯认为,恶意软件在这方面已经变得非常擅长。目前,大多数浏览器将Cookie 存储在本地数据库中,当用户访问银行网站,输入用户名和密码并单击登录后。服务器将为用户浏览器提供一个唯一的 Cookie,浏览器会将该Cookie 保存到用户设备上的本地数据库中,因此当用户下次访问该网站时,会自动将该 Cookie 与为该网站保存的任何其他服务的Cookie 一起提供。

而恶意软件就像浏览器一样,会访问同一个数据库,检查是否有银行或其他服务的Cookie。然后将这些Cookie导出到用户设备本地的一个文件中,与其他系统和用户信息捆绑在一起发送给攻击者。目前有很多开源和免费软件可以帮助攻击者导入 Cookie,将他们的系统设置成与用户相似,从而欺骗性地让浏览器认为运行的是用户的系统,如此一来,攻击者就可以访问用户 Gmail 或其他账户。

"说到底,每个 Cookie 本身都是脆弱的,但问题在于攻击设备的恶意软件,而不是Cookie 本身,”希利戈斯说道。

犯罪分子花几百美元租用强大的恶意软件

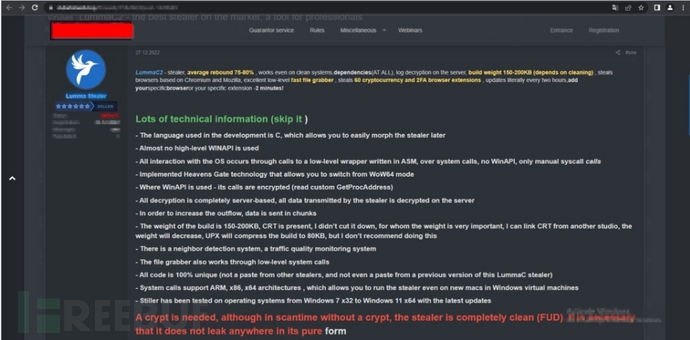

希利戈斯所属的 SpyCloud 实验室正专门从事暗网研究和违规数据分析,他们发现了一个强大的信息窃取程序 LummaC2,其中利用了OAuth2的最新漏洞。该程序提供按月定价方案,其中最便宜的 "Experienced "计划为 250 美元/月,"Professional "计划为 500 美元/月,而 "Corporate "计划的价格为1000 美元/月。

LummaC2在暗网发布的贴子

LummaC2在暗网发布的贴子

希利戈斯将这类恶意软件即服务模式比作 "五岁小孩拿手榴弹",其中不断更新的技术让没有编码经验的人都能够操纵它实施攻击。他还注意到去年信息窃取程序的新进展比以往任何一年都多,推出了可以窃取远程桌面设备配置文件的模块。

如何保护自己免受此类攻击?

“最重要的是确保你一开始就不会被感染,”在访谈中,希利戈斯给出了如下建议:

- 进行良好的端点监控、安装防病毒软件并保持更新;

- 不要轻易点击广告,很多恶意软件都是通过广告传播;

- 企业组织应制定良好的补救政策,并练习快速检测和撤销受损的Cookie以控制损害;

- 撤销对不再使用的设备的访问权限;

- 建议不要勾选“记住账号密码”选项,以使Cookie 过期时间最短。

参考来源:

如有侵权请联系:admin#unsafe.sh