2023 年 12 月,名为 ScarCruft 的黑客组织精心策划了一场新的攻击活动,媒体组织和朝鲜事务的知名专家成为了这场活动的目标。

SentinelOne 研究人员 Aleksandar Milenkoski 和 Tom Hegel 在一份报告中表示:“ScarCruft 黑客组织一直在试验新的感染链,包括使用技术威胁研究报告作为诱饵,目标可能是网络安全专业人员等威胁情报的消费者。”

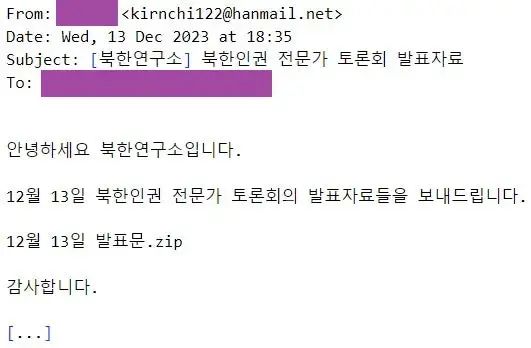

网络钓鱼电子邮件(韩语)

这个与朝鲜有联系的黑客组织,也被称为 APT37、InkySquid、RedEyes、Ricochet Chollima 和 Ruby Sleet,被评估为国家安全部 (MSS) 的一部分,与 Lazarus Group 和 Kimsuky 不同,后者是国家安全部 (MSS) 的一部分。

ScarCruft 黑客组织以政府和叛逃者为目标而闻名,利用鱼叉式网络钓鱼诱饵提供 RokRAT 和其他后门,最终目标是秘密收集情报以实现朝鲜的战略利益。

2023 年 8 月,ScarCruft 与 Lazarus 集团一起对俄罗斯导弹工程公司 NPO Mashinostroyeniya 进行的攻击有关,这被认为是一次“非常理想的战略间谍任务”,旨在使其有争议的导弹计划受益。

感染链

本周早些时候,朝鲜官方媒体报道称,该国已对其“水下核武器系统”进行了测试,以回应美国、韩国和日本的演习,并称这些演习对其国家安全构成威胁。

SentinelOne 观察到的最新攻击链针对朝鲜事务专家,冒充朝鲜研究所成员,敦促收件人打开包含演示材料的 ZIP 存档文件。

虽然存档中的 9 个文件中有 7 个是良性的,但其中两个是恶意 Windows 快捷方式 (LNK) 文件,反映了 Check Point 先前于 2023 年 5 月披露的用于分发 RokRAT 后门的多阶段感染序列。

诱饵文件

有证据表明,一些在 2023 年 12 月 13 日左右成为攻击目标的个人此前也曾在一个月前的 2023 年 11 月 16 日被挑选出来。

SentinelOne 表示,其调查还发现了恶意软件——两个 LNK 文件(“inteligence.lnk”和“news.lnk”)以及提供 RokRAT 的 shellcode 变体——据说这是黑客行动计划和测试过程的一部分。

虽然前一个快捷方式文件只是打开合法的记事本应用程序,但通过 news.lnk 执行的 shellcode 为 RokRAT 的部署铺平了道路,尽管这种感染过程尚未在野外观察到,这表明它可能用于未来的活动。

这一事态发展表明,国家背景的黑客组织正在积极调整其作案方式,可能是为了规避对其策略和技术公开披露的检测。

研究人员表示:“ScarCruft 仍然致力于获取战略情报,并可能打算深入了解非公开网络威胁情报和防御策略。”

转自会杀毒的单反狗,原文链接:https://mp.weixin.qq.com/s/zlbizmZlCEeZMOTxH05OJw

封面来源于网络,如有侵权请联系删除