Honware:可以检测零日漏洞的物联网蜜罐

星期一, 二月 10, 2020

两名研究人员最近开发了一个虚拟蜜罐框架——Honware(论文地址在文末),可以帮助安全研究人员和物联网制造商比以往任何时候更快地检测针对互联网连接设备的零日漏洞。

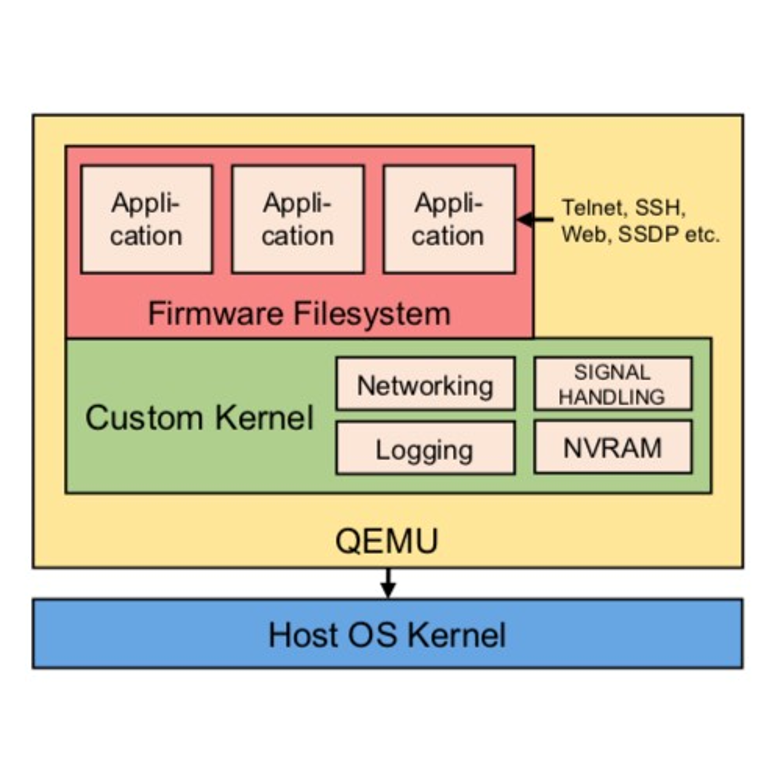

Honware可以用设备的固件映像来模拟基于Linux的客户终端设备(CPE)和IoT设备。

据Honware的开发者,剑桥大学计算机实验室的Alexander Vetterl和Richard Clayton介绍:

Honware能自动处理标准固件映像(通常为更新提供),定制文件系统并使用特殊的预构建Linux内核运行系统。然后,它会记录攻击者的流量并记录哪些行为导致了攻击。

目前有几种IoT蜜罐系统可供研究人员使用,但它们都有一个或多个关键局限:基于物理设备(意味着研究人员需要购买它们);无法监视大量攻击者;通常无法检测和捕获新的攻击模式。

Honware的优点:

- 不需要物理设备即可工作。

- 可以轻松地模拟成千上万具有不同固件版本的不同设备。

- 允许攻击者完全控制机器(即,它具有很高的交互性),这意味着操作员可以看到并了解漏洞利用的全部工作方式。

- 更耐指纹攻击。它可防止基于协议偏差的指纹攻击或用于识别蜜罐特定配置的指纹攻击,并且不易受基于定时攻击的琐碎指纹攻击。

Vetterl和Clayton通过在Internet上快速部署多个蜜罐(包括四个品牌的ADSL调制解调器,TP-Link、D-Link、Eminent和ipTIME)测试了Honware,并检测到已知和以前未知的攻击:

特别是,在ipTIME仿真路由器上,我们观察到未知的攻击,其中路由器中的默认DNS设置被更改为恶意IP地址。我们随后发现它不仅影响ipTIME,而且影响其他品牌。

当前的问题是,攻击者利用了越来越多的易受攻击的设备,基于物联网的僵尸网络正在快速增长。但是,我们通常不知道这些设备的实际利用方式。

目前,我们为各种协议运行通用蜜罐,但是它们通常不能返回适当的有效载荷来学习攻击的后续部分。这不仅对我们来说是一个问题,Netlab360在2018年跟踪UPnPHunter时也遭遇了类似的问题,他们“不得不多次调整和定制我们的蜜罐”。

并且,由于人们现在有了快速的无状态扫描工具(Shodan、Censys.io、Thingful等),因此易受攻击的设备很快就被僵尸网络捕获。对于攻击者来说,唯一的实质性成本是检测漏洞本身,但是现在找到易受攻击的设备非常方便快捷。

目前,Honware仅限于用于ARM和MIPS架构的基于Linux的设备,据Vetterl称,他们暂时没有任何计划添加其他架构。不过,随着其他体系结构变得越来越流行,重新编译Linux内核应该不会很困难。

Vetterl说:

我们绝对需要研究进一步的指纹识别问题,即如果我们大规模部署蜜罐,攻击者将如何检测到它们。

Vetterl还表示暂时不会将Honware开源,因为这将使攻击者更容易发现并绕过正在使用Honware技术的蜜罐。

最后,对于那些最终使用Honware的用户来说,必须密切监视传出的流量和连接。因为 Honware能够完全模拟设备,这意味着固件版本中存在的任何漏洞也将出现在模拟中。在没有密切监视的情况下,蜜罐本身可以被用作代理、服务恶意软件、挖掘加密货币或“攻击”其他系统。

参考资料:

Honwave可检测零日漏洞利用的物联网虚拟蜜罐框架:https://www.cl.cam.ac.uk/~amv42/papers/vetterl-clayton-honware-virtual-honeypot-framework-ecrime-19.pdf

如有侵权请联系:admin#unsafe.sh