印度APT组织蔓灵花针对我国军工行业发起钓鱼攻击

![]() Tag:蔓灵花,APT,军工行业

Tag:蔓灵花,APT,军工行业

事件概述:

国内安全厂商最近捕获到了“蔓灵花”APT组织对我国军工行业发起攻击。分析显示,攻击者使用鱼叉式钓鱼攻击手法投递了名为wmRAT的后门程序,旨在窃取我国军事机密。此外,安全公司还呼吁相关政府部门和企业提高警惕,加强防范措施。

技术手法:

该组织采用钓鱼邮件手段,附件为恶意的CHM文件,一旦受害者点击,将创建本地计划任务,每隔15到20分钟与攻击者的远程服务器通信,并下载MSI文件,植入名为wmRAT的后门程序。然后以此长期控制目标、窃取敏感数据和隐私信息、投递其他恶意程序。

来源:

https://mp.weixin.qq.com/s/Pd6K8sY01iNJ_qm75EOJBg

CISA 发布两项工业控制系统公告

![]() Tag:工业系统

Tag:工业系统

事件概述:

2024年1月16日,美国国家信息安全与基础设施安全局(CISA)发布了两则工业控制系统(ICS)漏洞公告 ,涉及SEW-EURODRIVE MOVITOOLS MotionStudio 的未经适当限制的XML外部实体引用漏洞,可能导致文件信息的开放访问,以及 Integration Objects OPC UA Server Toolkit在日志输出中未适当中合的漏洞,可能允许远程攻击者向日志文件添加内容。

第一个漏洞影响SEW-EURODRIVE的MOVITOOLS MotionStudio版本6.5.0.2,可能导致文件信息的未授权访问。第二个漏洞涉及Integration Objects的OPC UA Server Toolkit的所有版本,可能允许远程攻击者向日志文件添加内容。

尽管目前尚无已知的公开利用这些漏洞的攻击,但建议采取防御措施,如最小化控制系统设备的网络暴露,确保其不可从互联网访问。同时,用户应在远程访问时采用更安全的方法,如虚拟私人网络(VPN),以及实施建议的网络安全策略,主动保护ICS资产。

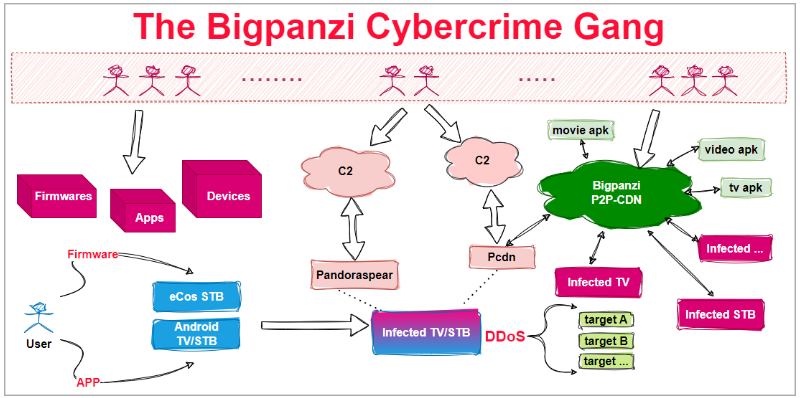

Bigpanzi僵尸网络感染17万Android电视盒,用户面临潜在威胁

![]() Tag:僵尸网络,Android

Tag:僵尸网络,Android

事件概述:

自2015年以来,Bigpanzi 僵尸网络通过感染全球Android TV和eCos机顶盒牟取暴利。该组织掌控着一个拥有17万每日活跃僵尸设备的大规模僵尸网络,而与该网络关联的IP地址已达130万,其中大多数位于巴西。Bigpanzi通过固件更新或欺诈性应用感染用户设备,将这些设备转化为非法媒体流平台、流量代理网络、分布式拒绝服务(DDoS)攻击和OTT内容提供的节点,从而实现盈利。Xlabs通过劫持攻击者的C2域,进行七天的观察,发现Bigpanzi僵尸网络在高峰时期拥有17万每日活跃的僵尸设备,并自2023年8月以来观察到130万个独特的IP地址,其中大多数位于巴西。据分析师预测,尽管受影响的电视盒未同时处于活跃状态,但实际规模可能更大,用户面临潜在威胁

。

伊朗黑客Mint Sandstorm利用新的 MediaPl 恶意软件展开定向攻击

![]() Tag:Mint Sandstorm,MediaPl

Tag:Mint Sandstorm,MediaPl

事件概述:

自2023年11月以来,Microsoft发现Mint Sandstorm(又称PHOSPHORUS)的一个子集专门针对在比利时、法国、加沙、以色列、英国和美国的大学和研究机构从事中东事务的高级人士展开攻击。该威胁组织通过专门的网络钓鱼诱饵试图社交工程目标,诱使其下载恶意文件。在这次活动中,Mint Sandstorm采用了一种名为MediaPl的新型自定义后门展开定向攻击。

技术手法:

Mint Sandstorm使用高度定制的网络钓鱼诱饵,冒充高级人士,如知名新闻机构的记者,通过发送看似无害的电子邮件建立信任。这一社交工程策略旨在在向目标交付恶意内容之前建立与其的信任关系。在成功建立联系后,Mint Sandstorm通过包含恶意域的链接引导目标访问恶意站点,下载恶意文件。该组织还采用了合法但被入侵的电子邮件帐户发送网络钓鱼诱饵,增加了其可信度。恶意文件的交付过程中,使用了Curl命令与Mint Sandstorm的C2服务器建立连接,并下载恶意文件。在多次下载的文件中,包含了多个.vbs脚本以及一个自定义后门MediaPl。MediaPl是一个伪装成Windows Media Player的自定义后门,具有发送加密通信、终止自身和执行C2命令的能力。另一个自定义后门MischiefTut则是基于PowerShell实现,具有运行侦察命令、下载工具等功能。

Popup Builder 插件漏洞引发大规模攻击

![]() Tag:XSS 漏洞

Tag:XSS 漏洞

事件概述:

Popup Builder漏洞引发的Balada Injector大规模网络攻击于2023年12月11日爆发,WPScan揭示了Popup Builder插件存储型XSS漏洞,虽在4.2.3版本中修复,但仅两天后,Balada Injector攻击迅速蔓延至6200多个网站。注入脚本复杂且变化多端,首先劫持“sgpbWillOpen”事件,嵌入数据库,接着攻击者试图植入后门。脚本通过检查管理员cookie,执行后续恶意脚本,包括恶意重定向和推送通知欺诈。值得关注的是,恶意脚本可利用Popup Builder插件创建的弹出窗口ID,轻松检索目标。攻击者通过“a=1”脚本,以管理员身份加载并执行一系列请求,安装并激活wp-felody.php插件,形成多层次的后门。攻击使用特定域名,如specialcraftbox[.]com和greenfastline[.]com,通过CloudFlare防火墙掩盖真实IP地址。

这次攻击凸显了及时更新WordPress插件的重要性,以及使用Web应用程序防火墙等措施防范已知漏洞的威胁。对于网站安全,监测管理员和插件异常、防范跨站污染、及时清除后门等措施也显得尤为关键。

2024年1月9日

巴拉圭最大移动运营商Tigo Business遭Black Hunt勒索软件攻击

Tigo Business,作为巴拉圭最大移动运营商Tigo的企业部门,于上周遭受网络攻击,影响了公司业务部门的云和托管服务。攻击导致超过330台服务器被加密,备份也受到威胁。尽管公司直到周末才正式确认袭击,但相关报道表明此次攻击可能与Black Hunt勒索软件运营有关。巴拉圭武装部队的信息和通信技术总局发布告警,提醒国内企业警惕Black Hunt勒索软件的攻击。

Black Hunt是2022年底出现的新型勒索软件,主要袭击南美洲地区的企业。该软件在攻击中采取多种措施,包括清除Windows事件日志、禁用系统还原、删除阴影卷副本等。虽然勒索软件威胁要窃取数据,但目前尚未发现实际数据泄露情况。受影响的设备在遭遇Black Hunt攻击后可能需要重新安装Windows系统。

来源:

https://www.bleepingcomputer.com/news/security/paraguay-warns-of-black-hunt-ransomware-attacks-after-tigo-business-breach/

巴拉圭最大移动运营商Tigo Business遭Black Hunt勒索软件攻击

Tigo Business,作为巴拉圭最大移动运营商Tigo的企业部门,于上周遭受网络攻击,影响了公司业务部门的云和托管服务。攻击导致超过330台服务器被加密,备份也受到威胁。尽管公司直到周末才正式确认袭击,但相关报道表明此次攻击可能与Black Hunt勒索软件运营有关。巴拉圭武装部队的信息和通信技术总局发布告警,提醒国内企业警惕Black Hunt勒索软件的攻击。

Black Hunt是2022年底出现的新型勒索软件,主要袭击南美洲地区的企业。该软件在攻击中采取多种措施,包括清除Windows事件日志、禁用系统还原、删除阴影卷副本等。虽然勒索软件威胁要窃取数据,但目前尚未发现实际数据泄露情况。受影响的设备在遭遇Black Hunt攻击后可能需要重新安装Windows系统。

来源:

https://www.bleepingcomputer.com/news/security/paraguay-warns-of-black-hunt-ransomware-attacks-after-tigo-business-breach/

巴拉圭最大移动运营商Tigo Business遭Black Hunt勒索软件攻击

Tigo Business,作为巴拉圭最大移动运营商Tigo的企业部门,于上周遭受网络攻击,影响了公司业务部门的云和托管服务。攻击导致超过330台服务器被加密,备份也受到威胁。尽管公司直到周末才正式确认袭击,但相关报道表明此次攻击可能与Black Hunt勒索软件运营有关。巴拉圭武装部队的信息和通信技术总局发布告警,提醒国内企业警惕Black Hunt勒索软件的攻击。

Black Hunt是2022年底出现的新型勒索软件,主要袭击南美洲地区的企业。该软件在攻击中采取多种措施,包括清除Windows事件日志、禁用系统还原、删除阴影卷副本等。虽然勒索软件威胁要窃取数据,但目前尚未发现实际数据泄露情况。受影响的设备在遭遇Black Hunt攻击后可能需要重新安装Windows系统。

来源:

https://www.bleepingcomputer.com/news/security/paraguay-warns-of-black-hunt-ransomware-attacks-after-tigo-business-breach/

2024年1月11日

Framework Computer披露其会计服务提供商遭网络钓鱼攻击后,数据泄露 Framework Computer制造商因其会计服务提供商Keating Consulting Group遭受网络钓鱼攻击而披露客户个人信息泄露。攻击发生在Keating Consulting Group的一名会计被冒充Framework首席执行官欺骗,分享了包含客户个人身份信息的电子表格。泄露的数据包括客户姓名、电子邮件地址和未付余额。Framework采取措施修复漏洞,警告受影响的客户警惕潜在的网络钓鱼风险。公司表示将对所有能访问Framework客户信息的Keating Consulting员工进行网络钓鱼和社会工程攻击培训。目前尚不清楚受影响客户数量。 来源:

https://www.bleepingcomputer.com/news/security/framework-discloses-data-breach-after-accountant-gets-phished/

Framework Computer披露其会计服务提供商遭网络钓鱼攻击后,数据泄露 Framework Computer制造商因其会计服务提供商Keating Consulting Group遭受网络钓鱼攻击而披露客户个人信息泄露。攻击发生在Keating Consulting Group的一名会计被冒充Framework首席执行官欺骗,分享了包含客户个人身份信息的电子表格。泄露的数据包括客户姓名、电子邮件地址和未付余额。Framework采取措施修复漏洞,警告受影响的客户警惕潜在的网络钓鱼风险。公司表示将对所有能访问Framework客户信息的Keating Consulting员工进行网络钓鱼和社会工程攻击培训。目前尚不清楚受影响客户数量。 来源:

https://www.bleepingcomputer.com/news/security/framework-discloses-data-breach-after-accountant-gets-phished/

---End---