资产扫描神器ARL增强进行改造

拉取项目首先从GitHub克隆到服务器上。git clone https://github.com/ki9mu/ARL-plus-docker/修改配置文件因为ARL在配置文件里设置了黑名单,有时候项 2024-1-19 09:56:24 Author: 橘猫学安全(查看原文) 阅读量:45 收藏

拉取项目首先从GitHub克隆到服务器上。git clone https://github.com/ki9mu/ARL-plus-docker/修改配置文件因为ARL在配置文件里设置了黑名单,有时候项 2024-1-19 09:56:24 Author: 橘猫学安全(查看原文) 阅读量:45 收藏

拉取项目

首先从GitHub克隆到服务器上。

git clone https://github.com/ki9mu/ARL-plus-docker/

修改配置文件

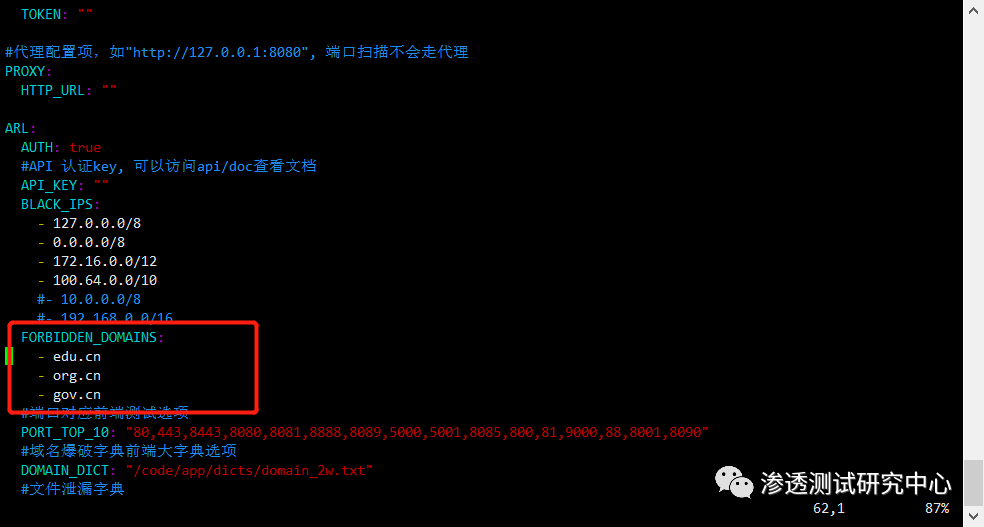

因为ARL在配置文件里设置了黑名单,有时候项目为GOV或者EDU之类的时候无法进行扫描,所以在这里修改一下配置文件就可以解除限制。

cd ARL-plus-docker/

vi config-docker.yaml

在这里删掉黑名单里的几项就可以了

修改后:

增加和修改riskiq以及fofa API

再增强版里添加了Oneforall的模块,所以在配置文件里需要打开,因为clone下来的代码里默认是Flase,这里将需要想打开的开关替换为Ttue即可。

vi oneforall-config/setting.py

修改后:

修改为配置文件之后就开始启动docker,先添加一个volume,然后docker-compose up -d就可以直接启动,拉取镜像的时候如果很慢可以换一下docker源。

docker volume create --name=arl_db

docker-compose up -d

当看到一排done就说明成功了,这时候还需要进容器修改一下python代码,因为在python脚本里也有黑名单。先使用docker ps看一下容器的ID,然后进入这个容器进行修改,使用vi进行编辑。

docker ps #查看容器ID

docker exec -it 对应ID bash

vi app/config.py

修改前:

添加指纹

安装成功之后,添加一下指纹,让你的灯塔有更强大的指纹。

地址:https://vps:5003/

默认账密:admin\arlpass

git clone https://github.com/loecho-sec/ARL-Finger-ADD

cd ARL-Finger-ADD

python ARL-Finger-ADD.py -O https://vps:5003/ admin arlpassCOPY

安装成功

用默认密码登陆,然后在右上角修改掉默认密码就可以愉快的使用了。

转自:渗透测试研究中心

推荐阅读

文章来源: http://mp.weixin.qq.com/s?__biz=Mzg5OTY2NjUxMw==&mid=2247511015&idx=1&sn=050dcbedb41616efb12b744b1261a8c2&chksm=c1ab24cc7e5829d6e2f83356fb8a752cc4cc36e36c778a5e96cc50834bcad5bbc443f7daacbc&scene=0&xtrack=1#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh