read file error: read notes: is a directory 2024-1-19 08:32:31 Author: OSINT研习社(查看原文) 阅读量:20 收藏

针对印度空军的复杂网络间谍攻击已经曝光。针对印度空军的网络攻击涉及臭名昭著的 Go Stealer 的变种,这是一种旨在秘密提取敏感信息的恶意软件。

该恶意软件通过一个名为“SU-30_Aircraft_Procurement”的 ZIP 文件传播,利用了最近的国防采购公告,特别是印度国防部于 2023 年 9 月批准的 12 架 Su-30 MKI 战斗机。

根据Cyble 研究与情报实验室 (CRIL) 的说法,这种网络威胁的作案手法是通过一系列精心策划的步骤展开的。攻击者使用名为 Oshi 的匿名文件存储平台来托管欺骗性 ZIP 文件,将其伪装成关键的防御文档。该链接“hxxps://oshi[.]at/ougg”可能通过垃圾邮件或其他通信渠道传播。

感染顺序涉及从 ZIP 文件到 ISO 文件,然后是 .lnk 文件,最终部署Go Stealer 有效负载。攻击者战略性地利用围绕国防采购日益紧张的局势,引诱印度空军专业人员无意中触发恶意软件。

Go Stealer 的技术分析

已识别的 Go Stealer 变种与 GitHub 上的变种不同,它拥有可提升其威胁级别的高级功能。它使用 Go 编程语言进行编码,并继承了 GitHub 上提供的开源Go Stealer的基础。然而,这种变体引入了增强功能,包括扩大浏览器目标范围以及通过 Slack 进行数据泄露的新颖方法。

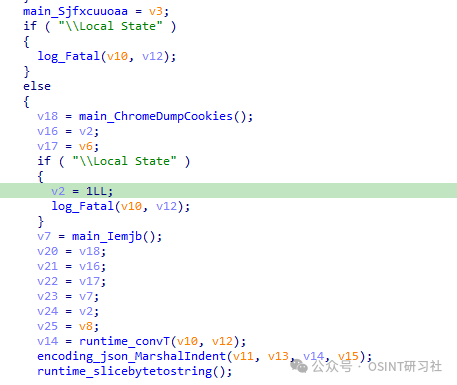

执行后,窃取者会在受害者的系统中生成一个日志文件,利用 GoReSym 等 GoLang 工具进行深入分析。该恶意软件经过精心设计,可以从特定的互联网浏览器(即 Google Chrome、Edge 和 Brave )中提取登录凭据和 cookie 。

这种有针对性的方法表明了从印度空军专业人员那里收集精确和敏感信息的战略意图。

数据泄露和秘密通信

与传统的信息窃取程序不同,该变体通过利用Slack API进行秘密通信,显示出更高的复杂性。选择 Slack 作为通信渠道符合该平台在企业网络中的广泛使用,使恶意活动能够与常规业务流量无缝混合。

Go Stealer变体引入了一个名为“main_Vulpx”的函数,专门设计用于将窃取的数据上传到攻击者的 Slack 通道。这种策略的演变使威胁行为者能够保持通信并谨慎地接收窃取的数据。

已识别的 Go Stealer 通过名为“SU-30_Aircraft_Procurement”的欺骗性 ZIP 文件传播,对印度国防人员构成了巨大威胁。

这次袭击的时间恰逢印度政府宣布采购 Su-30 MKI 战斗机,引发了人们对定向袭击或间谍活动的担忧。

Go Stealer 的这个变体展示了 GitHub 对应版本中所没有的复杂程度,具有扩展的浏览器定位功能并利用 Slack 进行数据泄露。

战略重点是有选择地从浏览器获取登录凭据和 cookie,这凸显了威胁行为者从印度空军专业人员那里获取精确和敏感信息的意图。

如有侵权请联系:admin#unsafe.sh