浅谈ICT供应链安全风险管理与应对机制

日期:2024年01月17日 阅:116

近年来,针对ICT供应链的安全攻击事件呈快速增长态势,开源软件频繁曝出的高危漏洞、软件厂家为维护便利而内置的默认权限或后门、源代码泄露造成的0Day、nDay漏洞攻击事件等,都给ICT供应链带来了巨大的安全挑战。

与传统供应链相比,ICT供应链具有许多不同的特点:

首先,ICT供应链涵盖ICT产品和服务的全生命周期,包括传统供应链的生产、集成、仓储、交付等供应阶段,也包括产品服务的设计开发阶段和售后维护阶段;

其次,ICT产品由全球分布的供应商开发、集成或交付,供应链的全球分布性使得客户对供应链的掌握情况和安全风险控制能力在下降;

最后,传统供应链主要关注产品的交付和供应链的健壮性,而ICT供应链安全更关注是否会有额外的功能注入产品和服务中,交付的产品和服务是否与预期一致等安全特性。这些特点使得ICT供应链比传统供应链存在更多的安全风险。

为了保障ICT供应链安全,国家市场监督管理总局和中国国家标准化管理委员会发布了GB/T36637-2018《信息安全技术ICT供应链安全风险管理指南》(以下简称《指南》),来规范关键信息基础设施和重要信息系统供应链安全风险管理。

《指南》规定了信息通信技术(以下简称ICT)供应链的安全风险管理过程和控制措施,适用于重要信息系统和关键信息基础设施的ICT供方和运营者对ICT供应链进行安全风险管理,也适用于指导ICT产品和服务的供方和需方加强供应链安全管理,同时还可供第三方测评机构对ICT供应链进行安全风险评估时参考。

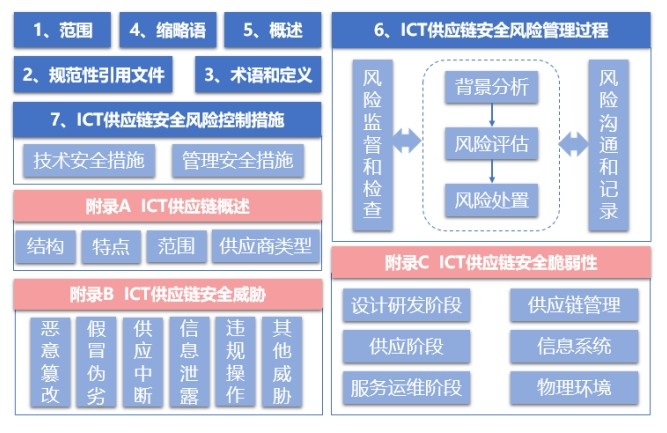

《指南》分为7个部分和3个附录,主要包括术语定义、ICT供应链安全风险管理过程、安全控制措施、ICT供应链概述、ICT供应链安全威胁、ICT供应链安全脆弱性等内容,具体如下图所示。

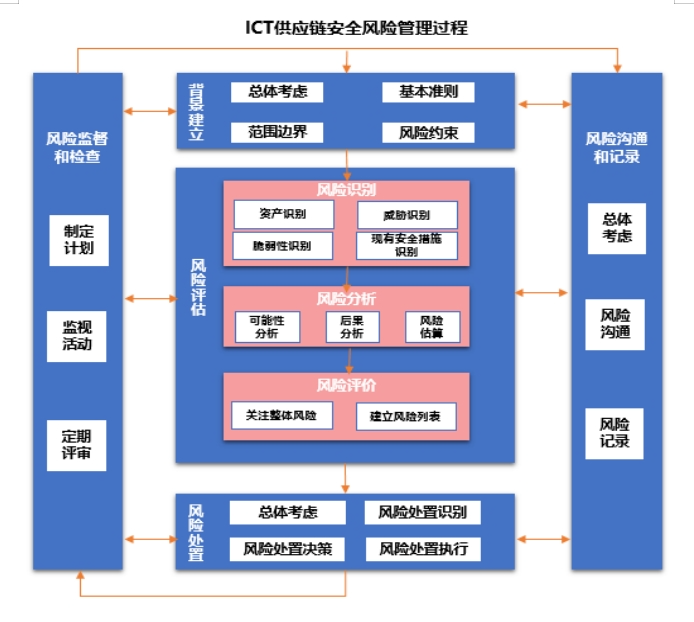

《指南》在第六章中明确了ICT供应链安全风险管理的步骤和实施细则。针对ICT供应链可能面临的安全风险,明确了建立ICT供应链安全风险管理过程。ICT供应链安全风险管理过程由背景分析、风险评估、风险处置、风险监督和检查、风险沟通和记录5个步骤组成,具体如下图所示。

根据《指南》的要求,我们认为企业组织在开展ICT供应链安全风险管理时,可以采取以下应对机制:

(一)提升企业安全可控能力

目前很多企业普遍存在ICT供应链安全管理缺失或管控不严,供应链安全管理履职不到位,供应商的准入机制不健全,尽职调查和风险评估不深入等问题。为有效解决上述问题,组织应根据整体风险管理策略、信息安全策略、科技外包战略,建立供应链安全风险管理办法(如下图所示),加强供应链安全政策导向和统筹管理,明确供应链安全管理的组织架构和职责、管理机制、技术要求、风险监测、审计监督等。

(二)摸清供应链安全风险底限

ICT供应链安全涉及信息化产品和服务的全生命周期,包括设计、开发、集成等阶段,以及交付后的安装、运维等过程。目前企业主要面临供应链网络安全风险、敏感数据泄露风险、供应链中断风险等ICT供应链安全风险。针对上述问题,组织应定期开展ICT供应链安全风险评估,摸清风险底数,及时开展排查整改。

ICT供应链安全风险评估,分为风险识别、风险分析、风险评价三个环节。

1)ICT供应链安全风险识别

ICT供应链安全风险识别,分为资产识别、威胁识别、脆弱性识别、现有处置措施识别四个步骤。

首先需要对ICT供应链关键资产进行识别,关键资产的可用性对组织的产品和服务的功能或质量具有直接影响。ICT供应链资产主要包括物理设施、硬件设备、信息系统、数据、人员、服务。具体如表1所示:

完成资产识别后,需对ICT供应链全生命周期所面临的威胁进行识别,ICT供应链安全威胁识别分为威胁来源识别、威胁类型识别。

威胁主要来源于ICT供应链的设计、开发、生产、集成、仓储、交付、运维、废弃等环节的环境因素、供应链攻击和人为错误,具体如表2所示:

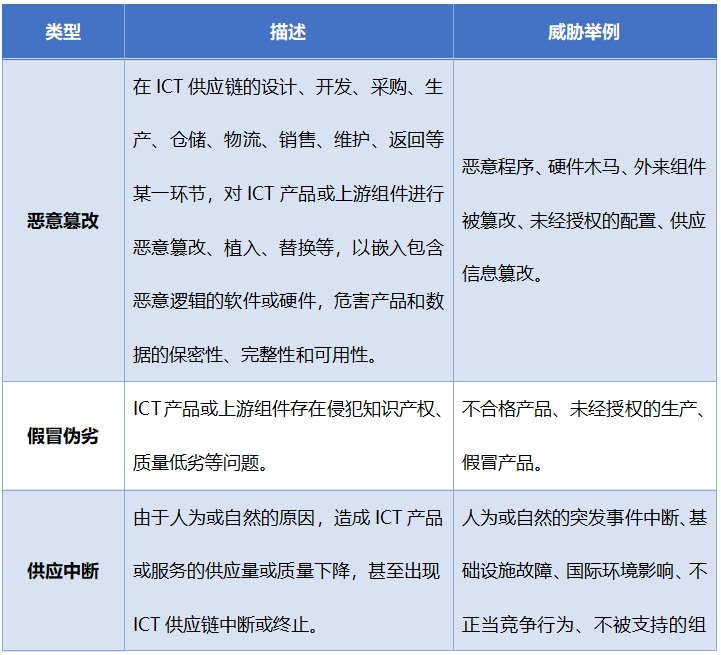

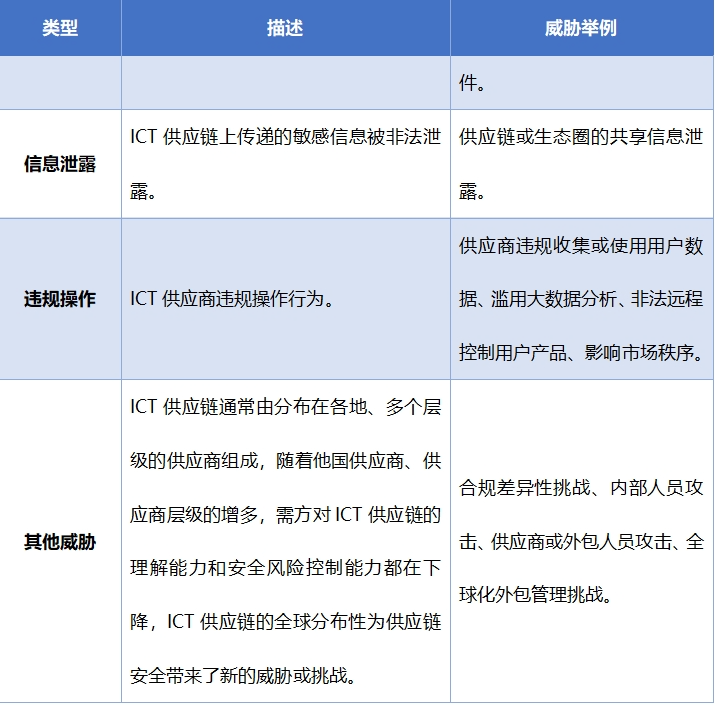

ICT供应链安全威胁类型主要包括:恶意篡改、假冒伪劣、供应中断、信息泄露、违规操作和其他威胁等,具体如表3所示:

ICT供应链脆弱性是在产品和服务的全生命周期各环节中能够被威胁利用的缺陷,应围绕ICT供应链关键资产展开,针对每一项需要保护的资产,识别可能被威胁利用的脆弱性,并对其严重程度进行评估。

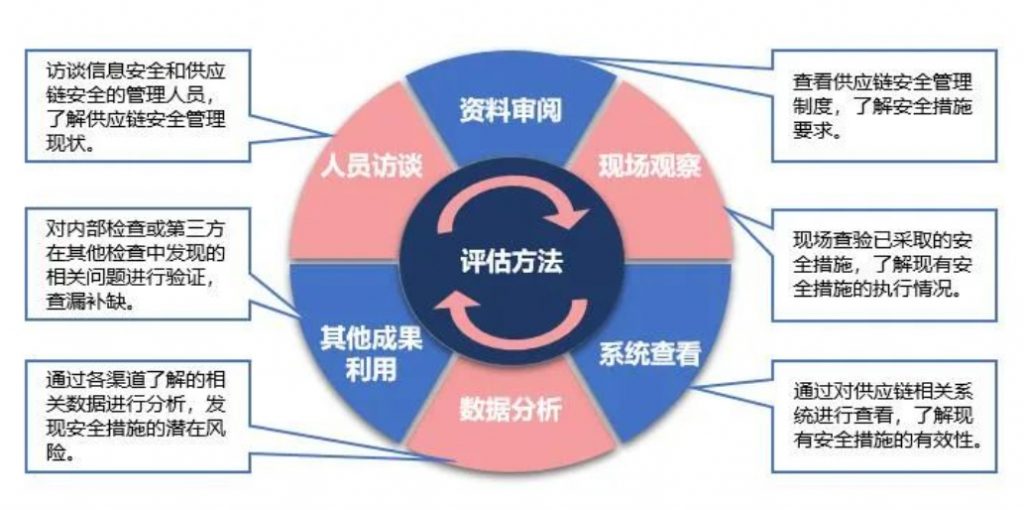

安全措施识别是指对ICT供应链现有或已计划的安全措施进行识别,并对安全措施的有效性进行确认。主要评估方法包括资料审阅、人员访谈、现场观察、系统查看、数据分析、其他成果利用等,具体如下图所示。

2)ICT供应链安全风险分析

针对每个安全威胁场景,组织应评估现有的应对措施,确定每个安全威胁场景发生的可能性及其后果。风险分析分为可能性分析、后果分析、风险估算三个步骤。

可能性分析应从两个角度进行:

1)ICT供应链本身受到损害的可能性,例如可能影响关键组件使用或增加知识产权被窃取风险;

2)ICT供应链内的产品、服务、系统、组件受到损害的可能性,例如系统被植入恶意代码或设备被电击损坏。

后果分析是指针对已识别的ICT供应链安全事件,分析事件的潜在影响。应从资产的重要性,引发安全事件的威胁来源的特征,已识别的脆弱性,现有或已计划安全措施等方面进行分析。

风险估算为ICT供应链安全风险的可能性和后果赋值,同时,还应基于可能性分析和后果分析的结论进行,如表4所示。风险计算公式:风险值=可能性赋值*后果赋值。

3)ICT供应链安全风险评价

将风险估算结果与风险评价准则和风险偏好比较,依据风险评价准则输出按优先顺序排列的风险列表。需要注意的是多个中低风险的聚合可能导致更高的整体风险。

作者简介

王志超,谷安天下金融咨询审计负责人,10多年的信息安全、科技风险、科技审计、业务连续性、科技外包、数据治理、金融科技等咨询及审计服务经验,获得CISA、COBIT、CDPSE、CCSK、TOGAF、ISO22301LI等证书,熟悉银行业、保险业、证券业、大型央企的科技管理风险与应对措施,对科技外包、业务连续性、数据治理、大数据、云计算、区块链、人工智能、数字化转型等领域均有着较为细致的研究,多次参与银监会组织的信息科技风险管理课题研究,并获得不错的奖项。

王科,谷安天下高级经理,长期从事IT运维、信息安全和信息科技风险审计等工作,拥有20多年的信息安全、运维服务和科技风险咨询及审计经验,获得CISSP、PMP、CCSP、ISO27001等证书,曾在某世界500强IT公司担任技术讲师,某大型国企担任IT运维主管。

如有侵权请联系:admin#unsafe.sh