某OA系统快速代码审计(0day)

免责申明本文章仅用于信息安全防御技术分享,因用于其他用途而产生不良后果,作者不承担任何法律责任,请严格遵循中华人民共和国相关法律法规,禁止做一切违法犯罪行为。0x00 前言 再一次寻找源码的过程 2024-1-16 10:15:40 Author: F12sec(查看原文) 阅读量:32 收藏

免责申明本文章仅用于信息安全防御技术分享,因用于其他用途而产生不良后果,作者不承担任何法律责任,请严格遵循中华人民共和国相关法律法规,禁止做一切违法犯罪行为。0x00 前言 再一次寻找源码的过程 2024-1-16 10:15:40 Author: F12sec(查看原文) 阅读量:32 收藏

免责申明

本文章仅用于信息安全防御技术分享,因用于其他用途而产生不良后果,作者不承担任何法律责任,请严格遵循中华人民共和国相关法律法规,禁止做一切违法犯罪行为。

0x00 前言

再一次寻找源码的过程当中,从某网盘搜索到了一个某OA系统,对此进行了一个快速代码审计。

0x01 审计过程

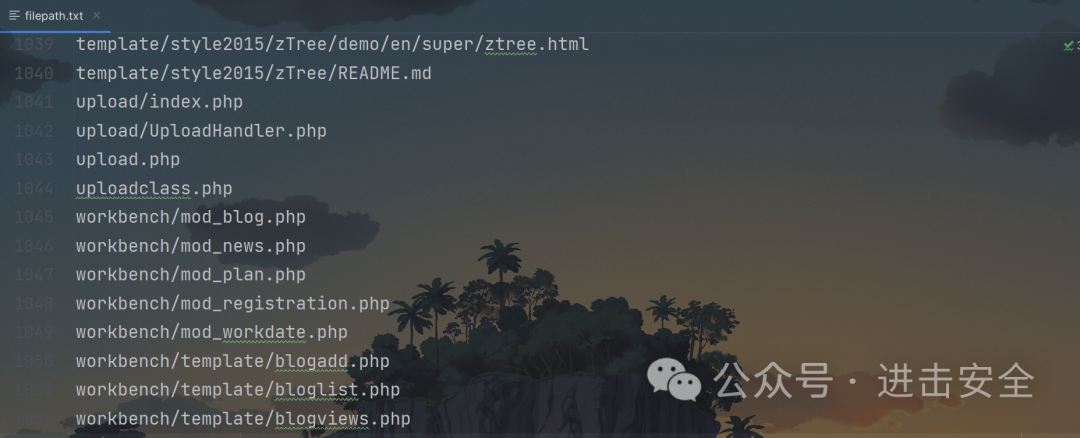

还是一如既往,快速定位出鉴权函数或者脚本,但是这里因为是OA系统吗,有点过多的繁琐,所以这里自己编写一个脚本将其中地php文件全部都筛选出来。

1000多条,使用burp进行本地爆破一下。

这里发现状态码全部都是200,但是其中回显地长度只要不是200多,那么就是一个未授权访问,根据这一个特征进行审计。

成功地发现了一个前天RCE漏洞,稍后我们验证一下,在代码第51行还存在一个任意文件上传漏洞,其余地文件基本都是php当中嵌套了大量的HTLM代码,最多是一个XSS漏洞,先来验证上述漏洞吧。

0x02 漏洞验证

将路径拼接上去之后发现

这不是三个漏洞吗,我们现在审计出来了当前的一个任意文件读取,并且这个是未授权访问,但是在下方其实还有一个人任意文件下载漏洞,我们回到代码当中进行查看。

原来在上方存在一个下载文件地功能。

RCE验证。

echo "<?php phpinfo();?>" >1.php

点击创建,进行访问。

成功写入文件,然后验证文件上传漏洞。

点击上传文件。

成功传到上述文件,接下来验证任意文件下载漏洞。

这里用的是绝对路径进行下载的。

0x03 POC编写

先去找网站的特征在fofa上进行搜索查看资产

小众OA并没有很多人使用,写一个脚本看看多少个网站存在漏洞吧。

经过测试共有62个网站存在相关漏洞,本次代码审计到此结束!!

加我好友可以获取相关POC模板哦

文章来源: http://mp.weixin.qq.com/s?__biz=Mzg5NjU3NzE3OQ==&mid=2247488806&idx=2&sn=7bf454c1e94a42decf715341f8a6aa6a&chksm=c1a1112873d541edae75990aa2d37b209c8cc60732a0c53b55b985919a9072c9b1806a00348a&scene=0&xtrack=1#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh