一种新型内核马/WebShell

项目简介@veo师傅研究的一个全链路内存马系列(ebpf内核马、nginx内存马、WebSocket内存马)。注意:本项目不含有完整的利用工具,仅提供无害化测试程序、防御加固方案,以及研究思路讨论。技 2024-1-15 10:17:2 Author: 黑白之道(查看原文) 阅读量:35 收藏

项目简介@veo师傅研究的一个全链路内存马系列(ebpf内核马、nginx内存马、WebSocket内存马)。注意:本项目不含有完整的利用工具,仅提供无害化测试程序、防御加固方案,以及研究思路讨论。技 2024-1-15 10:17:2 Author: 黑白之道(查看原文) 阅读量:35 收藏

项目简介

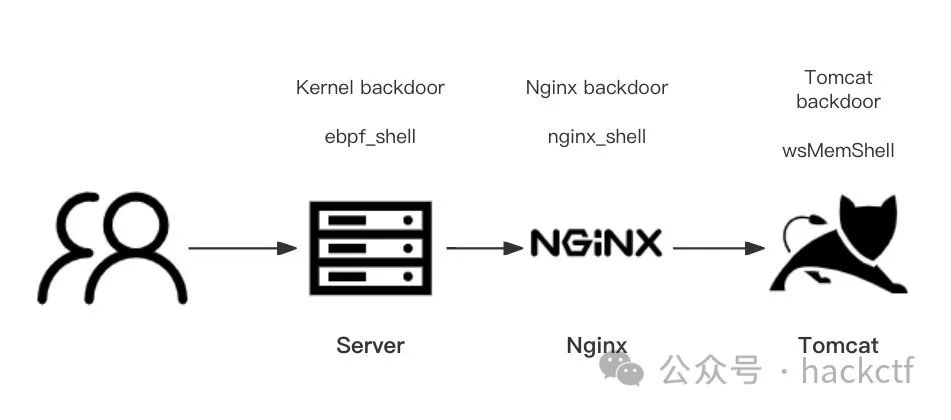

@veo师傅研究的一个全链路内存马系列(ebpf内核马、nginx内存马、WebSocket内存马)。

注意:本项目不含有完整的利用工具,仅提供无害化测试程序、防御加固方案,以及研究思路讨论。

技术原理

ebpf内核马:通过ebpf hook入/出口流量,筛选出特定的恶意命令,再通过hook execve等函数,将其他进程正常执行的命令替换为恶意命令,达到WebShell的效果。

技术特点

无进程、无端口、无文件(注入后文件可删除)执行命令不会新建shell进程,无法通过常规行为检测将WebShell注入内核,无法通过常规内存检测可改造内核马,适配HTTP协议以外的所有协议

技术缺点

内核版本需要大于4.15.0,即 Ubuntu 16、CentOS 8命令不是直接执行,需要等待其他进程执行命令无回显

使用方式

下载测试程序 releases 并运行

POST veo=/bin/touch /tmp/pwn研究中遇到的问题

1. 为什么不通过ebpf直接执行命令

根据ebpf的编写规则,ebpf自己是不能执行命令的,它只能hook各种函数。所以有两种方法可以间接达到执行命令的效果

自己开一个进程,ebpf通过ebpf map传输命令参数到这个进程,通过这个进程执行命令监听其他进程执行的命令,将其修改为恶意命令参数

2. 怎么通过ebpf识别HTTP报文

3. 怎么让ebpf脱离加载器在内核中持续运行,即使加载器程序退出

https://eunomia.dev/zh/tutorials/28-detach/防御加固方案

通过bpftool可以检测出是否有ebpf恶意程序权限收敛,收敛SYS_ADMIN、CAP_BPF等权限确认 /proc/sys/kernel/unprivileged_bpf_disabled 为 1

https://github.com/veo/ebpf_shell

https://github.com/veo/nginx_shell

转载于潇湘信安。

https://github.com/veo/ebpf_shell

https://github.com/veo/nginx_shell

文章来源:潇湘信安

黑白之道发布、转载的文章中所涉及的技术、思路和工具仅供以安全为目的的学习交流使用,任何人不得将其用于非法用途及盈利等目的,否则后果自行承担!

如侵权请私聊我们删文

END

文章来源: http://mp.weixin.qq.com/s?__biz=MzAxMjE3ODU3MQ==&mid=2650585685&idx=4&sn=04d28b69a442dc3c70e950c667e28e97&chksm=8258de853a86040b88c6864739aa3247ef1127bb723f2fd3320d321382dc735b5aa2eaf665aa&scene=0&xtrack=1#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh