前言这次开局不顺啊,打开页面404准备放弃,但是。。。。。继续吧,相信奇迹会出现404页面没有可以测试的点,怎么办,扫目录,最好能扫出个未授权,先用dirsearch自带字典扫一波很好,没有,你成功引 2024-1-12 23:25:43 Author: 渗透安全团队(查看原文) 阅读量:34 收藏

前言

这次开局不顺啊,打开页面404

准备放弃,但是。。。。。继续吧,相信奇迹会出现

404页面没有可以测试的点,怎么办,扫目录,最好能扫出个未授权,先用dirsearch自带字典扫一波

很好,没有,你成功引起了我的注意,现在就要拿出我自己的祖传字典了,如果你没有祖传字典可以使用下面这个,看星星数量就知道这玩意好

github地址:https://github.com/TheKingOfDuck/fuzzDicts.git

使用自定义字典成功出现200状态码(欣喜若狂),换了很多字典终于扫出来了,平时看见一些很复杂的路径要收集起来,说不定哪天用上了呢

拼接路径发现是登录框,看到下面的技术支持了吗,如果搞好了,还是个通杀

先来测一下弱口令,万能的0day

测试几次都提示用户不存在且验证还可以重复使用。。。。

上burp爆破用户名

爆破用户的时间再来测个sql注入,用户名和sql注入都没有弄出来

再来测一下登录框逻辑漏洞,登录抓包,获取响应包

ischeck为4,如果把它就该成1或者0是不是成功绕过呢,修改为1系统错误,修改为0还是一样

没法搞啊,都搞到现在了,去FindSomething插件看看有没有什么前端泄露,这个浏览器插件可以下载一个

通过FindSomething发现一堆url地址

依次去访问,没有什么有用信息

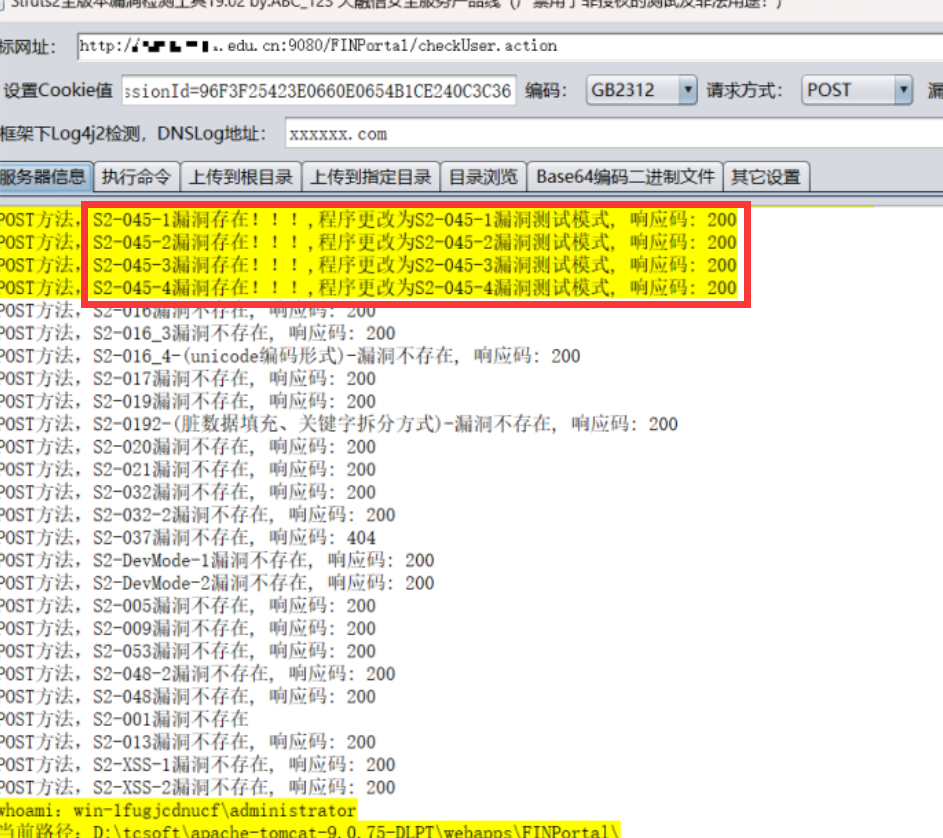

发现后缀是.action可以打一波struts2漏洞,后缀是.do都可以打一波,测试测试就是试出来的

诶,出来了,测试命令执行whoami,看一下是不是误报

最后上面的URL地址都存在漏洞,执行命令dir成功列举目录

最后,有反转,没想到挂到后台Diresearch进行递归扫描,扫出来一个druid未授权~

★

欢 迎 加 入 星 球 !

代码审计+免杀+渗透学习资源+各种资料文档+各种工具+付费会员

进成员内部群

星球的最近主题和星球内部工具一些展示

加入安全交流群

关 注 有 礼

还在等什么?赶紧点击下方名片关注学习吧!

推荐阅读

如有侵权请联系:admin#unsafe.sh