GitLab 是一个开源的 DevOps 平台,支持从项目规划到源代码管理,再到 CI/CD、监控和安全性的全流程自动化。

GitLab 是一个开源的 DevOps 平台,支持从项目规划到源代码管理,再到 CI/CD、监控和安全性的全流程自动化。2023年1月,GitLab发布安全更新修复了一个任意用户密码重置漏洞。该漏洞 2024-1-12 17:40:17 Author: 渗透Xiao白帽(查看原文) 阅读量:84 收藏

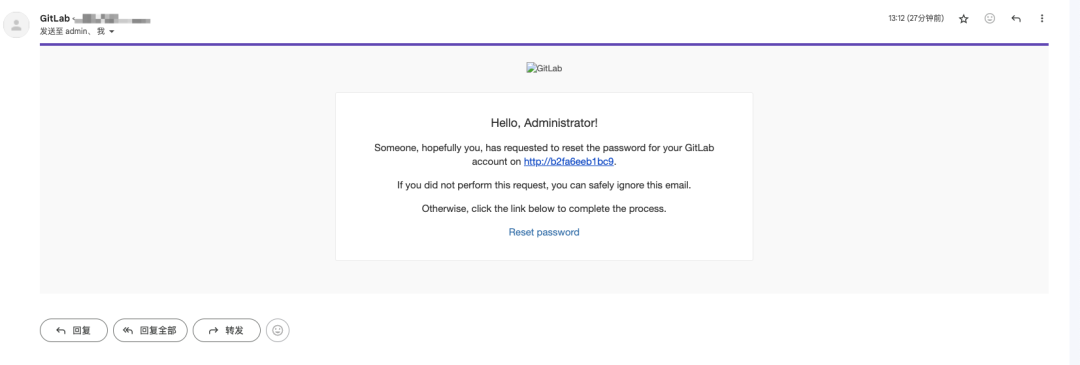

2023年1月,GitLab发布安全更新修复了一个任意用户密码重置漏洞。该漏洞利用简单,无需前置条件,无需用户交互即可利用,建议受影响的用户立即修复该漏洞。

漏洞成因

在GitLab发布的16.1.0(2023年5月1日)版本中引入新功能,允许用户通过电子邮件地址重置密码。该漏洞是由电子邮件验证过程中的错误造成的,用户密码重置电子邮件可能会发送到未经验证的电子邮件地址。

利用特征

检查 gitlab-rails/production_json.log 日志文件

请在 gitlab-rails/production_json.log 日志文件中查看是否有发往 /users/password 路径的 HTTP 请求记录。特别注意那些请求参数 params.value.email 中含有多个电子邮件地址的 JSON 数组的情况,这可能是存在历史攻击行为的迹象。

检查 gitlab-rails/audit_json.log 日志文件 另外,请检查 gitlab-rails/audit_json.log 日志文件中的相关条目。重点关注那些 meta.caller.id 字段为 PasswordsController#create 且 target_details 字段包含多个电子邮件地址的 JSON 数组的记录。

漏洞影响

未授权的账户访问:由于密码重置邮件可能被发送到未验证的电子邮箱地址,未经授权的用户可能会获取GitLab账户的访问权限。 数据泄露风险:如果攻击者成功重置密码并访问账户,他们可能访问或泄露敏感数据,如源代码、项目信息和个人数据。

16.1.0 ≤ 版本 < 16.1.6 16.2.0 ≤ 版本 < 16.2.9 16.3.0 ≤ 版本 < 16.3.7 16.4.0 ≤ 版本 < 16.4.5 16.5.0 ≤ 版本 < 16.5.6 16.6.0 ≤ 版本 < 16.6.4 16.7.0 ≤ 版本 < 16.7.2

这些受影响的版本中,使用SSO(单点登录)方式的用户,比如SAML用户会受到影响,但是使用LDAP的用户则不会受到影响,因为他们没有忘记密码/重置密码的选项。此外,那些启用了双因素认证的用户虽然可能会受到密码重置的风险,但不会遭受账户被接管的风险,因为登录时仍需要他们的第二认证因素。

临时缓解方案

为所有 GitLab 帐户启用双因素身份验证(2FA),尤其是具有提升权限的用户(例如管理员帐户)。 如非必要,不要将 受影响系统 放置在公网上。或通过网络ACL策略限制访问来源,例如只允许来自特定IP地址或地址段的访问请求。

升级修复方案

官方已发布新版本修复漏洞,建议尽快访问官网(https://about.gitlab.com/releases/2024/01/11/critical-security-release-gitlab-16-7-2-released/)获取版本升级安装包。

云图:默认支持该产品的指纹识别。

1月11日 官方发布补丁公告

1月12日 长亭应急响应实验室漏洞分析与复现

1月12日 长亭安全应急响应中心发布通告

参考资料:

[1].https://about.gitlab.com/releases/2024/01/11/critical-security-release-gitlab-16-7-2-released/

全力进行产品升级

及时将风险提示预案发送给客户

检测业务是否收到此次漏洞影响

请联系长亭应急团队

7*24小时,守护您的安全

第一时间找到我们:

应急响应热线:4000-327-707

CISP、PTE、PTS、DSG、IRE、IRS、NISP、PMP、CCSK、CISSP、ISO27001...

往期推荐 · 有彩蛋

【超详细 | Python】CS免杀-Shellcode Loader原理(python)

【超详细 | 钟馗之眼】ZoomEye-python命令行的使用

【超详细 | 附EXP】Weblogic CVE-2021-2394 RCE漏洞复现

【超详细】CVE-2020-14882 | Weblogic未授权命令执行漏洞复现

【超详细 | 附PoC】CVE-2021-2109 | Weblogic Server远程代码执行漏洞复现

【漏洞分析 | 附EXP】CVE-2021-21985 VMware vCenter Server 远程代码执行漏洞

【CNVD-2021-30167 | 附PoC】用友NC BeanShell远程代码执行漏洞复现

【奇淫巧技】如何成为一个合格的“FOFA”工程师

走过路过的大佬们留个关注再走呗

往期文章有彩蛋哦

如有侵权请联系:admin#unsafe.sh