不知名的黑客组织至少在过去 11 个月内一直向美国境内被的选定目标传送 AsyncRAT 恶意软件,该黑客组织使用了数百个独特的加载程序样本和 100 多个域。

AsyncRAT 是一款适用于 Windows 的开源远程访问工具 (RAT),自 2019 年起公开发布,具有远程命令执行、键盘记录、数据泄露和删除额外负载的功能。

多年来,无论是该工具的原版还是修改后的版本,已频繁地被网络犯罪分子用于在目标上搭建立足点、窃取文件和数据以及部署其他恶意软件。

微软安全研究员Igal Lytzki 去年夏天发现了通过劫持电子邮件线程进行的攻击,但无法检索最终的有效负载。

9 月,AT&T 的 Alien Labs 研究人员团队注意到“针对某些公司的特定个人的网络钓鱼电子邮件激增”并开始调查。

“受害者及其公司都是经过精心挑选的,以方便扩大该活动的影响。一些已确定的目标管理着美国的关键基础设施。”——AT &T Alien Labs

这些攻击首先会发送是一封带有 GIF 附件的恶意电子邮件,该附件会生成一个 SVG 文件,该文件会下载经过混淆处理的 JavaScript 和 PowerShell 脚本。

通过一些反沙箱检查后,加载程序与命令和控制 (C2) 服务器进行通信,并确定受害者是否有资格感染 AsyncRAT。

部署 AsyncRAT (AT&T)的第 3 阶段脚本

硬编码的 C2 域托管在 BitLaunch 上,该服务允许使用加密货币进行匿名支付,这对黑客来说是一个非常有用的选择。

如果加载程序确定它在分析环境中运行,它就会部署诱饵有效负载,这可能是为了误导安全研究人员和威胁检测工具。

感染链 (AT&T)

加载程序使用的反沙箱系统涉及通过 PowerShell 命令执行的一系列验证,这些验证会检索系统信息详细并计算分数以指示其是否在虚拟机中运行。

AT&T Alien Labs 确定黑客在过去 11 个月内使用了 300 个独特的加载程序样本,每个样本都对代码结构、混淆以及变量名称和值进行了微小的更改。

随着时间线看到的独特加载程序样本 (AT&T)

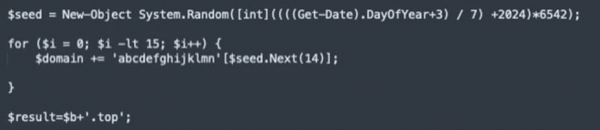

研究人员的另一个观察结果是黑客使用了域生成算法 (DGA),该算法每周日都会生成新的 C2 域。

根据 AT&T Alien Labs 的调查结果,该活动中使用的域名遵循特定的结构:位于“顶级”TLD,使用八个随机字母数字字符,在 Nicenic.net 中注册,使用南非作为国家/地区代码,并且是托管在 DigitalOcean 上。

域生成逻辑 (AT&T)

AT&T 能够解码域名生成系统背后的逻辑,甚至预测 2024 年 1 月将生成并分配给恶意软件的域名。

研究人员并未将这些攻击归因于特定对象,Alien Labs 团队提供了一组检测指标(IOCs)以及Suricata网络分析和威胁检测签名,企业、机构可以使用这些软件来检测与此 AsyncRAT 活动相关的入侵活动。

转自会杀毒的单反狗,原文链接:https://mp.weixin.qq.com/s/Gr1K8bwFeP4fpFd_Kp6yrw

封面来源于网络,如有侵权请联系删除