(0day)Dreamer CMS敏感信息泄露

声明该公众号大部分文章来自作者日常学习笔记,也有部分文章是经过作者授权和其他公众号白名单转载。请勿利用文章内的相关技术从事非法测试,如因此产生的一切不良后果与文章作者和本公众号无关。 滑至文末,获取 2024-1-5 14:0:28 Author: 藏剑安全(查看原文) 阅读量:32 收藏

声明该公众号大部分文章来自作者日常学习笔记,也有部分文章是经过作者授权和其他公众号白名单转载。请勿利用文章内的相关技术从事非法测试,如因此产生的一切不良后果与文章作者和本公众号无关。 滑至文末,获取 2024-1-5 14:0:28 Author: 藏剑安全(查看原文) 阅读量:32 收藏

声明

该公众号大部分文章来自作者日常学习笔记,也有部分文章是经过作者授权和其他公众号白名单转载。请勿利用文章内的相关技术从事非法测试,如因此产生的一切不良后果与文章作者和本公众号无关。

一、Dreamer CMS敏感信息泄露

搭建最新版dreamer_cms

下载地址 https://gitee.com/iteachyou/dreamer_cms

版本号4.1.3 最新版本

Fofa语法 body="dreamer_cms"

二、漏洞成因

访问后台地址:http://127.0.0.1:8888/admin/

使用默认账号密码

· 管理员:wangjn

· 管理员密码:123456

登录

http://127.0.0.1:8888/admin/u/toIndex

找到系统管理------备份还原 ----- 找到 system_user表 点击备份

在本地进行查找备份文件在

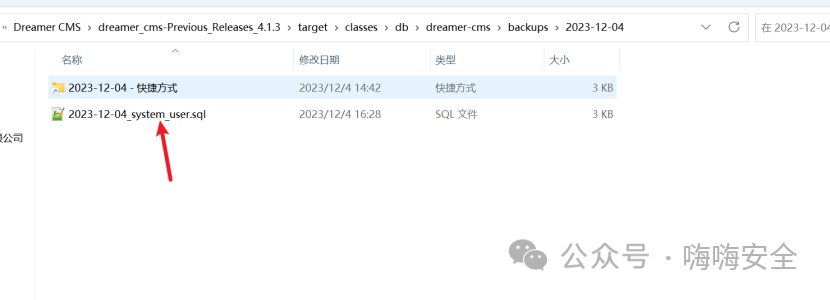

classes\db\dreamer-cms\backups\2023-12-04

http://localhost:8888/resources/backups/2023-12-04/2023-12-04_system_user.sql

构造此链接即可访问到sql文件

清除cookie的情况下也可以进行访问该链接

Sql文件中的账号密码经过base64加密

经过base64解密即可

得到结果wangjn 123456

注:如有侵权请后台联系进行删除

觉得内容不错,请点一下"赞"和"在看"

信 安 考 证

CISP、PTE、PTS、DSG、IRE、IRS、NISP、PMP、CCSK、CISSP、ISO27001...

推荐阅读

渗透实战|记一次简单的Docker逃逸+反编译jar接管云主机

文章来源: http://mp.weixin.qq.com/s?__biz=Mzg5MDA5NzUzNA==&mid=2247486250&idx=1&sn=bc3f09a98dee64e65c02b5813ca1b931&chksm=ce4a3adc23d9d93ab3d9227a0e4746739aed32579fd6cad01d313b89f90187873087994d69bf&scene=0&xtrack=1#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh