ONESave electricity21 年的时候,目录遍历漏洞一扫一个,现在几乎很少遇到了,就算遇到也是内网里面了。还是那句话,漏洞三分靠技术,七分靠运气。Save electricity废话不多 2024-1-2 22:21:6 Author: 轩公子谈技术(查看原文) 阅读量:67 收藏

ONE

Save electricity

21 年的时候,目录遍历漏洞一扫一个,现在几乎很少遇到了,就算遇到也是内网里面了。

还是那句话,漏洞三分靠技术,七分靠运气。

Save electricity

废话不多说了,正常对客户某些资产收集,寻找漏洞,进行全端口扫描,扩大攻击面

发现一个web服务,打开403

Save electricity

403页面

Save electricity

扫目录,直接gg

Save electricity

又继续寻找其他web站点,发现有个特点,title都是区名称+系统的首字母

社工目录

Save electricity

于是返回刚才的403页面, 试了几次组合,成功访问到正确的路径

收获未授权漏洞一个。

Save electricity

查看findsomething 发现几处数据地址

目录遍历

Save electricity

本想着到此为止,但想着,这是aspx的站,目录遍历都可以下载配置文件,或者dll文件,于是就翻翻看,有没有对应的源码文件。

于是找到了对应的dll文件了

Save electricity

services目录则为对应的ashx页面

代码审计-sql注入

Save electricity

使用dnspy反编译dll

Save electricity

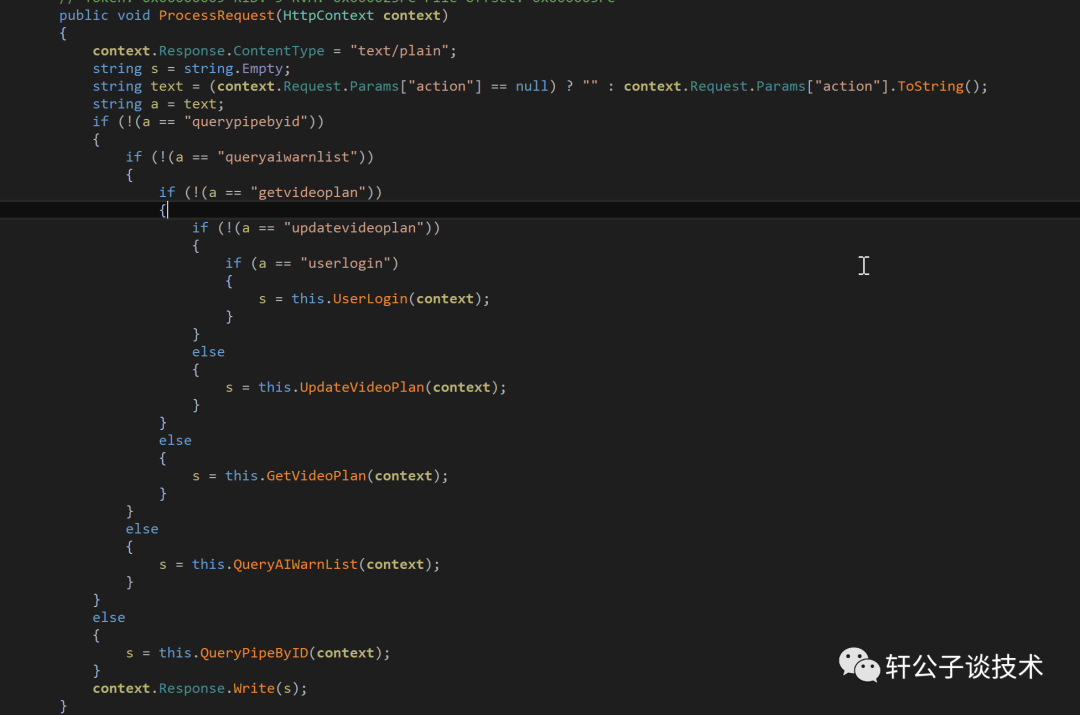

主要代码在下面services模块中,简单看下,这个方法中有个str变量,变量从请求中获取type参数,判断type不为空,再转换字符串类型,最后带入查询,由此可见,没做任何过滤

找到参数后,如何在web层面拼接路径呢

Save electricity

一般mvc框架中,都会有个action去调用后端的函数

上面就是从数据包中存在action参数,这个参数和变量a进行判断,当你选择哪个函数,这个 函数便进行执行查询,比如这里我action=getvideoplan,那么则会调用图一代码,然后执行sql语句,

那么再去结合前端ashx文件,进行注入测试,最终链接则如下

test.ashx?action=getvideoplan&type=abc

大概看了下,每个函数中,只要存在查询语句,都存在注入。

如有侵权请联系:admin#unsafe.sh